フィッシャーがGmailの2要素認証をハッキングしたのは、次のとおりです。

2段階認証プロセスにより、Googleアカウントが飛躍的に安全になります。しかし、あなたはまだハッカーに無敵ではありません。

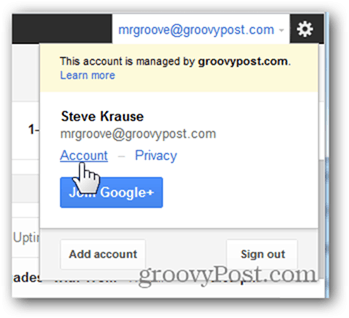

groovyPostでは、常にプッシュしていますオンラインアカウントを保護する方法としての2段階認証。私はかなり前から2要素のGmail認証を使用していますが、言わなければならないのは、非常に安全だと感じることです。 2段階認証では、パスワードを使用してログインし、他の一意のコード(通常、テキスト、電話、またはGoogle認証システムなどのアプリを介して送信される)を使用する必要があります。確かに、それは少し苦痛ですが、私にとっては価値があると感じています。実際に、ハッキングの試みを妨害された例を見ました(つまり、ログインしようとしていないときに携帯電話に2要素のテキストが表示されました。つまり、誰かがパスワードを正しく入力したことを意味します)。

それで、先週、私が聞いたとき、それは私に衝撃を与えましたハッカーが2段階のGmail検証を使用して誰かを正常にフィッシングしたReply Allポッドキャスト。これは、「どんな種類の白痴がフィッシングされるか?」というタイトルのエピソードにありました。それは素晴らしいエピソードなので、「ばか」が誰であるかを話すことでそれを台無しにしませんが、私は彼らが使用したいくつかのトリックをお話しします。

ハッカーはショーの許可を得ましたスタッフをハッキングしようとするプロデューサー。しかし、彼らは彼らのサーバーへの内部アクセスを持っていませんでした。しかし、ターゲットを絞り込むための最初のステップは、同僚のメールアドレスをスプーフィングすることでした。なりすましメールの送信者:

phia@gimletmedia.com

フィッシング詐欺師が使用したメールアドレスは次のとおりです。

phia@gimletrnedia.com

違いがわかりますか? フォントによっては、ドメイン名の「メディア」という単語の実際のスペルがr-n-e-d-i-aであることに気付かないかもしれません。一緒に押し込まれたrとnはmのように見えます。ドメインは正当なものであるため、スパムフィルターによって取得されることはありませんでした。

2.説得力のある添付ファイルと本文

フィッシングメールの最も扱いにくい部分はそれは非常に合法的に聞こえました。ほとんどの場合、奇妙な文字と壊れた英語によって、1マイル離れたところにある怪しいメールを見つけることができます。しかし、このフィッシャーは、編集と承認のためにオーディオをチームに送信するプロデューサーになりすました。説得力のあるドメイン名と相まって、それは非常に信じられそうでした。

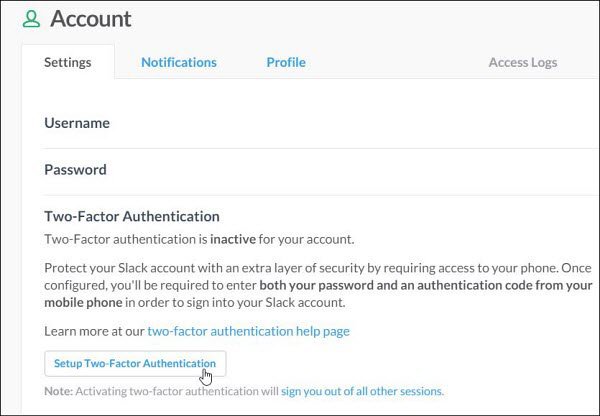

3.偽の2段階Gmailログインページ

これはトリッキーなものでした。 そのため、送信された添付ファイルの1つはGoogleドキュメントのPDFでした。またはそうだった。被害者が添付ファイルをクリックすると、既にGmailにログインしている場合でも(またはそうだと思われる場合もある)、Googleドキュメントにログインするよう求められます。

そして、ここが賢い部分です。

フィッシャーは、偽のログインページを作成して、 リアル Googleの本物に対する2要素認証リクエストログインページが完全に偽物であっても、サーバー。そのため、被害者は通常と同じようにテキストメッセージを受け取り、プロンプトが表示されたら偽のログインページに入れます。フィッシャーはその情報を使用して、Gmailアカウントにアクセスしました。

フィッシング。

だから、これは2要素認証が壊れていることを意味しますか?

2段階認証ではないと言っているわけではありませんその仕事をします。 2ファクターを有効にすると、安全性と安全性がさらに向上します。そのように保ちます。しかし、このエピソードを聞いて、私はまだ脆弱であることに気づきました。したがって、これは警告的な話だと考えてください。自信過剰にならないで、想像を絶するものから身を守るためにセキュリティ対策を重ねてください。

ああ、ところで、物語の天才ハッカーは:@DanielBoteanu

2段階認証を使用していますか?他にどのようなセキュリティ対策を使用していますか?

コメントを残す