HTTPS- och SSL-certifikat: Gör din webbplats säker (och varför du borde)

Oavsett vilken typ av online-verksamhet eller tjänst du driver, måste du se till att privat data är säkert med HTTPS och SSL-certifikat. Här är vår kompletta guide.

När det gäller att skicka personlig informationöver Internet - vare sig det är kontaktinformation, inloggningsuppgifter, kontouppgifter, platsinformation eller något annat som kan missbrukas - allmänheten är i stort sett rent paranoid om hackare och identitetstjuvar. Och med rätta. Rädslan för att din information kan bli stulen, manipulerad eller felanvändad är långt ifrån irrationell. Rubrikerna om läckor och säkerhetsbrott under de senaste decennierna bevisar det. Men trots denna rädsla fortsätter människor att logga in för att göra sina bank-, shopping-, dagbok-, dating-, sociala och andra personliga och professionella affärer på webben. Och det finns en liten sak som ger dem förtroende att göra detta. Jag ska visa det för dig:

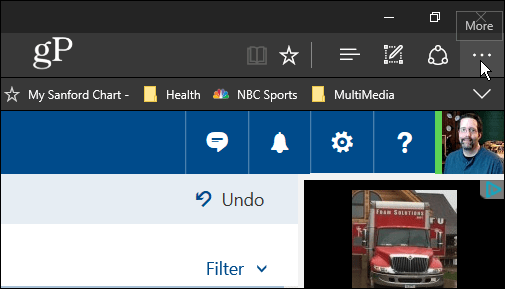

Även om inte alla förstår hur det fungerar,det lilla hänglåset i adressfältet signalerar till webbanvändare att de har en betrodd anslutning till en legitim webbplats. Om besökare inte ser det i adressfältet när de hämtar din webbplats kommer du inte - och borde inte - få sina affärer.

För att få det lilla hänglåset i adressfältet för din webbplats behöver du ett SSL-certifikat. Hur får du en? Läs vidare för att ta reda på det.

Artikelöversikt:

- Vad är SSL / TLS?

- Hur använder man HTTPS?

- Vad är ett SSL-certifikat och hur får jag ett?

- SSL Certificate Shopping Guide

- Certifikatutfärdare

- Domänvalidering kontra utökad validering

- Delad SSL kontra privat SSL

- Trust Seals

- Wildcard SSL-certifikat

- garantier

- Gratis SSL-certifikat och självsignerade SSL-certifikat

- Installera ett SSL-certifikat

- HTTPS För- och nackdelar

Vad är SSL / TLS?

På webben överförs data med Hypertext Transfer Protocol. Det är därför alla webb-webbadresser har "http: //" eller "https://" framför dem.

Vad är skillnaden mellan http och https? Det extra lilla S har stora konsekvenser: Säkerhet.

Låt mig förklara.

HTTP är "språket" som din dator ochservern använder för att prata med varandra. Detta språk är universellt förstått, vilket är bekvämt, men det har också sina nackdelar. När data skickas mellan dig och en server via Internet kommer det att göra några stopp längs vägen innan den når sin slutdestination. Detta innebär tre stora risker:

- Att någon kanske avlyssnings på din konversation (som en digital wiretap).

- Att någon kanske imitera en (eller båda) av parterna i vardera änden.

- Att någon kanske manipulera med meddelanden som överförs.

Hackare och ryck använder en kombination av ovanståendeför ett antal bedrägerier och heists, inklusive phishing-spel, attacker från mitten av mitten och god gammaldags reklam. Skadliga attacker kan vara lika enkla som att sniffa ut Facebook-referenser genom att fånga okrypterade kakor (avlyssning), eller de kan vara mer sofistikerade. Till exempel kan du tro att du berättade för din bank: "Vänligen överför 100 $ till min ISP", men någon i mitten kan ändra meddelandet för att läsa: "Vänligen överför $ 100 alla mina pengar till min ISP Peggy i Sibirien”(Manipulation av data och efterliknande).

Så det är problemen med HTTP. För att lösa dessa problem kan HTTP skiktas med ett säkerhetsprotokoll, vilket resulterar i HTTP Secure (HTTPS). Vanligtvis tillhandahålls S i HTTPS av Secure Sockets Layer (SSL) -protokollet eller det nyare Transport Layer Security (TLS) -protokollet. Vid distribuering erbjuder HTTPS dubbelriktad kryptering (för att förhindra avlyssning), server autentisering (för att förhindra efterliggande) och meddelandenautentisering (för att förhindra att data manipuleras).

Hur man använder HTTPS

Som ett talat språk fungerar HTTPS bara om bådaparterna väljer att tala det. På klientsidan kan valet att använda HTTPS göras genom att skriva "https" i webbläsarens adressfält före URL: n, t.ex. i stället för att skriva http://www.facebook.com, skriv https: // www. facebook.com), eller genom att installera ett tillägg som automatiskt tvingar HTTPS, till exempel HTTPS Everywhere för Firefox och Chrome. När din webbläsare använder HTTPS ser du en hänglåsikon, grön webbläsarfält, tummen upp eller något annat lugnande tecken på att din anslutning till servern är säker.

Men för att använda HTTPS måste webbservernstödja det. Om du är webbansvarig och vill erbjuda HTTPS till dina webbbesökare behöver du ett SSL-certifikat eller TLS-certifikat. Hur får du ett SSL- eller TLS-certifikat? Fortsätt läsa.

Mer information: Vissa populära webbappar låter dig välja HTTPS i dina användarinställningar. Läs våra uppskrivningar på Facebook, Gmail och Twitter.

Vad är ett SSL-certifikat och hur får jag ett?

För att kunna använda HTTPS måste din webbserver ha detett SSL-certifikat eller TLS-certifikat installerat. Ett SSL / TLS-certifikat är ett liknande foto-ID för din webbplats. När en webbläsare som använder HTTPS öppnar din webbsida utför den en "handskakning", under vilken klientdatorn ber om SSL-certifikatet. SSL-certifikatet valideras sedan av en betrodd certifikatutfärdare (CA), som verifierar att servern är den den säger att den är. Om allt checkar ut får din webbbesök den lugnande gröna markeringen eller låsikonen. Om något går fel får de en varning från webbläsaren och anger att serverns identitet inte kunde bekräftas.

Handla efter ett SSL-certifikat

När det gäller att installera ett SSL-certifikat på din webbplats finns det en mängd parametrar att välja på. Låt oss gå igenom det viktigaste:

Certifikatutfärdare

Certifikatutfärdaren (CA) är företagetsom utfärdar ditt SSL-certifikat och är det som kommer att validera ditt certifikat varje gång en besökare kommer till din webbplats. Medan varje SSL-certifikatleverantör kommer att tävla om pris och funktioner, är det enda som man bör tänka på när man väljer certifikatmyndigheter huruvida de har certifikat som kommer förinstallerade på de mest populära webbläsarna. Om certifikatutfärdaren som utfärdar ditt SSL-certifikat inte finns i den listan, kommer användaren att uppmanas med en varning om att webbplatsens säkerhetscertifikat inte är betrodd. Naturligtvis betyder detta inte att din webbplats är olaglig - det betyder bara att din CA inte är med på listan (ännu). Detta är ett problem eftersom de flesta användare inte bry sig om att läsa varningen eller undersöka den okända CA. De kommer antagligen bara att klicka bort.

Lyckligtvis är listan över förinstallerade CA: er påstora webbläsare är ganska betydande. Det innehåller några stora varumärken såväl som mindre kända och mer prisvärda CA. Hushållens namn inkluderar Verisign, Go Daddy, Comodo, Thawte, Geotrust och Entrust.

Du kan också titta i din egen webbläsares inställningar för att se vilka certifikatmyndigheter som kommer förinstallerade.

- För Chrome, gå till Inställningar -> Visa avancerade inställningar ... -> Hantera certifikat.

- För Firefox, gör alternativ -> Avancerat -> Visa certifikat.

- För IE, Internetalternativ -> Innehåll -> Certifikat.

- För Safari, gå till Finder och välj Go -> Verktyg -> KeyChain Access och klicka på System.

För snabb referens, kolla in den här tråden, som visar de acceptabla SSL-certifikaten för Google Checkout.

Domänvalidering kontra utökad validering

| Typisk utfärdstid | Kosta | Adressfält | |

| Domänvalidering | Nästan omedelbart | Låg | Normal HTTPS (hänglåsikon) |

| Organisationsvalidering | Några dagar | Mitten | Normal HTTPS (hänglåsikon) |

| Utökad validering | En vecka eller mer | Hög | Grön adressfält, information om verifiering av företagets ID |

Ett SSL-certifikat är avsett att bevisa identitetenpå webbplatsen du skickar information till. För att säkerställa att folk inte tar ut falska SSL-certifikat för domäner som de inte rätt kontrollerar, kommer en certifikatutfärdare att bekräfta att personen som begär certifikatet verkligen är ägaren till domännamnet. Vanligtvis görs detta genom en snabb e-post eller validering via telefonsamtal, på samma sätt som när en webbplats skickar ett e-postmeddelande med en kontobekräftelseslänk Detta kallas a domän validerad SSL-certifikat. Fördelen med detta är att det gör det möjligt att utfärda SSL-certifikat nästan omedelbart. Du kan förmodligen gå och få ett domänvaliderat SSL-certifikat på kortare tid än det tog dig att läsa detta blogginlägg. Med ett domänvaliderat SSL-certifikat får du hänglåset och möjligheten att kryptera webbplatsens trafik.

Fördelarna med en domän validerad SSLcertifikatet är att de är snabba, enkla och billiga att få. Detta är också deras nackdel. Som du kan föreställa dig är det lättare att koppla av ett automatiserat system än ett som drivs av levande människor. Det är på samma sätt som om någon gymnasiebarn gick in i DMV och sa att han var Barack Obama och ville få ett ID-nummer från regeringen. personen vid skrivbordet skulle titta på honom och ringa Feds (eller loony bin). Men om det var en robot som arbetar med en foto-ID-kiosk, kan han ha lite tur. På liknande sätt kan phishers få "falska ID" för webbplatser som Paypal, Amazon eller Facebook genom att lura domänvalideringssystem. 2009 publicerade Dan Kaminsky ett exempel på ett sätt att bedra CA: er för att få certifikat som skulle göra att en phishing-webbplats ser ut som om det var en säker, legitim anslutning. För en människa skulle denna bedrägeri vara lätt att upptäcka. Men den automatiska domänvalideringen vid den tiden saknade nödvändiga kontroller för att förhindra något liknande.

Som svar på sårbarheterna för SSL och domänvaliderade SSL-certifikat har branschen introducerat Utökad validering certifikat. För att få ett EV SSL-certifikat måste ditt företag eller din organisation genomgå noggrann granskning för att säkerställa att det är i gott skick med din regering och med rätt kontrollerar den domän du söker. Dessa kontroller kräver bland annat ett mänskligt inslag och tar därför längre tid och är dyrare.

I vissa branscher krävs ett EV-certifikat. Men för andra går fördelen bara så långt som dina besökare kommer att känna igen. För dagliga webbbesökare är skillnaden subtil. Förutom hänglåsikonen blir adressfältet grönt och visar namnet på ditt företag. Om du klickar för mer information ser du att företagets identitet har verifierats, inte bara webbplatsen.

Här är ett exempel på en vanlig HTTPS-webbplats:

Och här är ett exempel på en EVT-certifikat HTTPS-webbplats:

Beroende på din bransch, ett EV-certifikatkanske inte är värt det. Dessutom måste du vara ett företag eller organisation för att få en. Även om stora företag tenderar mot EV-certifiering, kommer du att märka att majoriteten av HTTPS-webbplatserna fortfarande har den icke-EV-smaken. Om det är tillräckligt bra för Google, Facebook och Dropbox är det kanske bra nog för dig.

En sak till: det finns en mitt i vägen som kallas en organisation validerad eller verksamhet validerad certifiering. Det här är en mer noggrann granskning än den automatiserade domänvalideringen, men det går inte så långt som att uppfylla branschreglerna för ett utvidgat valideringscertifikat (lägg märke till hur utvidgad validering aktiveras och "organisatorisk validering" inte?). En OV eller ett företag validerat certifiering kostar mer och tar längre tid, men det ger dig inte den gröna adressfältet och den verifierade informationen om företagets identitet. Ärligt talat kan jag inte tänka på ett skäl att betala för ett OV-certifikat. Om du kan tänka på en, upplys mig i kommentarerna.

Delad SSL kontra privat SSL

Vissa webbhotell erbjuder en delad SSL-tjänst, vilkenär ofta mer prisvärd än en privat SSL. Förutom priset är fördelen med en delad SSL att du inte behöver få en privat IP-adress eller en dedikerad värd. Nackdelen är att du inte får använda ditt eget domännamn. Istället kommer den säkra delen av din webbplats att vara något som:

https://www.hostgator.com/~yourdomain/secure.php

Kontrast till en privat SSL-adress:

https://www.yourdomain.com/secure.php

För webbplatser som är vända mot allmänheten, som webbplatser med e-handeloch sociala nätverkssajter, detta är uppenbarligen ett drag, eftersom det verkar som om du har omdirigerats från huvudsidan. Men för områden som vanligtvis inte ses av allmänheten, till exempel inre i ett postsystem eller ett administratörsområde, kan en delad SSL vara en hel del.

Trust Seals

Många certifikatmyndigheter låter dig placera enlita på sigill på din webbsida efter att du har registrerat dig för ett av deras certifikat. Detta ger i stort sett samma information som att klicka på hänglåset i webbläsarfönstret, men med högre synlighet. Att inkludera ett förtroendeställe krävs inte, och det förstärker inte heller din säkerhet, men om det ger dina besökare de varma fuzziesna som vet vem som har utfärdat SSL-certifikatet, för all del, kast det upp där.

Wildcard SSL-certifikat

Ett SSL-certifikat verifierar identiteten för ettdomän. Så om du vill ha HTTPS på flera underdomäner - t.ex. groovypost.com, mail.groovypost.com och svar.groovypost.com - skulle du behöva köpa tre olika SSL-certifikat. Vid en viss punkt blir ett jokertecken-SSL-certifikat mer ekonomiskt. Det vill säga ett certifikat för att täcka en domän och alla underdomäner, dvs * .groovypost.com.

garantier

Oavsett hur lång tid ett företag är brarykte är att det finns sårbarheter. Till och med betrodda CA kan riktas av hackare, vilket framgår av brottet vid VeriSign som återrapporterades tillbaka 2010. Dessutom kan en CA-status på den betrodda listan snabbt återkallas, som vi såg med DigiNotar snafu tillbaka 2011. Stuff händer .

Att döda all obehag över potentialen försådana slumpmässiga handlingar med SSL-avskräckning, många CA erbjuder nu garantier. Täckningen sträcker sig från några tusen dollar till över en miljon dollar och inkluderar förluster till följd av missbruk av ditt certifikat eller andra missöden. Jag har ingen aning om dessa garantier verkligen ger mervärde eller inte, eller om någon någonsin någonsin har vunnit ett fordran. Men de är där för din övervägande.

Gratis SSL-certifikat och självsignerade SSL-certifikat

Det finns två typer av gratis SSL-certifikattillgängligt. En självsignerad, som främst används för privata tester och fullblåsad SSL-certifikat som publiceras av en giltig certifikatutfärdare. Den goda nyheten är att 2018 finns det några alternativ för att få 100% gratis, giltiga 90-dagars SSL-certifikat från både SSL gratis eller låt oss kryptera. SSL gratis är främst ett GUI för Let's Encrypt API. Fördelen med SSL for Free-webbplatsen är att den är enkel att använda eftersom den har ett trevligt GUI. Låt oss kryptera är emellertid trevligt eftersom du helt automatiserar att begära SSL-certifikat från dem. Perfekt om du behöver SSL-certifikat för flera webbplatser / servrar.

Ett självsignerat SSL-certifikat är gratis för alltid. Med ett självsignerat certifikat är du din egen CA. Eftersom du inte hör till de betrodda CA: er som är inbyggda i webbläsare, kommer besökarna att få en varning om att myndigheten inte erkänns av operativsystemet. Som sådan finns det verkligen ingen garanti för att du är den du säger att du är (det är på samma sätt som att utfärda ett foto-ID för dig och försöka överföra det i spritbutiken). Fördelen med ett självsignerat SSL-certifikat är dock att det möjliggör kryptering för webbtrafik. Det kan vara bra för internt bruk, där du kan låta din personal lägga till din organisation som en betrodd CA för att bli av med varningsmeddelandet och arbeta med en säker anslutning via Internet.

För instruktioner om hur du ställer in ett självsignerat SSL-certifikat, se dokumentationen för OpenSSL. (Eller, om det finns tillräckligt med efterfrågan, skriver jag upp en självstudie.)

Installera ett SSL-certifikat

När du har köpt ditt SSL-certifikat, dubehöver installera det på din webbplats. En bra webbhotell erbjuder att göra detta åt dig. Vissa kanske till och med går så långt som att köpa det åt dig. Ofta är detta det bästa sättet att gå, eftersom det förenklar fakturering och säkerställer att det är korrekt konfigurerat för din webbserver.

Ändå har du alltid möjligheten att installera enSSL-certifikat som du köpte på egen hand. Om du gör det kanske du vill börja konsultera din webbhotells kunskapsbas eller genom att öppna en helpdesk-biljett. De kommer att leda dig till de bästa instruktionerna för installation av ditt SSL-certifikat. Du bör också se instruktionerna från CA. Dessa ger dig bättre vägledning än alla generiska råd jag kan ge dig här.

Du kanske också vill kolla in följande instruktioner för installation av ett SSL-certifikat:

- Installera ett SSL-certifikat och konfigurera domänen i cPanel

- Hur man implementerar SSL i IIS (Windows Server)

- Apache SSL / TLS-kryptering

Alla dessa instruktioner kommer att omfattaskapande av en SSL-certifikatsigneringsbegäran (CSR). I själva verket behöver du en CSR bara för att få ett SSL-certifikat utfärdat. Återigen kan din webbhotell hjälpa dig med detta. För mer specifik DIY-information om hur du skapar en CSR, kolla in denna skrivning från DigiCert.

För- och nackdelar med HTTPS

Vi har redan etablerat proffsen tillHTTPS: säkerhet, säkerhet, säkerhet. Detta minskar inte bara risken för ett dataintrång, det ger också förtroende och lägger till anspråk på din webbplats. Kunniga kunder kanske inte ens bry sig om att registrera sig om de ser ett “http: //” på inloggningssidan.

Det finns dock vissa nackdelar med HTTPS. Med tanke på behovet av HTTPS för vissa typer av webbplatser är det mer meningsfullt att tänka på dessa som "nackdelariderationer ”snarare än negativa.

- HTTPS kostar pengar. Till att börja med finns det kostnaderna för att köpa ochförnya ditt SSL-certifikat för att säkerställa giltighet år till år. Men det finns också vissa "systemkrav" för HTTPS, till exempel en dedikerad IP-adress eller dedikerad webbhotellplan, vilket kan vara dyrare än ett delat värdpaket.

- HTTPS kan bromsa serversvaret. Det finns två problem relaterade till SSL / TLS somkan minska sidhastigheten. Först, för att börja kommunicera med din webbplats för första gången, måste användarens webbläsare gå igenom handskakningsprocessen, som går tillbaka till certifikatmyndighetens webbplats för att verifiera certifikatet. Om CA: s webbserver håller på att bli trög kommer det att bli en försening när du laddar din sida. Detta är till stor del utanför din kontroll. För det andra använder HTTPS kryptering, vilket kräver mer processorkraft. Detta kan hanteras genom att optimera ditt innehåll för bandbredd och uppgradera hårdvaran på din server. CloudFare har ett bra blogginlägg om hur och varför SSL kan bromsa din webbplats.

- HTTPS kan påverka SEO-ansträngningar När du övergår från HTTP till HTTPS; du ärflyttar till en ny webbplats. Till exempel skulle https://www.groovypost.com inte vara detsamma som http://www.groovypost.com. Det är viktigt att se till att du har omdirigerat dina gamla länkar och skrivit rätt regler under huven på din server för att undvika att du tappar någon värdefull länkjuice.

- Blandat innehåll kan kasta en gul flagga. För vissa webbläsare, om du har huvuddelen aven webbsida laddad från HTTPS, men bilder och andra element (som stilark eller skript) laddade från en HTTP-URL, då kan en popup visas som varnar för att sidan innehåller icke-säkert innehåll. Naturligtvis att ha vissa säkert innehåll är bättre än att ha inget, även om det senare inte resulterar i en popup. Men ändå kan det vara värt att se till att du inte har något "blandat innehåll" på dina sidor.

- Ibland är det lättare att få en tredjeparts betalningsprocessor. Det är ingen skam att låta Google Checkout,Paypal eller Checkout från Amazon hanterar dina betalningar. Om allt ovanstående verkar vara för mycket att krascha kan du låta dina kunder utbyta betalningsinformation på Paypals säkra webbplats eller Googles säkra webbplats och spara dig själv problem.

Har du några andra frågor eller kommentarer om HTTPS och SSL / TLS-certifikat? Låt mig höra det i kommentarerna.

![Gmail flyttar all åtkomst till HTTPS [groovyNews]](/images/news/gmail-moving-all-access-to-https-groovynews.png)

Lämna en kommentar