マイクロソフト、Windows Defenderの深刻なバグを修正、今すぐアップデート

GoogleのProject Zeroから「クレイジーバッド」エクスプロイトのニュースを受け取った後、Microsoftのセキュリティレスポンスセンターは現在利用可能な修正プログラムを展開しました。

週末に、GoogleのProject Zero研究者のTavis OrmandyとNatalie Silvanovichは、Tavisが「最近の記憶で最悪のWindowsリモートコードエグゼクティブ」と呼んでいるものを発見したことについてツイートしました。このバグは、デフォルトのインストールに対して機能し、自分自身を複製して他のコンピューターに自動的に拡散するワームになる可能性があります。

@natashenkaと私は最近のメモリで最悪のWindowsリモートコードexecを発見したばかりだと思います。これは非常に悪いことです。途中で報告してください。 128293128293128293

— Tavis Ormandy(@taviso)2017年5月6日

マイクロソフトセキュリティアドバイザリ4022344によると:

この更新プログラムは、Microsoft Malware Protection Engineが特別に細工されたファイルをスキャンする場合、リモートでコードを実行できます。攻撃者がこの脆弱性を悪用した場合、LocalSystemアカウントのセキュリティコンテキストで任意のコードを実行し、システムを制御する可能性があります。

更新を確認する

エクスプロイトのニュースを入手してから2日後MicrosoftのセキュリティレスポンスセンターとWindows Defenderの開発者は、Windows Updateを介して利用できる修正プログラムを展開しました。このバグの影響を受けるWindowsのバージョンは、Windows 7、8.1、RT、およびWindows 10です。また、Microsoft Forefront Security for SharePoint Service Pack 3、Windows Intune Endpoint ProtectionなどのIT部門で通常使用される他のマルウェア対策ソフトウェアにも影響します。 。

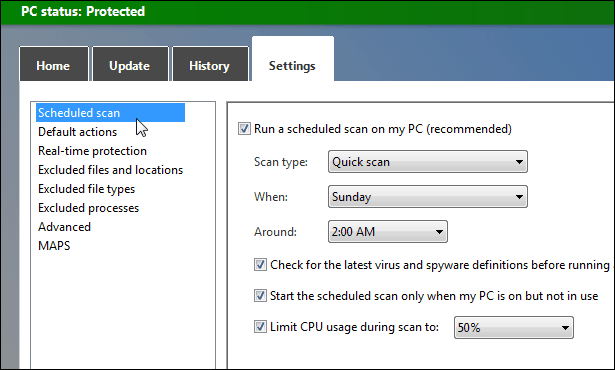

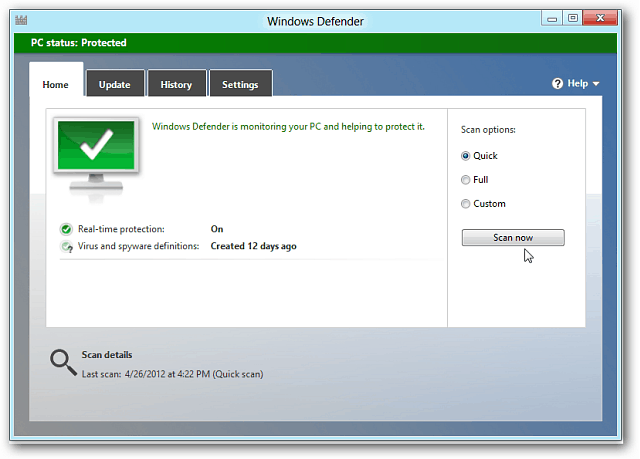

アドバイザリーによると、今後48時間以内にバックグラウンドで自動的に更新を取得する必要がありますが、最新の状態を維持したい場合は、 設定>更新とセキュリティ 更新を確認します。

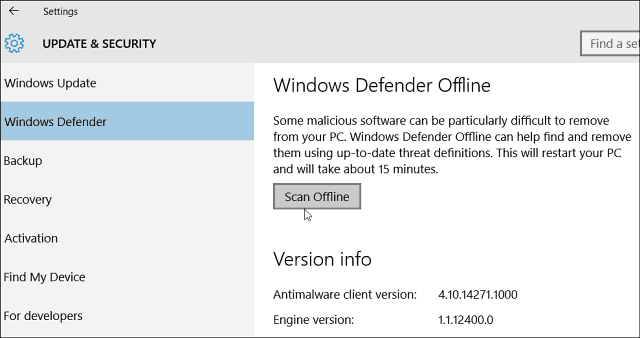

最新のアップデートがあることを確認するには、 設定> Windows Defender [バージョン情報]セクションまでスクロールし、エンジンのバージョンが1.1.13704.0以上であることを確認します。

Project Zeroの研究者はセキュリティの問題を発見し、Googleに詳細情報を公開する前に、90日以内に修復するようMicrosoftに報告してください。 Ormandyはエクスプロイトの詳細をまだ明らかにしておらず、問題に関する詳細はほとんどありません。それでも、Microsoftがこのような短期間で問題にパッチを当てることができたのは良いことです。

更新: GoogleはProject Zero Webサイトで脆弱性レポートをリリースしました。

![Windows Updateは多数のWindows 7修正をリリースします[groovyDownload]](/images/microsoft/windows-update-releases-a-ton-of-windows-7-fixes-groovydownload.png)

コメントを残す