Apple、iPhoneおよびiPad用の巨大なiOS 11.3アップデートをリリース

Appleは本日、iPhoneとiPadのメジャーアップデートをリリースしました。 iOS 11.3では、AR、バッテリー寿命、そしてもちろんさまざまなセキュリティ修正のための新機能と改善が追加されています。

数ヶ月前、アップルはスニークピークを与えましたこの春のiOS 11.3メジャーアップデートの内容。しかし、ユーザーが予期していなかったのは、前例のないサイズの更新であり、これについては後で詳しく説明します。バージョン11.3では、時計からファイルシステム、カーネル、iCloud、プラグイン、セキュリティなどの低レベルの要素に至るまで、膨大な量のモバイルOSに触れています。これは間違いなく、ソフトウェア更新プログラムを起動する前にクイックバックアップを作成したい更新プログラムのように見えます。更新作業を開始する前に、含まれるものを簡単に見てみましょう。

iOS 11.3アップデートの新機能とアップグレードの必要性

バージョン11.2。6インドの文字でテキストを表示するときにトリガーされる可能性のあるクラッシュに関連するマイナーなバグを修正しました。重要な追加機能は、バッテリーの正常性機能です。これにより、ユーザーはiOSデバイスのパフォーマンスをよりよく理解できます。

これはAppleのバックラッシュに一部起因していました。iOSの新しいバージョンがリリースされたときに、会社がバッテリー寿命を補うために古いデバイスの速度を落としていたことが発見されたときに受け取りました。多くのユーザーは、この未知の変化にあまり親切にせず、クパチーノの巨人を秘密にしておくために仕事をしました。同社はこの機能を追加することで、iOS 11.3の透明性を高めています。この機能は、最大容量とピークパフォーマンスに関する詳細情報を提供します。ただし、この機能はまだベータ版であり、iPadではまだ利用できません。

Appleは拡張現実に大きく賭けています仮想コンテンツを現実世界に没入させるテクノロジー。 iOS 11.3にはARKit 1.5が導入されており、開発者はより没入型のコンテンツをアプリに作成できます。テクノロジー自体は、環境、表面、オブジェクトをよりよく理解しています。

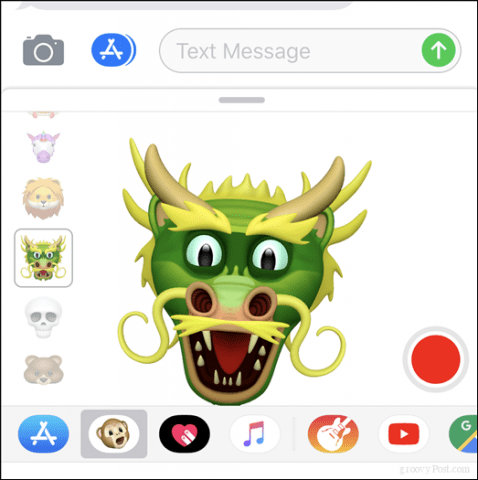

より具体的な機能には、新しいアニ文字が含まれますiPhone X専用。4つの新しいキャラクターには、ライオン、ヒグマ、グリーンドラゴン、スカルが含まれます。私はアニ文字で少し遊んでみましたが、最初の数分間は楽しいものですが、広告やソーシャルメディアで見られるほどの必需品ではありません。 ARの優れた実装であり、使用するのに1000ドルの費用がかかったとしても、Appleはその上に構築しています。

ビジネスチャット、新しいメッセージング機能プレビューされたがリリースされなかった会社は、11.3で利用可能になりました。ユーザーは、ヒルトン、ウェルズファーゴ、ローズなどの人気企業にカスタマーサポートを求めることができます。 Healthアプリにはさらに改善が加えられており、ユーザーはサポートされているプロバイダーを介して自分の健康記録に簡単にアクセスできます。約束されたiCloudメッセージは、ベータ版で利用可能であっても、最終リリースには至りませんでした。 Appleは、機能が安定している場合にのみ機能をリリースするという内部の約束に固執しているようです(iPhone Battery Health機能を除く)。

App Storeを含むシステムにはさらに多くの改善があります。ユーザーはレビューをソートできるようになり、アプリの詳細へのアクセスが改善されました。

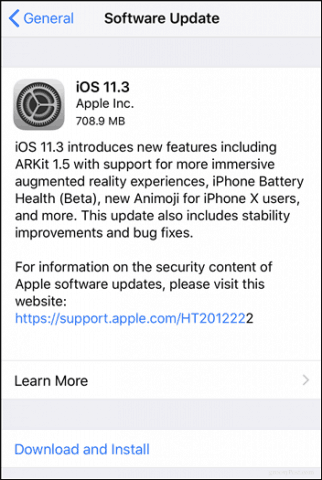

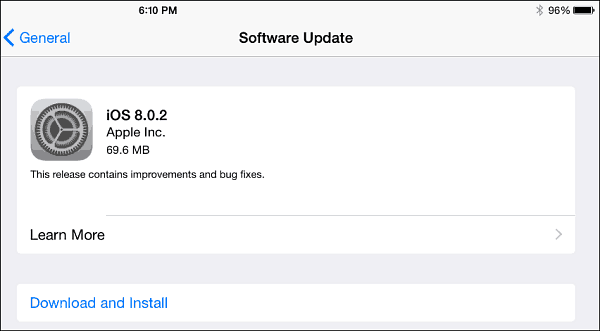

iOS 11。3アップデートは、iPhoneで712 MB(iPadでは630 MB)で提供され、iPhone 5s以降、iPad Air以降、iPod Touch第6世代などのデバイスで利用できます。ユーザーは、ワイヤレスネットワークに接続し、[設定]> [全般]> [ソフトウェアの更新]を起動し、[ダウンロードとインストール]をタップして、更新をダウンロードできます。

iOS 11.3のその他のバグ修正とセキュリティアップデートのリストは次のとおりです。

時計

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:iOSデバイスに物理的にアクセスできる人は、iTunesに使用されているメールアドレスを見ることができる場合があります

説明:アラームとタイマーの処理に情報開示の問題が存在しました。この問題は、アクセス制限を改善することで解決されました。

CVE-2018-4123:Zaheen Hafzar M M(@zaheenhafzer)

CoreFoundation

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:アプリケーションが昇格した権限を取得できる可能性があります

説明:追加の検証により、競合状態に対処しました。

CVE-2018-4155:サミュエル・グロス(@ 5aelo)

CVE-2018-4158:サミュエル・グロス(@ 5aelo)

CoreText

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:悪意を持って作成された文字列を処理すると、サービス拒否が引き起こされる可能性があります。

説明:メモリ処理の改善により、サービス拒否の問題に対処しました。

CVE-2018-4142:Google Switzerland GmbHのロビンリロイ

ファイルシステムイベント

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:アプリケーションが昇格した権限を取得できる可能性があります

説明:追加の検証により、競合状態に対処しました。

CVE-2018-4167:サミュエル・グロス(@ 5aelo)

ファイルウィジェット

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:ファイルウィジェットがロックされたデバイスにコンテンツを表示する場合があります

説明:ファイルウィジェットは、ロック状態のときにキャッシュされたデータを表示していました。この問題は、状態管理の改善により解決されました。

CVE-2018-4168:ブランドンムーア

iPhoneを探す

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:デバイスに物理的にアクセスできる人は、iCloudパスワードを入力せずにFind My iPhoneを無効にできる場合があります

説明:バックアップから復元するときに状態管理の問題が存在しました。この問題は、復元中の状態チェックを改善することで解決されました。

CVE-2018-4172:ViljamiVastamäki

iCloudドライブ

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:アプリケーションが昇格した権限を取得できる可能性があります

説明:追加の検証により、競合状態に対処しました。

CVE-2018-4151:サミュエル・グロス(@ 5aelo)

カーネル

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:悪意のあるアプリケーションがカーネル権限で任意のコードを実行できる可能性があります。

説明:メモリ処理の改善により、複数のメモリ破損の問題に対処しました。

CVE-2018-4150:匿名の研究者

カーネル

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:アプリケーションが制限されたメモリを読み取れる可能性があります。

説明:入力サニタイズの改善により、検証の問題に対処しました。

CVE-2018-4104:英国国立サイバーセキュリティセンター(NCSC)

カーネル

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:アプリケーションがカーネル特権で任意のコードを実行できる可能性があります

説明:メモリ処理の改善により、メモリ破損の問題に対処しました。

CVE-2018-4143:derrek(@ derrekr6)

郵便物

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:特権的なネットワークの位置にいる攻撃者が、S / MIMEで暗号化された電子メールのコンテンツを傍受できる可能性があります。

説明:状態管理の改善により、一貫性のないユーザーインターフェイスの問題に対処しました。

CVE-2018-4174:匿名の研究者、匿名の研究者

NSURLSession

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:アプリケーションが昇格した権限を取得できる可能性があります

説明:追加の検証により、競合状態に対処しました。

CVE-2018-4166:サミュエル・グロス(@ 5aelo)

PluginKit

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:アプリケーションが昇格した権限を取得できる可能性があります

説明:追加の検証により、競合状態に対処しました。

CVE-2018-4156:サミュエル・グロス(@ 5aelo)

クイックルック

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:アプリケーションが昇格した権限を取得できる可能性があります

説明:追加の検証により、競合状態に対処しました。

CVE-2018-4157:サミュエル・グロス(@ 5aelo)

サファリ

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:リンクをクリックして悪意のあるWebサイトにアクセスすると、ユーザーインターフェイスのなりすましにつながる可能性があります。

説明:状態管理の改善により、一貫性のないユーザーインターフェイスの問題に対処しました。

CVE-2018-4134:TencentのXuanwu Lab(tencent.com)のxisigr、Tencent Security Platform DepartmentのZhiyang Zeng(@Wester)

Safariログインの自動入力

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:悪意のあるWebサイトは、ユーザーが明示的に操作しなくても、Safariで自動入力されたデータを盗み出す可能性があります。

説明:Safariの自動入力は、実行前に明示的なユーザー操作を必要としませんでした。この問題は、自動入力ヒューリスティックを改善することで解決されました。

CVE-2018-4137

SafariViewController

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:悪意のあるWebサイトにアクセスすると、ユーザーインターフェイスのなりすましにつながる可能性があります。

説明:リンク先ページがロードされるまでテキスト入力を無効にすることで、状態管理の問題に対処しました。

CVE-2018-4149:Abhinash Jain(@abhinashjain)

セキュリティ

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:悪意のあるアプリケーションが権限を昇格できる可能性があります

説明:サイズ検証の改善により、バッファオーバーフローに対処しました。

CVE-2018-4144:Abraham Masri(@cheesecakeufo)

ストレージ

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:アプリケーションが昇格した権限を取得できる可能性があります

説明:追加の検証により、競合状態に対処しました。

CVE-2018-4154:サミュエル・グロス(@ 5aelo)

システム環境設定

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:構成プロファイルは、削除後も誤って有効のままになる場合があります

説明:CFPreferencesに問題がありました。この問題は、設定のクリーンアップを改善することで解決されました。

CVE-2018-4115:ヨハン・タラカダ、ウラジミール・ズブコフ、ワンダラのマット・ヴラサッハ

テレフォニー

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:リモートの攻撃者がデバイスを予期せず再起動させる可能性がある

説明:クラス0のSMSメッセージを処理するときに、nullポインターの逆参照の問題が存在しました。この問題は、メッセージ検証の改善により解決されました。

CVE-2018-4140:@ mjonsson、Arjan van der Oest of Voiceworks BV

Webアプリ

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:CookieがWebアプリで予期せず保持される場合があります

説明:状態管理の改善により、Cookie管理の問題に対処しました。

CVE-2018-4110:Cerner CorporationのBen ComptonおよびJason Colley

WebKit

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:悪意を持って作成されたWebコンテンツを処理すると、任意のコードが実行される可能性があります。

説明:メモリ処理の改善により、複数のメモリ破損の問題に対処しました。

CVE-2018-4101:Ant-financial Light-Year Security LabのYuan Deng

CVE-2018-4114:OSS-Fuzzにより発見

CVE-2018-4118:古津淳(@shhnjk)

CVE-2018-4119:Trend MicroのZero Day Initiativeに協力している匿名の研究者

CVE-2018-4120:Qihoo 360 Vulcan TeamのHanming Zhang(@ 4shitak4)

CVE-2018-4121:Google Project Zeroのナタリーシルバノビッチ

CVE-2018-4122:WanderingGlitch of Trend MicroのZero Day Initiative

CVE-2018-4125:WanderingGlitch of Trend MicroのZero Day Initiative

CVE-2018-4127:トレンドマイクロのZero Day Initiativeに協力している匿名の研究者

CVE-2018-4128:ザックマークリー

CVE-2018-4129:Trend MicroのZero Day Initiativeと連携するBaidu Security Labのようなもの

CVE-2018-4130:トレンドマイクロのZero Day Initiativeと連携するOmair

CVE-2018-4161:WanderingGlitch of Trend MicroのZero Day Initiative

CVE-2018-4162:WanderingGlitch of Trend MicroのZero Day Initiative

CVE-2018-4163:WanderingGlitch of Trend MicroのZero Day Initiative

CVE-2018-4165:Qihoo 360 Vulcan TeamのHanming Zhang(@ 4shitak4)

WebKit

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:ASSERTエラーの原因となるインデックス付けタイプとの予期しない相互作用

説明:javascriptコアの関数の処理に、配列のインデックス付けの問題が存在しました。この問題は改善されたチェックにより解決されました

CVE-2018-4113:OSS-Fuzzにより発見

WebKit

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:悪意を持って作成されたWebコンテンツを処理すると、サービス拒否が引き起こされる可能性があります。

説明:入力検証の改善により、メモリ破損の問題に対処しました

CVE-2018-4146:OSS-Fuzzにより発見

WebKit

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:悪意のあるWebサイトがクロスオリジンのデータを流出させる可能性がある

説明:フェッチAPIにはクロスオリジンの問題がありました。これは、入力検証の改善により対処されました。

CVE-2018-4117:匿名の研究者、匿名の研究者

WindowServer

対象:iPhone 5s以降、iPad Air以降、およびiPod touch第6世代

影響:非特権アプリケーションは、安全な入力モードが有効になっている場合でも、他のアプリケーションに入力されたキーストロークをログに記録できる場合があります

説明: キーの状態をスキャンすることにより、非特権アプリケーションは、安全な入力モードが有効になっていても、他のアプリケーションに入力されたキーストロークをログに記録できました。この問題は、状態管理の改善によって対処されました。

CVE-2018-4131:folivora.AI GmbHのAndreas Hegenberg

ソース

新しいリリースに更新する必要がありますか? 今晩あなたのためだけに思い切っていくつかのデバイスを更新しました。ここまでは順調ですね。私のiPad Proは10分ほどで完了しましたが、iPhone 6sは少し年齢を見せ始めています。 2015年のiPhoneの完了には約20分かかりましたが、数回の再起動と、初期の不調がすぐに収まりました。そうは言っても、このような大規模な更新では、バックアップしないことでリスクを冒していました。すぐに更新する前にバックアップすることをお勧めします。

私はA10x Fusionプロセッサを搭載した新しいiPad Proを使用しているので、このようなアップデートでは処理できません。特に古いiPadやiPhoneでどのように機能するか教えてください。

コメントを残す