警告:期限切れのドメインはハッカーにとって簡単な選択です

今週、私は難しい教訓を学びました。 要するに、ベトナムのスパマーが私のGoogle Apps for Domains(現在はGoogle Apps for Businessと呼ばれる)アカウントをハイジャックし、現在、古いメールアドレス(jack@anthrocopy.com)署名、電話番号、名前とその上のすべて。 Anthrocopy.comは、フリーランスのライティングビジネスで数年前に使用した非公式のdba名でしたが、徐々に廃止し、ドメインを失効させました。今、他の誰かがヤドカリスタイルの場所に移動し、おそらく安いバイアグラについて私の古いビジネスの連絡先全員に連絡しています。

Googleに問い合わせたところ、公式の回答は「このドメインの所有者ではなくなったため、この問題についてサポートできません。ごめんなさい」と答えました。

けっこうだ。 結局、私はドメインを失効させ、それによって他の誰かがそれを購入できるようにし、そうすることで、彼らに私の古いGmailアカウント、Googleドキュメントアカウント、およびGoogle認証を使用してログインした可能性のある他のサードパーティWebサービスを指揮させました。 Googleの技術サポートは法執行機関に連絡することを勧めましたが、FBIには、軽度のフリーランスライターを装ったベトナムのスパマーよりも大きな魚がいると思います。

だから、私に残された唯一の頼みの綱のようですハイジャックされたという言葉を広め、その過程で、おそらく他のすべての関連サービスを終了せずにドメイン登録を失効させることについての公共サービスの発表を提供することでした。これら2つの取り組みの詳細は次のとおりです。

送信しなかったメールの配信失敗通知を受け取るのはなぜですか?

なぜこれが私に起こったのかわかりませんが、最近、一度も送信したことのないメールに対して、配信の失敗通知や不在時の自動返信をたくさん受け取っています。これらの電子メールの1つは、私のオンラインIDに何か悪いことが起こっているという事実に私を駆り立てたものです。

メールのなりすましと侵害されたメールアカウント

私が受け取った最初の数件は、メールのなりすましの単純なケースでした。つまり、誰かがメールを送信していた 言っている 彼らは私からでしたが、のヘッダーメールは実際に私のアカウントから送信されていないことを証明しました。電子メールのなりすましはよくある自動化された攻撃であり、ほとんどのメールサーバーはなりすましの認識方法を知っているため、ほとんど無害です。 SPFレコードはこの取り組みに役立ちます。

簡単ななりすましメールの例を次に示します。

次の受信者またはグループへの配信に失敗しました:

teddy-metsseuk@gammoninsurance.com <mailto:teddy-metsseuk@gammoninsurance.com>

入力したメールアドレスが見つかりませんでした。受信者のメールアドレスを確認して、メッセージを再送信してください。問題が解決しない場合は、ヘルプデスクにお問い合わせください。

管理者向けの診断情報:

生成サーバー:higginbotham.net

teddy-metsseuk@gammoninsurance.com

#550 5.1.1 RESOLVER.ADR.RecipNotFound;見つかりません ##

元のメッセージヘッダー:

受信:mail.higginbotham.netによるecsdel01.appriver.com(72.32.253.39)から

(10.5.2.56)Microsoft SMTPサーバーID 14.1.218.12; 2014年4月29日火曜日

00:41:57 -0500

受信:[10.238.8.145](HELO inbound.appriver.com)から

ESMTP ID 401638471のecsdel01.appriver.com(CommuniGate Pro SMTP 5.3.12)

teddy-metsseuk@gammoninsurance.com; 2014年4月29日火曜日00:41:58 -0500

X-Note-AR-ScanTimeLocal:4/29/2014 12:41:56 AM

X-Policy:higginbotham.net

X-プライマリ:teddy-metsseuk@higginbotham.net

X-Note:このメールはAppRiver SecureTideによってスキャンされました

X-Virus-Scan:V-

X-Note-SnifferID:100

X-GBUdb-Analysis:0、97.67.222.18、Uいc = 0.425302 p = 0.483871ソースノーマル

X署名違反:100-5950968-462-494-m

100-5948747-463-494-m

100-5946619-2051-2065-m

100-5946619-7869-7883-m

100-5946619-9947-9961-m

100-5946619-11129-11143-m

100-5950968-0-11316-f

X-Note-419:0ミリ秒。不合格:0 Chk:1342合計1342

X-Note:SCH-CT / SI:0-1342 / SG:1 4/29/2014 12:41:55 AM

X-Warn:BOUNCETRACKER Bounce User Tracking Found

X-Warn:オプトアウト

X-Warn:REVDNS 97.67.222.18の逆DNSレコードなし

X-Warn:ドメインなしで発行されたHELOBOGUS HELOコマンド。

X-Warn:BULKMAILER

X-Warn:WEIGHT10

X-Warn:WEIGHT15

X-Note:スパムテストの失敗:BOUNCETRACKER、OPTOUT、REVDNS、HELOBOGUS、BULKMAILER、WEIGHT10、WEIGHT15

X-Country-Path:米国->米国

X-Note-Sending-IP:97.67.222.18

X-Note-Reverse-DNS:

X-Note-Return-Path:teddy-metsseuk@anthrocopy.com

X-Note:ユーザールールヒット:

X-Note:グローバルルールヒット:G327 G328 G329 G330 G332 G337 G384 G405 G417 G419 G427 G437 G438 G479

X-Note:ルールヒットの暗号化:

X-Note:メールクラス:有効

X-Note:挿入されたヘッダー

受信:inbound.appriver.comによる[97.67.222.18](HELO [97.67.222.18])から

(CommuniGate Pro SMTP 5.4.1)ESMTP id 191929257で

teddy-metsseuk@gammoninsurance.com; 2014年4月29日火曜日00:41:56 -0500

From:DrOZNetworkニュースレター<teddy-metsseuk@anthrocopy.com>

宛先:<teddy-metsseuk@gammoninsurance.com>

件名:2週間ごとに少なくとも1つのサイズを失う

日付:2014年4月29日(火)01:41:57 -0400

List-Unsubscribe:<mailto:leave-b3db3c9506b063bce889d7-978be4013ce282fcd5d6-256aab091be3e6c64a2c8-a86f159b1d43a9b5f2-b4b398@leave.e.gammoninsurance.com>

MIMEバージョン:1.0

返信先:「DrOZNetworkニュースレター」<reply-teddy-metsseuk@anthrocopy.com>

x-job:00645_45748849

メッセージID:<a0c7833a-67bb-cf14-f329-40a11eb37c6a@gammoninsurance.com.local>

コンテンツタイプ:multipart / alternative; boundary =” MeDnwMAYvTCJ = _ ?:”

リターンパス:teddy-metsseuk@anthrocopy.com

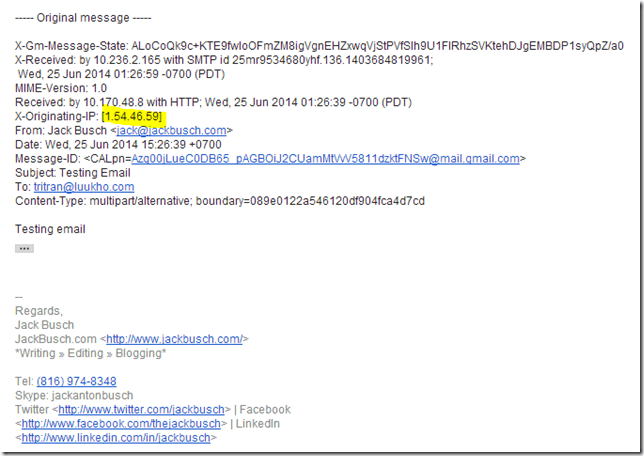

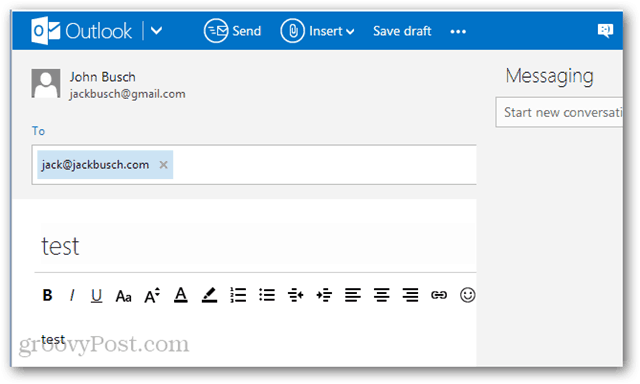

しかし、その後、私は配達に失敗しました元のメッセージを含む通知。そして、私はかつて使用していた実際の電子メールアドレス(jack@anthrocopy.com)と電子メール署名も持っていることに気付きました。これは、誰かが自分が自分だと言っているだけでなく、実際には古いアドレスから正当なメールを送信している証拠です。実際にはGmail経由で送信されました。

これはどうやってできるの?私の古いGoogle Apps for Domainsアカウントには、まだアクティブなメインのメールアドレスの認証情報が含まれているようです。良くない。

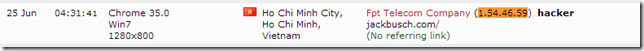

まず、私が持っていたコンピューターが心配でした最近友人に与えられたが虐待されていました。しかし、送信者のヘッダーからIPアドレス(1.54.46.59)を調べたところ、メールはベトナムの誰かから送信されたようです。 StatCounterログを確認したところ、ハッカーが私のWebページにアクセスしていたことがわかりました。

誰かが具体的にしつこく私の身元を盗もうとしています。理由はわかりません。しかし、Anthrocopy.comを私と関連するGoogle Apps for Domainsアカウントから盗むことで、彼らは何らかの進歩を遂げたようです。

期限切れのドメインを購入してハッカーがGmailにアクセスする方法

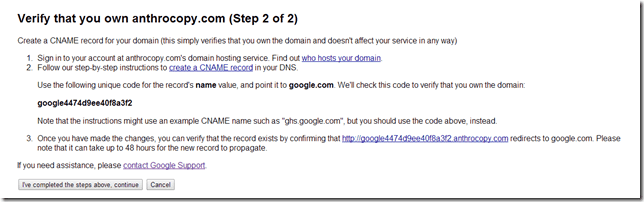

Google Apps for DomainsはGoogle以外の会社から登録した可能性のあるドメインに関連付けられているという点で、通常のGmailまたはGoogleドキュメントまたはGoogleドライブアカウント。 2010年に、Anthrocopy.comをNamecheap.comに登録しました。フルタイムのテクニカルライターとして働くためにフリーランスのキャリアを終えた後、ドメインの有効期限を切れさせました。どういうわけか、ハッカーは、ドメインを所有していなくても、ドメイン向けGoogle Appsアカウントを持っていることを知りました。だから、2014年6月20日に、誰かがそれをmoniker.comから購入した、とWhoisは言う。

それは公正なゲームです。 ドメイン名がもう必要ない場合は、他の人が自由に購入できます。しかし、彼らはそれをさらに一歩進め、私のGoogle Apps for Domainsアカウントにハッキングしました。これを行うには、Google Apps for Businessアカウント復旧フォームを使用します。これにより、ドメイン名を所有していることを証明できる場合は、Google Appsアカウントにアクセスできます。パスワードリセットまたはパスワードヒントを使用する代わりに、ドメインの所有者であることを証明するドメインのCNAMEレコードを作成できます。次に、Googleがアカウントのキーを提供します。 10ドルで、ベトナムの誰かが私の古いGmail設定、履歴、保存されたログイン資格情報のすべてにアクセスできるようになりました。

ハイジャックされたGoogle Apps for Businessアカウントの回復

スポイラー警告: 侵害されたGoogle Apps for Businessアカウントを復旧する方法はありません。誰かがドメインを所有している場合、彼らは関連するGoogle Apps for Businessアカウントを所有しています。それはGoogleの立場であり、私は非常に同意しませんが、私は彼らにまだそれについて何もするように説得していません。

何が起こったかを知ったとき、私は連絡しましたこのフォームからのGoogle Enterpriseサポート。約12時間後(土曜日、悪くない)に、私のインシデントを正確にキャップしたフレンドリーな仲間から電話を受けました。残念ながら、彼は私がドメインを所有していることを証明できなければ、私にできることは何もないと私に言った。ドメインについては気にせず、そのランダムな人の手から個人的および専門的な情報と資格情報が欲しかったと彼に言いました。技術担当者は状況をエスカレーションすると言いましたが、その後まもなく、次のメールを受け取りました:

こんにちはジャック、

電話に出てくれてありがとう。 あなたは「anthrocopy.com」の所有者であり、そのドメインを使用してGoogle Appsアカウントを作成しましたが、更新しなかったため、他の誰かが登録してGoogle Appsアカウントを制御したことを理解しています。

私たちの会話によると、使用するドメインを所有する必要があるGoogle Appsアカウント。 DNS設定を介して所有権を証明できたため、別の人がドメインを制御しました。このケースについて相談しましたが、そのドメインの所有者ではなくなったため、この問題についてサポートすることはできません。コンテンツ作成ツールおよびホスティングサービスのプロバイダーとして、Googleは第三者間の紛争を調停または裁定する立場にはありません。問題の管理者に直接懸念を提起することをお勧めします。

問題の管理者がアカウントへのアクセスを違法に制限していると思われる場合は、警察に連絡することをお勧めします。

心から

ギレルモ。

Google Enterpriseサポート。

だから、この時点で、私は立ち往生しています。

私のオンライン評判について私は何をするつもりですか?

次のステップは、個人のメールを送信することです私が考えることができる誰もがその連絡先リストにあるかもしれません。そして、おそらく私がまだ管理しているドメインのウェブサイトに通知を投稿してください。しかし、それ以外は、私ができることはあまりないようです。起こったことを公開し、謝罪し、影響を受けた各人に説明しようとすること以外はできません。 Anthrocopy.comとjack@anthrocopy.comが偽物であり、実際のJack Buschが非常に怒って非常に残念であることを広く知らせることで、PRバトルに勝つことを望んでいます。

私の間違いから学ぶ:ドメインが遅れないようにする

私はGoDaddyのたびに狂ったようなドメインを購入していた99セントのドメイン名を販売したか、ウェブサイトの面白いアイデアを思いつきました。今、私はそれらのそれぞれがいくらか責任があることを理解しています。私が所有し、それから否認するそれぞれが、誰かが私のアイデンティティを採用するための道になります。 Google Appsアカウントを登録した唯一のAnthrocopyを使用して、4年前に購入したドメインを有効期限切れにすると、大きな脆弱性に変わります。

これからのより広い教訓は、決して老けないことですアカウントの失効または期限切れ。オンラインで作成するすべてのアカウントを監視します。アカウントの使用を停止する場合は、削除してください。役に立たなくなったデータを破棄するサービスプロバイダーを信頼しないでください。古いTwitterアカウント、古いFacebookアカウント(Facebookアカウントを完全に削除する方法に関する記事を読む)、古いXangaブログ、または古いAOLアカウントであっても、今すぐ掘り下げて削除するか、少なくともスクラブする個人情報から。ウェブ上では発見者キーパーであり、あなたが失うものは法執行機関が関与するには小さすぎるジャガイモになります。

Googleへの推奨

Google担当者から連絡がありましたが、これ以上の手段がないことに失望しています。誰かが放棄した財産を購入することは一つのことです。その財産を買い取り、その後彼らの身元を引き受けることができるのは別のことです。古い非アクティブなアカウントにはもっと注意を払うべきだったと思いますが、非アクティブなアカウントにも有効期限を設けることは生産的なポリシーだと感じています。私は4年前にAnthrocopyを登録し、2年以上前に完全に使用を停止しました。その時点で、Googleから簡単なメールを送ってくるのは面倒なことではないと思います。そうでない場合は、削除します。」

私はこれが何のための政策であるべきだと思います。 Twitter、Facebook、MySpace、Gmailなど。放棄されたアカウントの管理上のデータ消去が必要です。このポリシーはサービスの観点から前もってすべきであり、おそらく、非アクティブなアカウントの自動削除を無効にするオプションを与えることができます。

このような攻撃が行われていると思います今のところ、古いアカウントを賢明に削除して(偶然)削除するか、サービスプロバイダーがゾンビアカウントが戻ってきてスパム(またはそれ以上)の前の同僚の脳を食べないようにする対策を実装するまで発生し続けます。

結論

私は間違いを犯し、レッスンを学びました。 ダメージコントロールを実行し、これが再発しないように最善を尽くしています。しかし、あなたが同様の経験をしたか、さらなる洞察や提案を持っているなら、私は知りたいです。

コメントを残す