एक फिशर ने जीमेल के टू-फैक्टर ऑथेंटिकेशन को हैक कर लिया - यहां बताया गया है कि उसने यह कैसे किया

2-चरणीय सत्यापन आपके Google खाते को तेजी से अधिक सुरक्षित बनाता है। लेकिन आप अभी भी हैकर्स के लिए अजेय नहीं हैं।

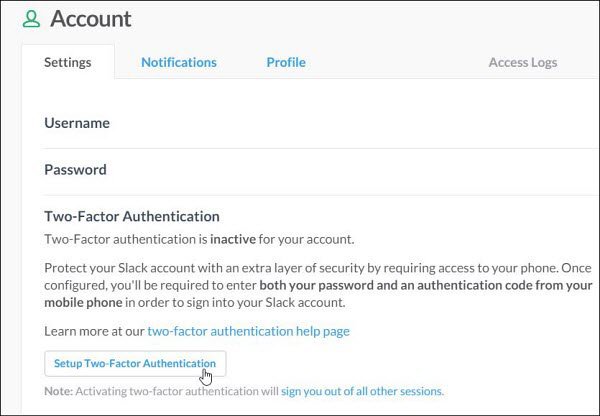

यहाँ groovyPost पर, हम लगातार जोर दे रहे हैंअपने ऑनलाइन खातों को सुरक्षित करने के तरीके के रूप में 2-चरणीय प्रमाणीकरण। मैं काफी समय से 2-कारक जीमेल प्रमाणीकरण का उपयोग कर रहा हूं और मुझे कहना होगा, यह मुझे बहुत सुरक्षित महसूस कराता है। जो लोग इसका उपयोग नहीं करते हैं, उनके लिए 2-चरणीय प्रमाणीकरण का मतलब है कि आपको लॉग इन करने के लिए अपने पासवर्ड का उपयोग करना होगा और एक अन्य अद्वितीय कोड (आमतौर पर पाठ, फोन कॉल, या Google प्रमाणक जैसे ऐप के माध्यम से भेजा जाता है)। सच है, यह थोड़ा दर्द है, लेकिन यह मुझे इसके लायक लगता है। मैंने वास्तव में ऐसे उदाहरण देखे हैं जहां इसने हैकिंग के प्रयास को गति दी है (जब मुझे लॉग इन करने का प्रयास नहीं किया गया था, जिसका अर्थ है कि कोई व्यक्ति सही तरीके से मेरे पासवर्ड दर्ज करता है)।

इसलिए, दूसरे हफ्ते, जब मैंने सुना तो मुझे झटका लगारिप्लाई ऑल पॉडकास्ट कि किसी हैकर ने 2-स्टेप जीमेल वेरिफिकेशन का उपयोग करके किसी को सफलतापूर्वक फेल कर दिया था। यह एपिसोड किस तरह के इडियट गेट्स फिश का हकदार था? यह एक शानदार प्रकरण है, इसलिए मैंने यह बताने के लिए इसे बिगाड़ा है कि "बेवकूफ" कौन था, लेकिन मैं आपको उनके द्वारा इस्तेमाल किए गए कुछ गुर बताऊंगा।

हैकर के पास शो की अनुमति थीनिर्माता कर्मचारियों को हैक करने की कोशिश करते हैं। लेकिन उनके पास अपने सर्वर के लिए कोई अंदरूनी सूत्र नहीं है। लेकिन उनके लक्ष्य को पूरा करने का पहला कदम एक सहकर्मी के ईमेल पते को खराब कर रहा था। देखें, जिस व्यक्ति का ईमेल उन्होंने खराब किया था:

phia@gimletmedia.com

फिशर ने जिस ईमेल पते का उपयोग किया वह यह था:

phia@gimletrnedia.com

क्या आप मुझे अंतर बता सकते हैं? फ़ॉन्ट के आधार पर, आपने यह नहीं देखा होगा कि डोमेन नाम में "मीडिया" शब्द वास्तव में r-n-e-d-i-a है। आर और एन एक साथ एक मीटर की तरह लग रहे थे। डोमेन वैध था, इसलिए इसे स्पैम फ़िल्टर द्वारा चुना नहीं गया होगा।

2. संलग्नक और शारीरिक पाठ की व्याख्या करना

फ़िशिंग ईमेल का सबसे पेचीदा हिस्सा वह थायह बेहद वैध लग रहा था। अधिकांश समय, आप अपने अजीब पात्रों और टूटी हुई अंग्रेजी से एक मील दूर से एक छायादार ईमेल प्राप्त कर सकते हैं। लेकिन इस फिशर ने एडिटिंग और अप्रूवल के लिए एक टीम को ऑडियो भेजने वाले प्रोड्यूसर होने का नाटक किया। आश्वस्त डोमेन नाम के साथ युग्मित, यह बहुत विश्वसनीय लगता था।

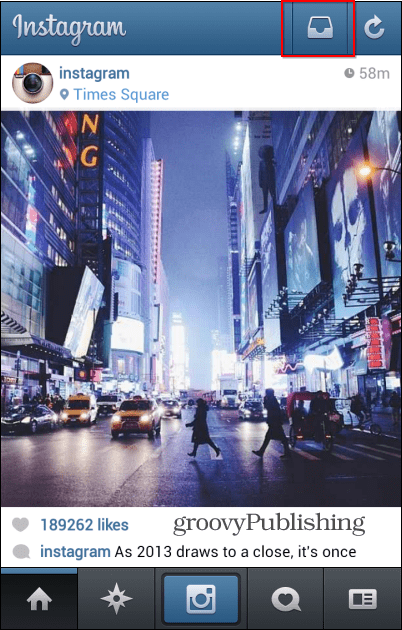

3. फेक 2-स्टेप जीमेल लॉगइन पेज

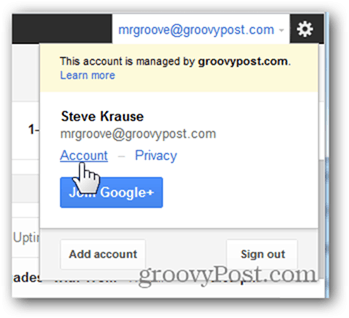

यह मुश्किल था। तो, संलग्नक में से एक Google डॉक्स में एक पीडीएफ था। या ऐसा लगता था। जब पीड़ित ने अनुलग्नक पर क्लिक किया, तो उसने उन्हें Google डॉक्स में लॉग इन करने के लिए प्रेरित किया, जैसा कि आपको कभी-कभी तब भी करना पड़ता है जब आप जीमेल में पहले से ही लॉग इन करते हैं (या ऐसा लगता है)।

और यहाँ का चतुर हिस्सा है।

फिशर ने एक फर्जी लॉगिन पेज बनाया, जिसने ए असली Google के वास्तविक के लिए 2-कारक प्रमाणीकरण अनुरोधसर्वर, भले ही लॉगिन पृष्ठ पूरी तरह से नकली था। इसलिए, पीड़ित को सामान्य की तरह एक पाठ संदेश मिला, और फिर जब संकेत दिया गया, तो उसे नकली लॉगिन पृष्ठ में डाल दिया। फ़िशर ने उस जानकारी का उपयोग अपने जीमेल खाते तक पहुँच प्राप्त करने के लिए किया।

फ़िशिंग की।

तो, क्या इसका मतलब 2-कारक प्रमाणीकरण टूट गया है?

मैं यह नहीं कह रहा हूँ कि 2-चरणीय प्रमाणीकरण नहीं हैअपना काम करो। मैं अभी भी 2-फैक्टर सक्षम होने के साथ सुरक्षित और अधिक सुरक्षित महसूस करता हूं, और मैं इसे इस तरह से रखने जा रहा हूं। लेकिन इस प्रकरण को सुनकर मुझे एहसास हुआ कि मैं अभी भी असुरक्षित हूं। तो, इसे एक सावधानी की कहानी पर विचार करें। अपने आप को अकल्पनीय से बचाने के लिए सुरक्षा उपायों पर अति आत्मविश्वास और परत न चढ़ें।

ओह, वैसे, कहानी से प्रतिभाशाली हैकर है: @DanielBoteanu

क्या आप 2-चरणीय प्रमाणीकरण का उपयोग करते हैं? आप किन अन्य सुरक्षा उपायों का उपयोग करते हैं?

एक टिप्पणी छोड़ें