En Phisher hackade Gmail: s tvåfaktorautentisering - Så här gjorde han det

Verifiering i två steg gör ditt Google-konto exponentiellt säkrare. Men du är fortfarande inte oövervinnlig för hackare.

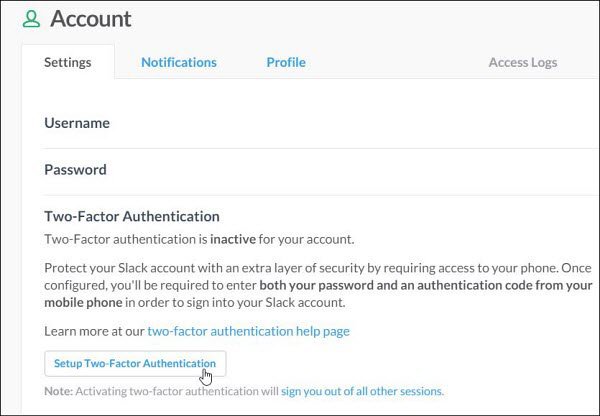

Här på groovyPost driver vi ständigt2-stegs autentisering som ett sätt att säkra dina onlinekonton. Jag har använt tvåfaktors Gmail-autentisering ganska länge och jag måste säga att det känner mig väldigt säker. För de som inte använder det betyder tvåstegsverifiering att du måste använda ditt lösenord för att logga in och en annan unik kod (vanligtvis skickas via text, telefonsamtal eller en app som Google Authenticator). Det är sant att det är lite ont, men det känns värt det för mig. Jag har faktiskt sett fall där det har gynnat ett hackförsök (det vill säga jag fick tvåfaktorstexter på min telefon när jag inte försökte logga in, vilket betyder att någon har angett mitt lösenord korrekt).

Så den andra veckan chockade det mig när jag hörde vidarethe Reply All podcast som en hacker framgångsrikt hade phished någon med två-stegs Gmail-verifiering. Det här var i avsnittet What Kind of Idiot Gets Phished? Det är ett bra avsnitt, så jag kommer inte att förstöra det för dig genom att berätta vem "idiot" var, men jag kommer att berätta några av de trick de använde.

Hackaren hade tillstånd från showenproducenter för att försöka hacka personalen. Men de hade ingen insideråtkomst till sina servrar. Men det första steget för att slå sina mål var att förfalska en medarbetares e-postadress. Se, personen vars e-post de bedräglade var:

phia@gimletmedia.com

E-postadressen som phishern använde var den här:

phia@gimletrnedia.com

Kan du se skillnaden? Beroende på teckensnitt har du kanske inte lagt märke till att ordet "media" i domännamnet faktiskt stavas r-n-e-d-i-a. R och n smushed tillsammans ser ut som en m. Domänen var legitim, så den skulle inte ha hämtats av ett skräppostfilter.

2. Övertygande bilagor och kroppstext

Den svåraste delen av phishing-e-postmeddelandet var detdet lät extremt legitimt. För det mesta kan du upptäcka en skuggig e-post från en mil bort av dess konstiga karaktärer och trasiga engelska. Men denna phisher låtsades vara en producent som skickade en ljudbit till ett team för redigering och godkännande. Tillsammans med det övertygande domännamnet verkade det mycket trovärdigt.

3. Fake 2-stegs inloggningssida för Gmail

Detta var den svåra. Så en av de bifogade bilagorna var en PDF i Google Docs. Eller så verkade det. När offret klickade på bilagan uppmanades det att logga in på Google Dokument, som du ibland måste göra även när du redan är inloggad i Gmail (eller så verkar det).

Och här är den smarta delen.

Phishern skapade en falsk inloggningssida som skickade en verklig 2-faktorers autentiseringsbegäran till Googles verkligaäven om inloggningssidan var helt falsk. Så offret fick ett textmeddelande precis som normalt, och lägg sedan in det på den falska inloggningssidan när du uppmanas att göra det. Phishern använde sedan den informationen för att få åtkomst till sitt Gmail-konto.

Nätfiske.

Så betyder det att tvåfaktorsautentisering är trasig?

Jag säger inte att tvåstegsverifiering inte gör detgör sitt jobb. Jag känner mig fortfarande säkrare och säkrare med 2-faktor aktiverad, och jag kommer att behålla det så. Men att höra detta avsnitt fick mig att inse att jag fortfarande är sårbar. Så anser detta som en försiktighetsberättelse. Bli inte övertygad och lägg på säkerhetsåtgärderna för att skydda dig från det otänkbara.

Åh, förresten, den geni hacker från historien är: @DanielBoteanu

Använder du tvåstegs-autentisering? Vilka andra säkerhetsåtgärder använder du?

Lämna en kommentar