Een Phisher heeft de tweefactorauthenticatie van Gmail gehackt - dit is hoe hij het deed

Tweestapsverificatie maakt uw Google-account exponentieel veiliger. Maar je bent nog steeds niet onoverwinnelijk voor hackers.

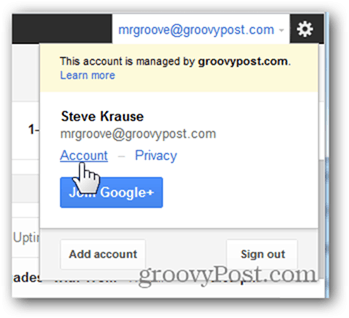

Hier bij groovyPost zijn we constant aan het pushenAuthenticatie in twee stappen als een manier om uw online accounts te beveiligen. Ik gebruik al geruime tijd 2-factor Gmail-authenticatie en ik moet zeggen dat het me een heel veilig gevoel geeft. Voor degenen die het niet gebruiken, betekent authenticatie in twee stappen dat u uw wachtwoord moet gebruiken om in te loggen en een andere unieke code (meestal verzonden via sms, telefoontje of een app zoals Google Authenticator). Het is waar, het is een beetje lastig, maar het voelt me de moeite waard. Ik heb eigenlijk gevallen gezien waarin het een hackpoging heeft belemmerd (dat wil zeggen, ik kreeg 2-factor-teksten op mijn telefoon toen ik niet probeerde in te loggen, wat betekent dat iemand mijn wachtwoord correct heeft ingevoerd).

Dus de andere week schokte het me toen ik het hoordede Allen beantwoorden-podcast dat een hacker iemand met succes heeft phishing met behulp van tweestaps Gmail-verificatie. Dit stond in de aflevering What What of Idiot Gets Phished? Het is een geweldige aflevering, dus ik zal het niet voor je bederven door te vertellen wie de "idioot" was, maar ik zal je enkele trucs vertellen die ze gebruikten.

De hacker had toestemming van de showproducenten proberen het personeel te hacken. Maar ze hadden geen insider toegang tot hun servers. Maar de eerste stap om hun doelen te bepalen, was het e-mailadres van een collega vervalsen. Kijk, de persoon wiens e-mailadres ze spoofden was:

phia@gimletmedia.com

Het e-mailadres dat de phisher gebruikte was dit:

phia@gimletrnedia.com

Kun je het verschil zien? Afhankelijk van het lettertype is het je misschien niet opgevallen dat het woord 'media' in de domeinnaam eigenlijk r-n-e-d-i-a wordt gespeld. De r en n samengesmolten zien eruit als een m. Het domein was legitiem, dus het zou niet zijn opgepikt door een spamfilter.

2. Overtuigende bijlagen en hoofdtekst

Het lastigste deel van de phishing-e-mail was dathet klonk extreem legitiem. Meestal zie je een schaduwrijke e-mail van een mijl afstand door zijn rare karakters en gebroken Engels. Maar deze phisher deed zich voor als een producent die een stukje audio naar een team stuurde voor bewerking en goedkeuring. In combinatie met de overtuigende domeinnaam leek het erg geloofwaardig.

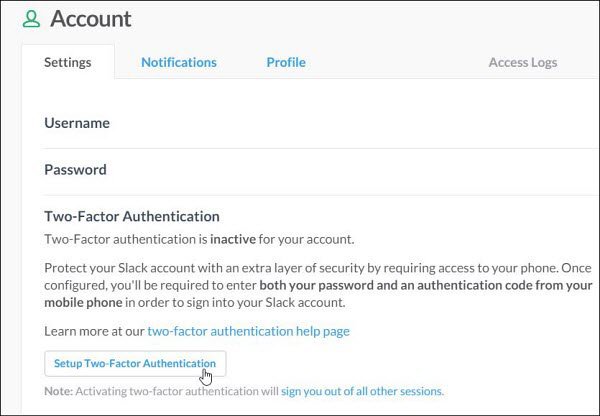

3. Valse tweestaps Gmail-inlogpagina

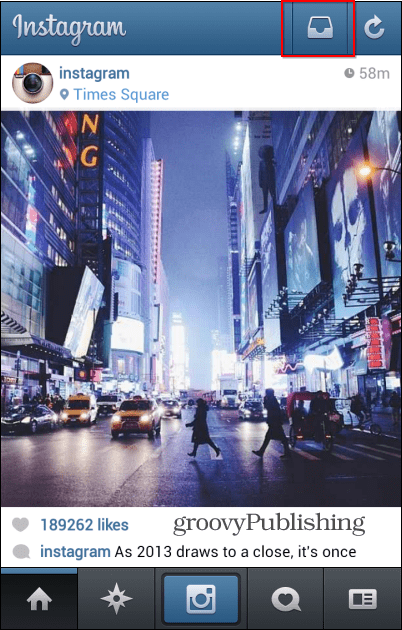

Dit was de lastige. Een van de verzonden bijlagen was dus een PDF in Google Documenten. Of zo leek het. Toen het slachtoffer op de bijlage klikte, vroeg het hen om zich aan te melden bij Google Documenten, wat je soms moet doen, zelfs als je al bent ingelogd bij Gmail (zo lijkt het).

En hier is het slimme gedeelte.

De phisher heeft een valse inlogpagina gemaakt die een echt 2-factor authenticatieverzoek aan Google's realserver, hoewel de inlogpagina volledig nep was. Dus kreeg het slachtoffer een sms-bericht zoals normaal en plaatste het vervolgens op de valse inlogpagina. De phisher gebruikte die informatie vervolgens om toegang te krijgen tot hun Gmail-account.

Phishing.

Dus, betekent dit dat 2-factor authenticatie is verbroken?

Ik zeg niet dat authenticatie in twee stappen dat niet doetzijn werk doen. Ik voel me nog steeds veiliger en veiliger met 2-factor ingeschakeld, en dat ga ik zo houden. Maar toen ik deze aflevering hoorde, realiseerde ik me dat ik nog steeds kwetsbaar ben. Beschouw dit dus als een waarschuwend verhaal. Raak niet overmoedig en leg de beveiligingsmaatregelen aan om uzelf te beschermen tegen het onvoorstelbare.

Oh, trouwens, de geniale hacker uit het verhaal is: @DanielBoteanu

Gebruik je authenticatie in twee stappen? Welke andere beveiligingsmaatregelen gebruik je?

laat een reactie achter