La vulnérabilité Timthumb génère de nombreux sites WordPress bloqués par Google

Comment vérifier si vous avez un problème

Hormis le fait de voir un avertissement dans Chrome similaire à celui ci-dessus lors de la visite de votre site, il existe deux méthodes simples pour savoir si votre installation WordPress a été infectée.

Le premier est un scanner wordpress externe conçu par Sucuri: http://sitecheck.sucuri.net/scanner/

Le second est un script côté serveur que voustélécharger sur votre site et ensuite charger à partir d'un navigateur Web. Celui-ci est disponible sur http://sucuri.net/tools/sucuri_wp_check.txt et devra être renommé après le téléchargement conformément aux instructions de Sucuri ci-dessous:

- Enregistrez le script sur votre ordinateur local en cliquant avec le bouton droit de la souris sur le lien ci-dessus et enregistrez le lien sous le nom

- Connectez-vous à votre site via sFTP ou FTP (Nous recommandons sFTP / SSH)

- Téléchargez le script dans votre répertoire racine WordPress

- Renommez sucuri_wp_check.txt en sucuri_wp_check.php

- Exécutez le script via le navigateur de votre choix - votredomaine.com/sucuri_wp_check.php - assurez-vous de modifier le chemin de l'URL de votre domaine et où que vous téléchargiez le fichier.

- Vérifiez les résultats

Si les scanners détectent un virus infecté, vous devrezvouloir supprimer directement les fichiers infectés immédiatement. Cependant, même si les scanners indiquent «Tout est clair», vous avez probablement encore un problème avec votre installation actuelle de timthumb.

Comment je le répare?

Tout d’abord, si vous ne l’avez pas déjà fait - sauvegardez et téléchargez une copie de votre répertoire WordPress et de votre base de données MySQL. Pour obtenir des instructions sur la sauvegarde de la base de données MySQL, reportez-vous à la section WordPress Codex. Votre sauvegarde peut contenir des fichiers indésirables, mais c’est mieux que de recommencer à zéro.

Ensuite, récupérez la dernière version de timthumb à l’adresse http://timthumb.googlecode.com/svn/trunk/timthumb.php

Nous devons maintenant sécuriser le nouveau fichier timbthumb .php et en faire en sorte que les sites externes ne puissent pas activer les scripts exécutés. Pour le faire, suivez ces étapes:

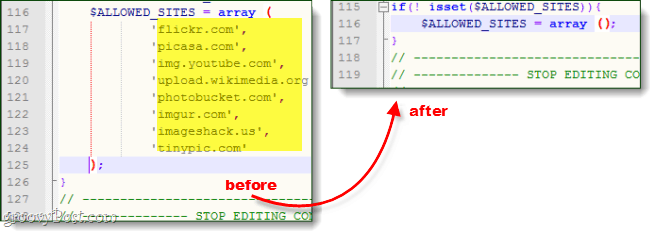

- Utilisez un éditeur de texte tel que Notepad ++ et allez à la ligne 27 dans timbthumb.php - Il convient de lire $ allowedSites = array (

- Supprimez tous les sites répertoriés tels que «imgur.com» et «tinypic.com».

- Après avoir tout supprimé, la parenthèse doit maintenant être vide et fermée comme suit: $ allowedSites = tableau();

- Sauvegarder les modifications.

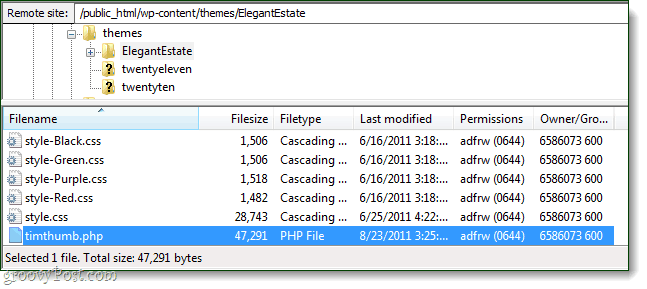

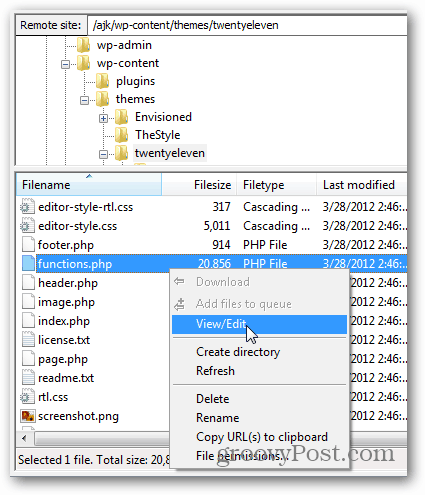

Maintenant que votre nouveau script timbthumb est sécurisé, vous devez vous connecter au serveur de votre site Web via FTP ou SSH. Dans la plupart des thèmes personnalisés WordPress utilisant timbthumb, il se trouve dans wp-contentthemes [nom du fichier] dossier. Supprimer l'ancien timbhumb.php et remplacez-le par le nouveau. Si vous avez plus d’une copie de timbthumb sur votre serveur, vous devez vous assurer de les remplacer toutes. Notez qu’il arrive parfois qu’elles soient simplement appelées. thumb.php.

Une fois que vous avez mis à jour timbthumb sur votre site Webserveur et effacé tous les fichiers détectés par les scanners ci-dessus, vous êtes plus ou moins bon à partir. Si vous pensez que la mise à niveau est trop tardive et que vous êtes peut-être déjà infecté, vous devez contacter votre hôte Web immédiatement et lui demander d'effectuer une analyse AV complète de votre serveur Web. Si tout va bien alors peut aider à vous réparer sinon vous pourriez avoir besoin de revenir à une sauvegarde.

![Personnaliser la page de connexion WordPress [Astuce]](/images/geek-stuff/customize-wordpress-login-page-quick-tip.png)

laissez un commentaire