Dell afsender bærbare computere med farligt rodcertifikat. Sådan testes din pc (opdateret)

Opdatering 11/24/1015: Dell svarer på sikkerhedsmæssige bekymringer:

Dell har officielt besvaret eDellRootudgave på sin supportblog. Den frigav en manual: eDellRoot Certificate Removal Instructions samt et lille værktøj (direkte link), der vil fjerne det automatisk for dig.

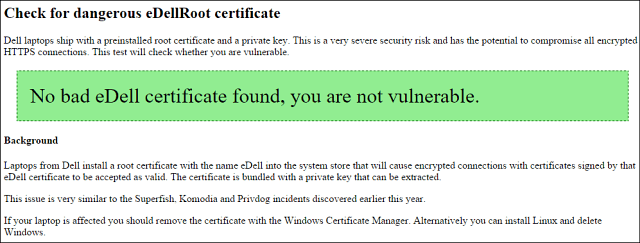

Du kan teste, om du har eDellRootCertifikat ved at klikke på dette link (som vi forklarer nedenfor). Hvis du har det, anbefaler vi, at du læser Dells blogindlæg, downloader PDF-filen og følger instruktionerne for at slippe af med det.

Det er også værd at bemærke, at vi i dag opdagedeDet er ikke kun et problem med bærbare computere (som vi oprindeligt rapporterede. Faktisk er dette et problem med alle formfaktorer af Dell-pc'er. Hvis du har en Dell-pc, skal du kontrollere, om eDellRoot findes på dit system. For hele historien, læs vores rapporter nedenfor.

eDellRoot Certificate Security Risk

I det, der viser sig at være et andet déjà vu,Dell Inc, det blev opdaget i løbet af weekenden, har (siden august) glidet et rootkit-certifikat kaldet eDellRoot for at hjælpe med, hvad virksomheden hævder at være lettere adgang til supporttjenester for deres kunder. En meddelelse fra en Reddit-plakat, der går under navnet rotorcowboy, offentliggjorde detaljer på det populære sociale medieside om opdagelsen.

Jeg fik en skinnende ny XPS 15 bærbar computer fra Dell ogmens jeg forsøgte at løse et problem, opdagede jeg, at det kom forudindlæst med en selvsigneret root CA (Certificate Authority) ved navn eDellRoot. Med det fulgte sin private nøgle, markeret som ikke-eksporterbar. Det er dog stadig muligt at få en rå kopi af den private nøgle ved hjælp af flere tilgængelige værktøjer (jeg brugte NCC Groups Jailbreak-værktøj). Efter kort at have drøftet dette med en anden, der også havde opdaget dette, besluttede vi, at de sender hver bærbar computer, de distribuerer med nøjagtigt det samme rodcertifikat og den private nøgle, meget ligner det, Superfish gjorde på Lenovo-computere. For dem, der ikke er kendt, er dette en stor sikkerhedssårbarhed, der bringer alle nylige Dell-kunder i fare. Kilde

Bare en opfriskning, Lenovo modtog enormtilbageslag, da det blev opdaget, at virksomheden havde indlæst et lignende rootkit-certifikat kaldet superfish på udvalgte Lenovo-enheder. Virksomheden modtog så meget dårlig presse for handlingen, at nogle har sagt, at hændelsen sandsynligvis sårede virksomhedens mangeårige ry som et populært brand blandt forbrugere og virksomheder. Da Lenovo var et kinesisk-ejet selskab og de nylige iskaldte politiske forbindelser med Kina og USA, har virksomheden siden da forsøgt at genopbygge tilliden til forbrugerne. Hændelsen var så dårlig, at Microsoft måtte hjælpe med oprydningen ved at udstede en definitionopdatering til Windows Defender, der hjalp med at fjerne certifikatet.

Indtil videre har brugere fundet det sårbare certifikat på Dell Inspiron 5000, XPS 15 og XPS 13. Da dette er en ny udvikling, kan det også være på andre Dell-pc'er på markedet.

Hændelsen blev antaget at have været en ordentligadvarsel for andre leverandører, men Dell, en af de tre bedste pc-producenter, ser ud til at være faldet gennem revnerne. Virksomheden forsøger allerede nu at vende ved at udsende følgende erklæring til medierne:

Kundesikkerhed og privatliv er en største bekymringog prioritet for Dell. Den seneste rejste situation er relateret til et on-the-box supportcertifikat, der er beregnet til at give en bedre, hurtigere og lettere kundesupportoplevelse.

Desværre introducerede certifikatet enutilsigtet sikkerhedssårbarhed. For at tackle dette giver vi vores kunder instruktioner om permanent at fjerne certifikatet fra deres systemer via direkte e-mail, på vores supportwebsted og teknisk support.

Vi fjerner også certifikatet fra alleDell-systemer bevæger sig fremad. Bemærk, kommercielle kunder, der forestiller sig deres egne systemer, vil ikke blive påvirket af dette problem. Dell forhåndsinstallerer ikke adware eller malware. Certifikatet geninstallerer ikke sig selv, når det er korrekt fjernet ved hjælp af den anbefalede Dell-proces.

En Dell-repræsentant afgav også en erklæring til The Verge og sagde: "Vi har et team, der undersøger den aktuelle situation og vil opdatere dig, så snart vi har mere information."

Da der ikke er nogen detaljer om, hvilke systemer der kan blive påvirket, er kunderne nødt til at være afhængige af Dell for at få hjælp.

Er din Dell-pc i fare? Sådan testes det

Hvis du vil vide, om dit system kan blive påvirket, kan du tjekke dette websted oprettet af sikkerhedsjournalist Hanno Böck for at teste dit system for dets tilstedeværelse.

Forskning hidtil har givet bevis på konceptscenarier, hvor eDellRoot kunne manipuleres og bruges til gyldige certifikater, der kan udløse angreb.

Efterlad en kommentar