Як убезпечити свої рахунки від хакерської діяльності в соціальній галузі

Захистіть рахунки від соціальної інженерії

Соціальним інженером може стати кожен, хто може отримати прибутокдоступ до пристроїв або до мережі, що вводить людей у надання необхідної інформації для заподіяння шкоди. Соціальний інженер може отримати довіру працівника, щоб переконати їх розкривати інформацію про ім’я користувача та пароль, або може поставити себе працівником у спробі отримати доступ до об'єкта. Ось чому компаніям важливо інформувати користувачів про політику безпеки, таку як ніколи не видавати свій пароль, навіть якщо ви отримуєте дзвінок з ІТ-відділу.

Що з користувачем у затишку свого будинку? Я, на жаль, живу в країні зі світовою репутацією шахрайства. Основний відомий як Лотерейна афера. Багато людей похилого віку в США єїх обдурили, думаючи, що вони виграли в лотереї; на основі невеликих фрагментів інформації, яка може бути доступна аферисту; чи в телефонному каталозі, чи в кошику для сміття поза домом чи навіть в Інтернеті. Як і нігерійські афери, багато років тому погані хлопці можуть красти гроші, навіть не зустрічаючи свою жертву.

Шахраї відомі тим, що шукають випадкових випадківімена в Інтернеті; виступаючи агентами, що інформують переможця. У дзвінку, як правило, просять переможця надіслати певну суму грошей на Ямайку, використовуючи службу грошових переказів, наприклад, Western Union; щоб зібрати свій виграш. Шахрай не буде виглядати і не визначатись як типовий злочинець. Вони, як правило, використовують добре розмовляючих молодих панянок, які заспокоюють жертву, віддаючи свої гроші.

Багато наших онлайн-взаємодій відбувається всоціальні мережі, найпопулярнішою є Facebook. Сьогодні Facebook - це лише одна з багатьох доступних можливостей, які соціальний інженер може використати для дублювання вашої особи. Instagram, WhatsApp та інші сервіси можуть бути використані як засіб проникнення у вашу мережу друзів та контактів. Відкриті акаунти, наповнені фотографіями вас і вашої родини, - ідеальний інструмент для створення профілю, настільки ж переконливого, як і справжній ви. Соціальний інженер може скористатися вашою останньою поїздкою на пляж, щоб зв’язатися з другом, використовуючи ідеальну історію про застряг на острові, оскільки ви втратили свою кредитну картку і не мали грошей, щоб повернутися додому.

Що ви можете зробити, щоб не стати жертвою соціальної інженерії?

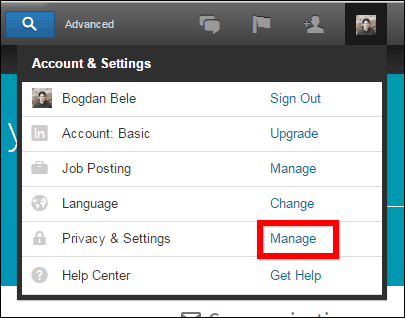

Будь-який обліковий запис у соціальних мережах, де ви ділитесьособисту інформацію, таку як сімейні фотографії, відпустку, слід встановлювати приватною; зробіть його доступним лише для людей, яких ви знаєте і можуть підтвердити. Ми обговорили деякі способи блокування облікового запису Facebook, найкращим варіантом, звичайно, є видалення облікового запису або його взагалі ніколи не створювати. Однак для багатьох людей це нереально.

Перш ніж завантажувати фотографію в соціальні мережі, ознайомтеся з нашою статтею про те, як видалити інформацію, що міститься у файлі EXIF, який він створює.

- Як видалити особисті дані зі своїх фотографій у Windows

Залежно від того, де існує ризик, ось декілька заходів, які ви можете використовувати, щоб захистити себе від соціальної інженерії.

Ніколи не видавати пароль - навіть не членам сім’ї чи колегам.

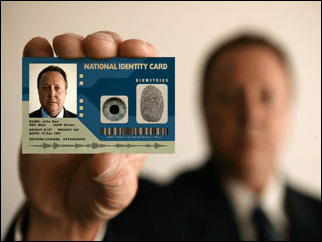

Завжди просити ідентифікацію - Якщо хтось надсилає вам електронний лист, повідомляючи васщо ви щойно виграли Powerball, використовуйте здоровий глузд. Ви купували якісь лотерейні квитки чи входили в розіграші? Останнім часом я отримував електронні листи від Apple, доставлені на один із моїх альтернативних облікових записів; повідомивши мені, що мій обліковий запис було порушено, і мені потрібно підписатись для вирішення проблеми. Повідомлення виглядає таким реальним; ви думаєте, що це насправді від Apple, один простий погляд на домен для адреси електронної пошти, і я задумався, коли Apple почала використовувати Hotmail як свою офіційну адресу.

Обмежити доступ несподіваним відвідувачам. Якщо незнайомець відвідує ваш будинок або місце роботи,Ви можете обмежити доступ лише до воріт, веранди, переднього ганку або до відкритої зони відпочинку. Обмежте кількість інформації, яку ви видаєте, і залишайте під контролем зустрічі. Запитайте інформацію, таку як ідентифікація; Ви також можете скористатись інформацією, а потім зателефонувати компанії, яку вони представляють, щоб отримати додаткову інформацію про особу або мету відвідування.

Супровід усіх відвідувачів. Якщо незнайомець відвідує ваш будинок або офіс, обмежте кількість свободи, яку вони повинні блукати.

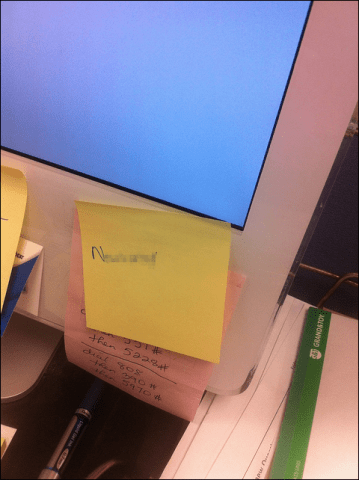

Якщо ви працюєте в офісному середовищі або навіть ввдома, уникайте поширених помилок, які можуть полегшити комусь проникнення у ваш рахунок. Не пишіть пароль на замітці і не тримайте його на моніторі або під клавіатурою. Я знаю, що важко запам’ятати хороший пароль, але реальність втрати конфіденційних даних або компрометованості вашого облікового запису є значною втратою порівняно.

Захист даних

Завдання соціального інженера - збирати урожайцінні дані. Використання надійного пароля може запобігти несанкціонованому доступу до вашої інформації. Ось кілька порад, які можна використовувати для впровадження правильних правил пароля:

Використовуйте двофакторну аутентифікацію. Це особливо зручно в сьогоднішньому світіподорожі та спілкування. Двофакторна автентифікація створює безліч бар'єрів для несанкціонованого доступу. Наприклад, якщо ви входите в свій обліковий запис електронної пошти з незвичного місця, служба електронної пошти може використовувати географічне розташування для визначення координат GPS на вашому розташуванні. Служба електронної пошти може запитати додаткову точку підтвердження, наприклад чотиризначний штифт; надісланий на ваш мобільний телефон. Перегляньте наш повний посібник із використання двофакторної аутентифікації.

- Переконайтеся, що термін дії вашого пароля закінчується через певний час.

- Створіть захищений пароль, що містить суміш літер, цифр та символів.

- Правила блокування, щоб обмежити кількість невдалих спроб.

Ніколи не залишайте комп’ютер відкритим в офісі. Інші користувачі можуть отримати доступ до нього. Швидкий страйк Windows + L команда може заблокувати екран вашого комп'ютера до повернення.

Шифрування даних. Ми раніше дивилися на налаштування таналаштування шифрування в Windows 10 як на локальному диску, так і на портативних пристроях зберігання даних. Шифрування допомагає захистити ваші дані, роблячи їх нечитабельними для користувачів; які не мають відповідних кодів для доступу. Це може бути особливо зручно, якщо соціальний інженер є успішним; викрасти комп’ютер або палець.

Використовуйте VPN. Віртуальна приватна мережа - це ще одна технологія, про яку ми говорили в останній статті. VPN-з'єднання дозволяє користувачеві безпечно отримувати доступ до ресурсів на іншому комп'ютері віддалено.

Завжди резервне копіювання. Підтримання регулярних резервних копій - корисна практикапроти втрати даних. Користувачі повинні забезпечити часті резервні копії. Забезпечення резервного копіювання також важливо; це можна зробити за допомогою тих же інструментів шифрування, вбудованих у Windows 10.

Утилізація чутливих даних

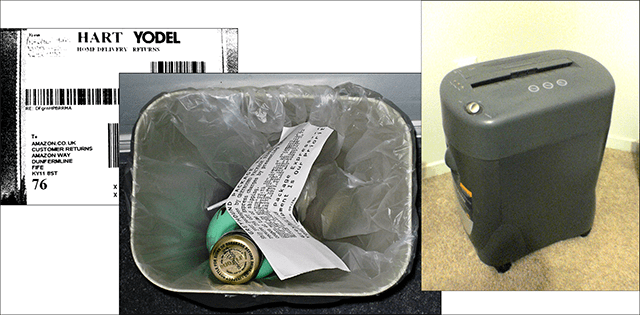

Утилізуйте конфіденційну інформацію, яка може бутивикористовуються соціальними інженерами для отримання персональних даних про вас. Щось таке просте, як етикетка з вашою адресою на коробці товару, поміщеній у смітник поза домом.

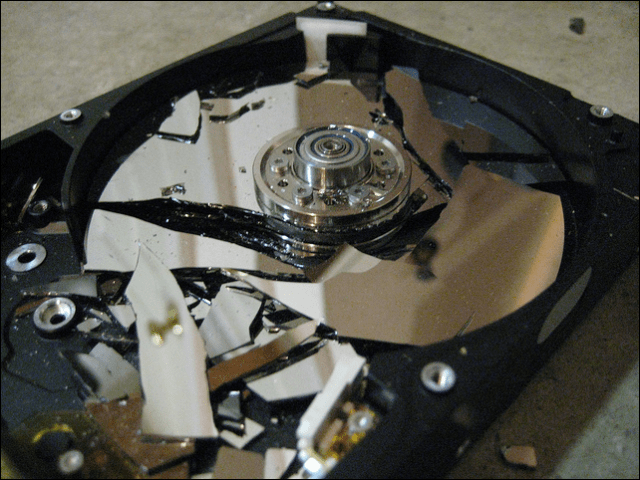

Утилізація старих комп'ютерних пристроїв також єважливий. Старий жорсткий диск або накопичувач пальця повинен бути належним чином знищений. Один із способів зробити це - за допомогою молотка для розбивання пластин диска або приводу великого пальця. Я знаю, що це трохи примітивно, але це найкраще, що ти можеш зробити. Старі кредитні картки - ще один вектор, який можна використовувати для отримання інформації про вас. Інвестування в хрестоподібний подрібнювач може допомогти знищити як кредитні картки, оптичні диски, так і чутливі документи.

Інтернет-ідентичності

Створення альтернативної ідентичності в Інтернеті може бути проблемоюважливий ключ до захисту вашої особистої інформації та конфіденційності. Ви можете мати кілька облікових записів електронної пошти та псевдонімів; які використовуються для різних цілей. Наприклад, ви можете мати електронний електронний лист для розсилок та веб-сайтів, на які ви входите; без необхідності розголошувати будь-яку особисту інформацію.

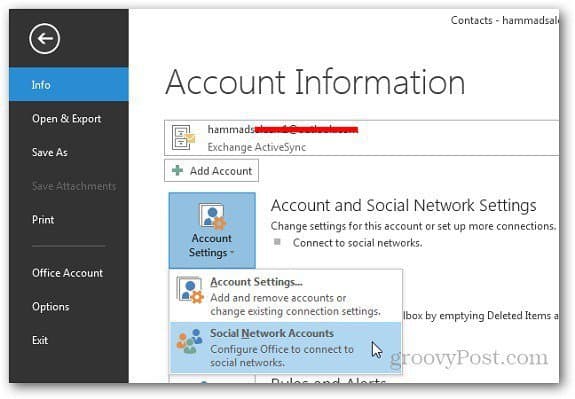

Популярні сервіси веб-пошти, такі як Outlook.com, Gmail від Google та iCloud від Apple, усі підтримують створення облікових записів псевдонімів. Додатковий рівень безпеки, який ви можете інтегрувати під час створення нового облікового запису, полягає в наданні підроблених відповідей на такі питання безпеки яка улюблена спортивна команда чи перша подруга. Це, безумовно, зведе до мінімуму шанси на те, що обліковий запис буде порушений, якщо соціальний інженер трохи дізнається про вас.

Оновіть операційну систему та програми

Регулярні оновлення безпеки є важливою частиноюзахист вашої інформації; від зловмисників, які шукають нові способи їх порушення. Інтернет змінив гру, як ми підходимо до безпеки. Нещодавно ми обговорювали деякі зміни в технічному обслуговуванні в Windows 10. Під час використання пристроїв, таких як планшети, смартфони або настільні комп’ютери; встановлення останніх оновлень є важливою частиною того, щоб бути вперед. Розробіть звичку розпізнавати нові оновлення та виправлення, а потім встановлюйте їх негайно після їх виходу.

Мобільні пристрої

Ми зберігаємо частину нашої найчутливішої інформаціїна мобільних пристроях; наприклад смартфони та планшети. Безпека цих пристроїв стала першочерговим завданням розробників мобільних операційних систем та постачальників обладнання. Apple три роки тому представила Touch ID на iPhone 5s; в той час як Samsung та багато інших брендів впровадили свої біометричні технології. Не забудьте скористатися цими вбудованими механізмами захисту. Кожен, хто отримає доступ до вашого телефону, може швидко переглядати ваші електронні листи, контакти та будь-яку іншу конфіденційну інформацію, яку ви можете зберігати на ньому.

Поведінка та активність в Інтернеті

Ваша діяльність в Інтернеті має значний впливна вашу безпеку. Завантаження вмісту з окремих веб-сайтів або навіть використання торент-клієнтів може відкрити ваш комп'ютер на шкідливий код. Деякі торент-програми полегшують несанкціонованому програмному забезпеченню копіювання даних на вашому пристрої. Законне програмне забезпечення, таке як JAVA або WinZip, встановить додатки, які важко видалити. Уважно прочитайте інструкції на екрані під час встановлення цих програм.

Регулярно слідкуйте за своїми банківськими виписками та шукайте будь-які ознаки звичайної діяльності, наприклад, витрати, про які ви не знаєте. У разі подібних випадків негайно зверніться до свого банку.

Виховання поведінки скептицизму та буттяЗважаючи на те, що ви поділяєте, та застосування певних стратегій зробить вас меншою мірою для соціальних інженерів. Конфіденційність є найважливішою частиною нашої комп'ютерної діяльності, яку можна втратити добровільним розголошенням. Це багато інформації, яку потрібно взяти, тому ось короткий виклад того, що ми обговорювали.

- Загрози безпеці можуть надходити всередині або зовні організації.

- Важливим є розробка та підтримка плану безпеки для захисту даних та обладнання від втрат.

- Постійне оновлення операційної системи та додатків випереджає гру. Соціальні інженери та хакери постійно перевіряють наявність тріщин, завжди пам’ятайте про це.

Чи є у вас інші пропозиції? Залиште коментар у розділі нижче та поділіться ним з нами.

Залишити коментар