As senhas estão quebradas: há uma maneira melhor de autenticar usuários

Toda semana parece que estamos lendo histórias deempresas e sites comprometidos e dados de consumidores roubados. Para muitos de nós, as piores invasões são quando as senhas são roubadas. O LastPass Hack é um dos ataques mais recentes. De várias maneiras, é uma forma de terrorismo digital que só está crescendo. A autenticação de dois fatores e a biometria são boas correções para o problema, mas ignoram os problemas fundamentais relacionados ao gerenciamento de login. Temos as ferramentas para resolver o problema, mas elas não foram aplicadas corretamente.

Foto por polomex - http://flic.kr/p/cCzxju

Por que tiramos os sapatos nos Estados Unidos, mas não em Israel

Qualquer pessoa que voou nos Estados Unidos sabesobre segurança TSA. Tiramos os casacos, evitamos líquidos e tiramos os sapatos antes de passar pela segurança. Temos uma lista de exclusão aérea baseada em nomes. Essas são reações a ameaças específicas. Não é assim que um país como Israel faz segurança. Não voei com a El-Al (companhias aéreas nacionais de Israel), mas os amigos me contam as entrevistas que realizam em segurança. Os agentes de segurança codificam ameaças com base em características e comportamentos pessoais.

Foto de Ben Popken

Estamos adotando a abordagem TSA para contas onlinee é por isso que temos todos os problemas de segurança. A autenticação de dois fatores é um começo. No entanto, quando adicionamos um segundo fator às nossas contas, somos levados a uma falsa sensação de segurança. Esse segundo fator protege contra alguém que roube minha senha - uma ameaça específica. Meu segundo fator poderia ser comprometido? Certo. Meu telefone pode ser roubado ou malware pode comprometer meu segundo fator.

O fator humano: engenharia social

Foto de Kevin Baird

Mesmo com abordagens de dois fatores, os humanos aindatem a capacidade de substituir as configurações de segurança. Alguns anos atrás, um hacker diligente convenceu a Apple a redefinir o ID da Apple de um escritor. A GoDaddy foi induzida a entregar um nome de domínio que permitia a aquisição de uma conta no Twitter. Minha identidade foi acidentalmente mesclada com outro Dave Greenbaum devido a um erro humano na MetLife. Esse erro quase resultou no cancelamento do seguro residencial e automóvel do outro Dave Greenbaum.

Mesmo que um humano não substitua um fator de dois fatoresconfiguração, esse segundo token é apenas mais um obstáculo para o atacante. É um jogo para um hacker. Se eu souber, quando você fizer login no seu Dropbox, para o qual preciso de um código de autorização, tudo o que preciso fazer é obter esse código. Se eu não receber suas mensagens de texto direcionadas para mim (hackear alguém com SIM?), Só preciso convencê-lo a liberar esse código para mim. Isso não é ciência do foguete. Posso convencê-lo a devolver esse código? Possivelmente. Confiamos mais em nossos telefones do que em nossos computadores. É por isso que as pessoas se apaixonam por coisas como uma mensagem de login falsa do iCloud.

Outra história verdadeira que me aconteceu duas vezes. Minha empresa de cartão de crédito notou atividade suspeita e me ligou. Ótimo! Essa é uma abordagem baseada em comportamento que falarei mais adiante. No entanto, eles me pediram para fornecer meu número de cartão de crédito completo por telefone com uma ligação que eu não fiz. Eles ficaram chocados por eu me recusar a dar o número. Um gerente me disse que eles raramente recebem reclamações dos clientes. A maioria dos chamadores apenas entrega o número do cartão de crédito. Ai. Poderia ser qualquer pessoa nefasta do outro lado tentando obter meus dados pessoais.

As senhas não nos protegem

Foto de ditatompel

Temos muitas senhas em nossa vida tambémmuitos lugares. O Medium já se livrou das senhas. Muitos de nós sabemos que devemos ter uma senha exclusiva para cada site. Essa abordagem é pedir demais aos nossos cérebros terrestres insignificantes que vivem uma vida digital completa e rica. Os gerenciadores de senhas (analógicos ou digitais) ajudam a impedir hackers casuais, mas não um ataque sofisticado. Caramba, os hackers nem precisam de senhas para acessar nossas contas individuais. Eles simplesmente invadem os bancos de dados que armazenam as informações (Sony, Target, Governo Federal).

Tire uma lição das empresas de cartão de crédito

Mesmo que os algoritmos estejam um pouco errados,empresas de crédito têm a ideia certa. Eles examinam nossos padrões de compra e localização para saber se você está usando seu cartão. Se você compra gasolina no Kansas e depois compra um terno em Londres, isso é um problema.

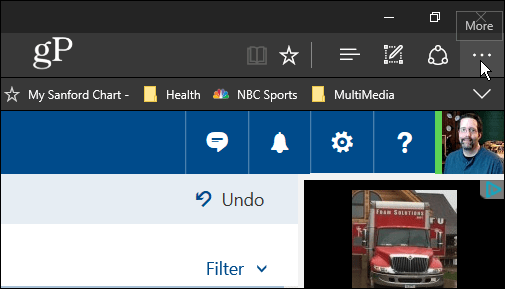

Foto de kozumel

Por que não podemos aplicar isso às nossas contas online? Algumas empresas oferecem alertas de IPs estrangeiros (parabéns ao LastPass por permitir que os usuários definam países preferenciais para acesso). Se meu telefone, computador, tablet e dispositivo de pulso estiverem no Kansas, eu deveria ser notificado se minha conta for acessada em outro lugar. No mínimo, essas empresas devem me fazer algumas perguntas adicionais antes de assumirem que sou quem afirmo que sou. Esse controle é especialmente necessário para contas do Google, Apple e Facebook que são autenticadas em outras contas pelo OAuth. O Google e o Facebook emitem avisos para atividades incomuns, mas geralmente são apenas um aviso, e os avisos não são proteção. A empresa do meu cartão de crédito diz não à transação até que ela verifique quem eu sou. Eles simplesmente não dizem "Ei ... pensei que você deveria saber". Minhas contas on-line não devem avisar, elas devem bloquear atividades incomuns. A novidade mais recente na segurança do cartão de crédito é o reconhecimento facial. Claro, alguém pode tentar duplicar seu rosto, mas as empresas de cartão de crédito parecem estar trabalhando mais para nos proteger.

Nossos assistentes inteligentes (e dispositivos) são uma defesa melhor

Foto de Foomandoonian

Siri, Alexa, Cortana e Google conhecem uma tonelada decoisas sobre nós. Eles prevêem inteligentemente para onde estamos indo, onde estivemos e do que gostamos. Esses assistentes vasculham nossas fotos para organizar nossas férias, lembrar quem são nossos amigos e até a música que gostamos. É assustador em um nível, mas muito útil em nossas vidas diárias. Se seus dados Fitbit puderem ser usados em um tribunal, eles também poderão ser usados para identificá-lo.

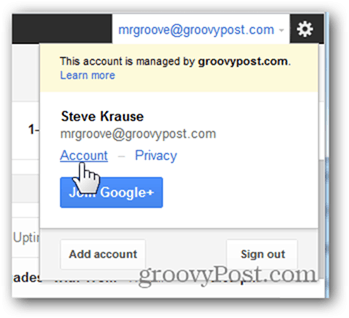

Quando você está configurando uma conta online,as empresas fazem perguntas idiotas, como o nome da sua namorada do ensino médio ou do seu professor da terceira série. Nossas memórias não são tão sólidas quanto um computador. Não é possível confiar nessas perguntas para verificar nossa identidade. Já fui bloqueado antes porque meu restaurante favorito em 2011 não é o meu restaurante favorito hoje, por exemplo.

O Google deu o primeiro passo nesteabordagem comportamental com o Smart Lock para tablets e Chromebooks. Se você é quem diz ser, provavelmente o telefone está perto de você. A Apple realmente jogou a bola com o hack do iCloud, permitindo milhares de tentativas no mesmo endereço IP.

Em vez de descobrir qual música queremos ouvir a seguir, quero que esses dispositivos protejam minha identidade de algumas maneiras.

- Você sabe onde eu estou: Com o GPS do meu celular, ele sabe minha localização. Deveria poder dizer aos meus outros dispositivos: "Ei, é legal, deixe-o entrar". Se eu estiver em roaming em Timbuktu, você não deve confiar na minha senha e possivelmente até no meu segundo fator.

- Você sabe o que eu faço: Você sabe quando eu faço login e com o que, então é hora de me fazer mais algumas perguntas. "Sinto muito, Dave, não posso fazer isso" deve ser a resposta quando normalmente não peço que você abra as portas do compartimento de pod.

- Você sabe como me verificar: “Minha voz é meu passaporte, verifique-me.Não, qualquer um pode copiar isso. Em vez disso, faça-me perguntas fáceis de responder e lembrar, mas difíceis de encontrar na Internet. O nome de solteira da minha mãe pode ser fácil de encontrar, mas onde eu almocei na semana passada com a mãe não é (veja meu calendário). É fácil adivinhar onde eu conheci minha namorada do ensino médio, mas não é fácil encontrar o filme que vi na semana passada (basta verificar meus recibos por e-mail).

- Você sabe como eu sou: O Facebook pode me reconhecer pela nuca e o Mastercard pode detectar meu rosto. Essas são formas melhores de verificar quem eu sou.

Eu sei que poucas empresas estão implementandosoluções como essa, mas isso não significa que não posso desejar por elas. Antes de você reclamar, sim, eles podem ser invadidos. O problema para os hackers será saber qual conjunto de medidas secundárias um serviço online está usando. Pode fazer uma pergunta um dia, mas tirar uma selfie no dia seguinte.

A Apple está fazendo um grande esforço para proteger minha privacidadee eu aprecio isso. No entanto, depois que meu ID Apple estiver conectado, é hora de a Siri me proteger proativamente. O Google Now e a Cortana também podem fazer isso. Talvez alguém já esteja desenvolvendo isso, e o Google esteja avançando nessa área, mas precisamos disso agora! Até esse momento, precisamos ser um pouco mais vigilantes na proteção de nossas coisas. Procure algumas idéias sobre isso na próxima semana.

Deixe um comentário