Apple lança atualização enorme do iOS 11.3 para iPhone e iPad

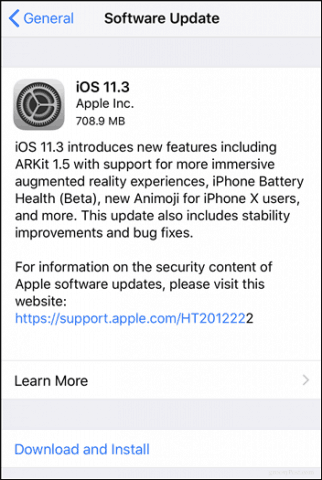

A Apple lançou uma grande atualização para iPhone e iPad hoje. O iOS 11.3 adiciona novos recursos e melhorias para AR, duração da bateria e, é claro, uma variedade de correções de segurança.

Alguns meses atrás, a Apple deu uma prévia deo que está por vir na principal atualização do iOS 11.3 desta primavera. Mas o que os usuários não esperavam era o tamanho sem precedentes da atualização, na qual entraremos em breve. A versão 11.3 aborda uma grande quantidade de SO móvel, desde o relógio até os elementos de baixo nível, como sistema de arquivos, kernel, iCloud, plugins e segurança. Definitivamente, parece uma atualização em que você pode fazer um backup rápido antes de iniciar a atualização do software. Antes de iniciar a tarefa de atualização, vamos dar uma olhada rápida no que está incluído.

O que há de novo na atualização do iOS 11.3 e você deve atualizar?

Enquanto a versão 11.2.6 pequenos bugs corrigidos relacionados a falhas que poderiam ser acionadas ao exibir texto em caracteres indianos, o 11.3 apresenta uma lista abrangente de correções, recursos e melhorias. Uma adição crítica é um recurso de integridade da bateria, que permite aos usuários entender melhor o desempenho do dispositivo iOS.

Isso foi parcialmente atribuído à reação da Applerecebida quando foi descoberta, a empresa estava diminuindo a velocidade dos dispositivos antigos para compensar a vida útil da bateria quando novas versões do iOS foram lançadas. Muitos usuários não foram muito gentis com essa mudança desconhecida e levaram o gigante de Cupertino a se encarregar de mantê-la em segredo. A empresa está sendo mais transparente com o iOS 11.3 adicionando esse recurso, que fornece mais informações sobre capacidade máxima e desempenho máximo. Observe, no entanto, que o recurso ainda está na versão beta e ainda não está disponível para o iPad.

A Apple aposta muito na realidade aumentada, um novotecnologia que mergulha o conteúdo virtual no mundo real. O iOS 11.3 apresenta o ARKit 1.5, que permitirá que os desenvolvedores criem conteúdo mais imersivo em seus aplicativos. A própria tecnologia entende melhor ambientes, superfícies e objetos.

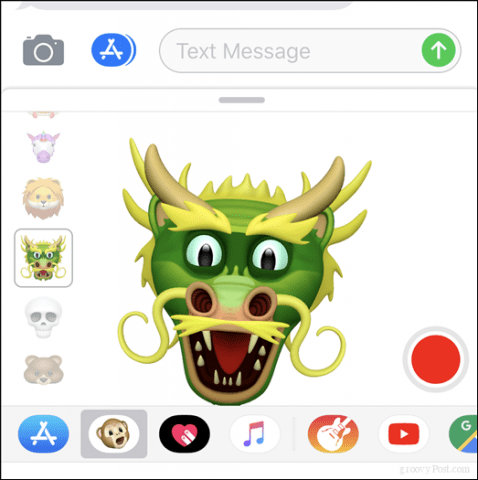

Recursos mais práticos incluem novo animojiexclusivo para o iPhone X. Quatro novos personagens incluem leão, urso pardo, dragão verde e caveira. Eu brinquei um pouco com o animoji, e eles são divertidos nos primeiros minutos, mas não é tão obrigatório quanto pode parecer nos anúncios e nas mídias sociais. É uma boa implementação do AR e a Apple está desenvolvendo isso, mesmo que custe US $ 1000 dólares para usá-lo.

Business Chat, um novo recurso de mensagens queA empresa visualizada, mas nunca lançada, agora está disponível na 11.3. Os usuários poderão procurar suporte de clientes de empresas populares como Hilton, Wells Fargo e Lowes. Há também outras melhorias no aplicativo Health, para que os usuários possam acessar facilmente seus registros de saúde através de um provedor suportado. As prometidas Mensagens do iCloud nunca chegaram ao lançamento final, apesar de estarem disponíveis nos betas. Parece que a Apple está cumprindo sua promessa interna de liberar recursos apenas quando sólidos (exceto pelo recurso de integridade da bateria do iPhone…).

Existem muitas outras melhorias no sistema, que incluem a App Store; os usuários agora podem classificar seus comentários e há um acesso melhor aos detalhes do aplicativo.

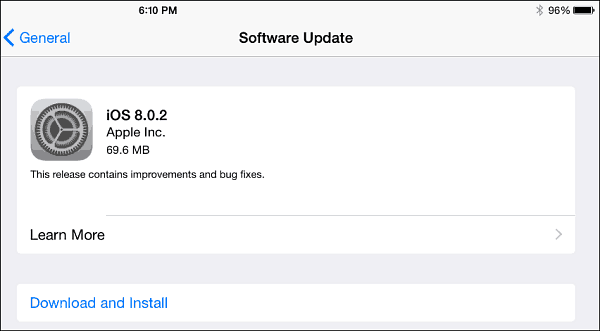

O iOS 11.A atualização 3 chega a 712 MBs no iPhone (630 MBs no meu iPad) e está disponível para dispositivos como o iPhone 5s e posterior, iPad Air e posterior e iPod Touch de 6ª geração. Os usuários podem baixar a atualização conectando-se a uma rede sem fio, iniciando Configurações> Geral> Atualização de software e tocando em Baixar e instalar.

Aqui está uma lista de correções de bugs e atualizações de segurança adicionais no iOS 11.3:

Relógio

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: uma pessoa com acesso físico a um dispositivo iOS pode ver o endereço de email usado no iTunes

Descrição: havia um problema de divulgação de informações no manuseio de alarmes e timers. Esse problema foi solucionado através de melhorias nas restrições de acesso.

CVE-2018-4123: Zaheen Hafzar M M (@zaheenhafzer)

CoreFoundation

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo pode conseguir privilégios elevados

Descrição: uma condição de corrida foi abordada com validação adicional.

CVE-2018-4155: Samuel Groß (@ 5aelo)

CVE-2018-4158: Samuel Groß (@ 5aelo)

CoreText

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: o processamento de uma sequência criada com códigos maliciosos pode levar a uma negação de serviço

Descrição: um problema de negação de serviço foi solucionado através de um aprimoramento do tratamento da memória.

CVE-2018-4142: Robin Leroy, do Google Switzerland GmbH

Eventos do sistema de arquivos

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo pode conseguir privilégios elevados

Descrição: uma condição de corrida foi abordada com validação adicional.

CVE-2018-4167: Samuel Groß (@ 5aelo)

Widget de arquivos

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: o widget de arquivo pode exibir o conteúdo em um dispositivo bloqueado

Descrição: o Widget de Arquivo estava exibindo dados em cache quando estava no estado bloqueado. Esse problema foi solucionado com um gerenciamento de estado aprimorado.

CVE-2018-4168: Brandon Moore

Encontre meu iphone

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: uma pessoa com acesso físico ao dispositivo pode desativar o Find My iPhone sem inserir uma senha do iCloud

Descrição: existia um problema de gerenciamento de estado ao restaurar de um backup. Esse problema foi solucionado através de uma verificação aprimorada do estado durante a restauração.

CVE-2018-4172: Viljami Vastamäki

iCloud Drive

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo pode conseguir privilégios elevados

Descrição: uma condição de corrida foi abordada com validação adicional.

CVE-2018-4151: Samuel Groß (@ 5aelo)

Núcleo

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo mal-intencionado pode executar código arbitrário com privilégios de kernel

Descrição: vários problemas de corrupção de memória foram resolvidos com o aprimoramento do tratamento da memória.

CVE-2018-4150: um pesquisador anônimo

Núcleo

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo pode ler memória restrita

Descrição: foi solucionado um problema de validação com a limpeza de entradas aprimorada.

CVE-2018-4104: O Centro Nacional de Segurança Cibernética (NCSC) do Reino Unido

Núcleo

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo pode executar código arbitrário com privilégios de kernel

Descrição: foi solucionado um problema de corrupção de memória com o aprimoramento do tratamento da memória.

CVE-2018-4143: derrek (@ derrekr6)

Enviar

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um invasor em uma posição de rede privilegiada pode conseguir interceptar o conteúdo de emails criptografados em S / MIME

Descrição: foi resolvido um problema inconsistente na interface do usuário com o gerenciamento aprimorado do estado.

CVE-2018-4174: pesquisador anônimo, pesquisador anônimo

NSURLSession

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo pode conseguir privilégios elevados

Descrição: uma condição de corrida foi abordada com validação adicional.

CVE-2018-4166: Samuel Groß (@ 5aelo)

PluginKit

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo pode conseguir privilégios elevados

Descrição: uma condição de corrida foi abordada com validação adicional.

CVE-2018-4156: Samuel Groß (@ 5aelo)

Uma olhadela

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo pode conseguir privilégios elevados

Descrição: uma condição de corrida foi abordada com validação adicional.

CVE-2018-4157: Samuel Groß (@ 5aelo)

Safári

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: visitar um site mal-intencionado clicando em um link pode levar à falsificação da interface do usuário

Descrição: foi resolvido um problema inconsistente na interface do usuário com o gerenciamento aprimorado do estado.

CVE-2018-4134: xisigr do Xuanwu Lab da Tencent (tencent.com), Zhiyang Zeng (@Wester) do Departamento da Plataforma de Segurança Tencent

Preenchimento automático de login do Safari

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um site mal-intencionado pode exfiltrar dados preenchidos automaticamente no Safari sem interação explícita do usuário.

Descrição: o preenchimento automático do Safari não exigiu interação explícita do usuário antes de ocorrer. O problema foi solucionado através de melhorias nas heurísticas de preenchimento automático.

CVE-2018-4137

SafariViewController

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: visitar um site mal-intencionado pode causar falsificação na interface do usuário

Descrição: foi resolvido um problema de gerenciamento de estado desativando a entrada de texto até a página de destino carregar.

CVE-2018-4149: Abhinash Jain (@abhinashjain)

Segurança

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo mal-intencionado pode conseguir privilégios

Descrição: um estouro de buffer foi solucionado com uma validação aprimorada de tamanho.

CVE-2018-4144: Abraham Masri (@cheesecakeufo)

Armazenamento

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo pode conseguir privilégios elevados

Descrição: uma condição de corrida foi abordada com validação adicional.

CVE-2018-4154: Samuel Groß (@ 5aelo)

Preferências do Sistema

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um perfil de configuração incorretamente pode permanecer em vigor após a remoção

Descrição: existia um problema nas CFPreferences. Esse problema foi solucionado através de melhorias na limpeza de preferências.

CVE-2018-4115: Johann Thalakada, Vladimir Zubkov e Matt Vlasach de Wandera

Telefonia

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um invasor remoto pode fazer com que um dispositivo reinicie inesperadamente

Descrição: existia um problema de desreferenciação de ponteiro nulo ao manipular mensagens SMS de Classe 0. Esse problema foi solucionado através de melhorias na validação de mensagens.

CVE-2018-4140: @mjonsson, Arjan van der Oest, da Voiceworks BV

aplicativo web

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: os cookies podem persistir inesperadamente no aplicativo Web

Descrição: um problema de gerenciamento de cookies foi solucionado através de um gerenciamento de estado aprimorado.

CVE-2018-4110: Ben Compton e Jason Colley, da Cerner Corporation

WebKit

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: o processamento de conteúdo da Web criado com códigos maliciosos pode levar à execução arbitrária de códigos

Descrição: vários problemas de corrupção de memória foram resolvidos com o aprimoramento do tratamento da memória.

CVE-2018-4101: Yuan Deng do Laboratório de segurança do ano-luz financeiro para formigas

CVE-2018-4114: encontrado pelo OSS-Fuzz

CVE-2018-4118: Jun Kokatsu (@shhnjk)

CVE-2018-4119: um pesquisador anônimo que trabalha com a Zero Day Initiative da Trend Micro

CVE-2018-4120: Hanming Zhang (@ 4shitak4) da Qihoo 360 Vulcan Team

CVE-2018-4121: Natalie Silvanovich do Google Project Zero

CVE-2018-4122: WanderingGlitch da Zero Day Initiative da Trend Micro

CVE-2018-4125: WanderingGlitch da Zero Day Initiative da Trend Micro

CVE-2018-4127: um pesquisador anônimo que trabalha com a Zero Day Initiative da Trend Micro

CVE-2018-4128: Zach Markley

CVE-2018-4129: demonstração do Baidu Security Lab trabalhando com a Zero Day Initiative da Trend Micro

CVE-2018-4130: Omair trabalhando com a Zero Day Initiative da Trend Micro

CVE-2018-4161: WanderingGlitch da Zero Day Initiative da Trend Micro

CVE-2018-4162: WanderingGlitch da Zero Day Initiative da Trend Micro

CVE-2018-4163: WanderingGlitch da Zero Day Initiative da Trend Micro

CVE-2018-4165: Hanming Zhang (@ 4shitak4) da Equipe Qihoo 360 Vulcan

WebKit

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: interação inesperada com tipos de indexação, causando uma falha do ASSERT

Descrição: existia um problema de indexação de matriz no processamento de uma função no núcleo javascript. Esse problema foi solucionado através de melhorias nas verificações

CVE-2018-4113: encontrado pelo OSS-Fuzz

WebKit

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: o processamento de conteúdo da Web criado com códigos maliciosos pode levar a uma negação de serviço

Descrição: um problema de corrupção de memória foi solucionado através de uma validação de entrada aprimorada

CVE-2018-4146: encontrado pelo OSS-Fuzz

WebKit

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um site mal-intencionado pode filtrar dados com origem cruzada

Descrição: existia um problema de origem cruzada com a API de busca. Isso foi solucionado através de melhorias na validação de entrada.

CVE-2018-4117: pesquisador anônimo, pesquisador anônimo

WindowServer

Disponível para: iPhone 5s e posterior, iPad Air e posterior e iPod touch de 6ª geração

Impacto: um aplicativo sem privilégios pode conseguir registrar as teclas digitadas em outros aplicativos, mesmo quando o modo de entrada segura está ativado

Descrição: Ao verificar os estados das teclas, um aplicativo não privilegiado pode registrar as teclas digitadas em outros aplicativos, mesmo quando o modo de entrada segura estava ativado. Esse problema foi solucionado através de uma melhoria na administração do estado.

CVE-2018-4131: Andreas Hegenberg da folivora.AI GmbH

Fonte

Você deve atualizar para o novo lançamento? Tomei a iniciativa esta noite apenas para você e atualizei vários dispositivos. Por enquanto, tudo bem. Meu iPad Pro avançou rapidamente, completando em cerca de 10 minutos, mas meu iPhone 6s está começando a mostrar um pouco sua idade. O iPhone de 2015 demorou cerca de 20 minutos para ser concluído e houve algumas reinicializações, juntamente com uma certa sonolência inicial que desapareceu logo depois. Dito isto, para uma atualização tão grande, eu estava arriscando não fazer backup. Eu recomendo que você faça backup antes de atualizar imediatamente.

Estou usando um novo iPad Pro com um processador A10x Fusion, portanto, atualizações como essa não são suficientes para ele lidar. Deixe-nos saber como isso funciona para você, especialmente nos iPads e iPhones mais antigos.

Deixe um comentário