Microsoft lança atualização de segurança de emergência para Wanacrypt Ransomware

Ontem, computadores em todo o mundo rodandoversões anteriores do Windows, como Windows XP (de 2001 ...) e Windows Server 2003, foram afetadas por uma vulnerabilidade maliciosa chamada 'Wanacrypt'. Especialistas determinaram que o código malicioso assume o controle do computador e criptografa todos os dados no disco rígido. Em seguida, requer pagamento usando o Bitcoin para obter acesso novamente ao computador. Foi originalmente desenvolvido pela NSA e usado como backdoor em sistemas.

Infelizmente, o código vazou e acabounas mãos erradas, resultando na situação de hoje. Serviços críticos de emergência, como hospitais e órgãos policiais no Reino Unido, foram amplamente afetados pelo 'Wanacrypt'. O resultado final é que, se você não tiver um backup do seu sistema com um aplicativo como o Crashplan, que mantém todas as versões de todos os seus arquivos, você estará sem sorte. A menos que você esteja executando um sistema operacional moderno como o Windows 10.

Windows XP, Windows Server 2003 e Windows 8 obtêm correção de segurança para o ataque 'Wanacrypt'

A severidade do Wanacrypt tem sido tão devastadoraque a Microsoft desenvolveu uma correção para versões desatualizadas de seus sistemas operacionais Windows. Embora a correção não possa reverter os efeitos de um sistema infectado, ela impede que versões vulneráveis do Windows sejam infectadas, pelo menos por esse malware específico.

A empresa de software detalhada em uma postagem no blog mede os clientes que podem tomar para proteger e remover o software malicioso de seus sistemas.

Hoje muitos de nossos clientes em todo o mundo eos sistemas críticos dos quais dependem foram vítimas do software malicioso “WannaCrypt”. Ver empresas e indivíduos afetados por ataques cibernéticos, como os relatados hoje, foi doloroso. A Microsoft trabalhou durante todo o dia para garantir que entendíamos o ataque e realizássemos todas as ações possíveis para proteger nossos clientes. Este blog descreve as etapas que todo indivíduo e empresa deve seguir para se manter protegido. Além disso, estamos dando o passo incomum de fornecer uma atualização de segurança para todos os clientes para proteger plataformas Windows que oferecem suporte personalizado apenas, incluindo Windows XP, Windows 8 e Windows Server 2003. Clientes que executam o Windows 10 não foram direcionados pelo ataque hoje.

Os detalhes estão abaixo.

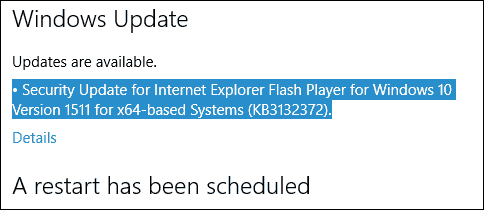

- Em março, lançamos uma atualização de segurança queaborda a vulnerabilidade que esses ataques estão explorando. Aqueles que têm o Windows Update ativado estão protegidos contra ataques a esta vulnerabilidade. Para as organizações que ainda não aplicaram a atualização de segurança, sugerimos que você implante imediatamente o Microsoft Security Bulletin MS17-010.

- Para clientes que usam o Windows Defender, lançamosuma atualização mais cedo hoje que detecta essa ameaça como Ransom: Win32 / WannaCrypt. Como medida adicional de "defesa em profundidade", mantenha o software anti-malware atualizado instalado em suas máquinas. Os clientes que executam software anti-malware de qualquer número de empresas de segurança podem confirmar com seu provedor que estão protegidos.

- Esse tipo de ataque pode evoluir com o tempo, portanto, qualquerestratégias adicionais de defesa em profundidade fornecerão proteções adicionais. (Por exemplo, para proteger ainda mais contra ataques SMBv1, os clientes devem considerar o bloqueio de protocolos herdados em suas redes).

Não houve menção ao Windows 7, Windows Server2007 ou Windows 10 sendo suscetível ao ransomware Wanacrypt. Obviamente, esse é apenas mais um motivo para manter seu computador no sistema operacional mais recente. Sim, eu sei, nem sempre é preciso atualizar, no entanto, para ficar à frente dos bandidos, a Microsoft gasta bilhões. Com isso em mente, se você ainda estiver executando uma versão mais antiga do Windows, considere atualizar para o Windows 10 hoje.

Usuários de versões mais antigas ainda suportadas pela Microsoft podem fazer sua parte para garantir ataques mínimos.

- Aplique as correções para seus sistemas quando elestornar-se disponível. Detesto dizer isso, mas a Microsoft lançou uma correção para isso, a maioria dos quais foi atacada, simplesmente não instalou o patch do Microsoft Security Bulletin MS17-010.

- Backup, falamos sobre isso o tempo todo no Groovypost, se você não estiver fazendo isso, agora é um bom momento para começar.

- Esteja ciente de suas mensagens de email e de onde elas vêm. O Wanacrypt conseguiu se infiltrar nos sistemas através de anexos de email que alguns usuários abriram sem suspeitar.

Os usuários podem baixar patches para suas respectivas versões do Windows nos seguintes links: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

Deixe um comentário