Apple iOS 10.2.1 - Você deve atualizar e o que está incluído?

Hoje, a Apple lançou a última atualização pontual paraseu sistema operacional móvel, iOS 10.2.1. A atualização secundária está disponível para alguns dispositivos Apple, como o iPhone e o iPad. Como sempre, a nova atualização é uma combinação de funcionalidades aprimoradas e correções de erros. A atualização segue o iOS 10.1, lançado em outubro de 2016 e o iOS 10.2, lançado em dezembro de 2016. A maioria das correções nesta versão afeta principalmente o Webkit; o mecanismo do navegador da web usado pelo navegador Safari. Outros componentes, como desbloqueio automático, contatos, kernel, libarchive e Wi-Fi também receberam atualizações.

Você deve atualizar seu iPad ou iPhone para o iOS 10.2.1?

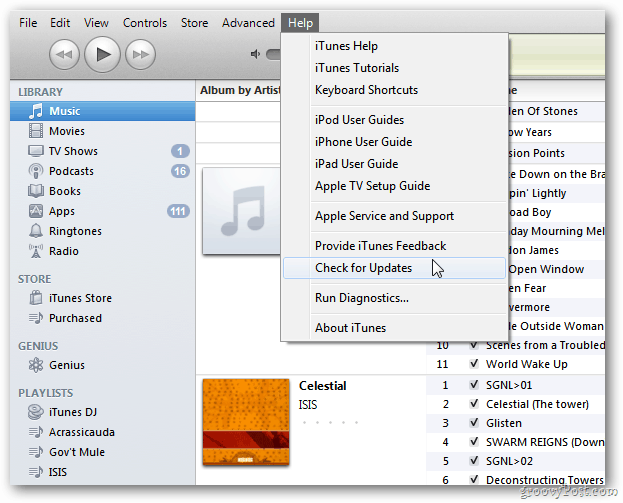

A atualização 10.2.1 é relativamente pequena, chegando a 72 Mbs. Os usuários podem baixar a atualização mais recente do iOS iniciando Configurações> Geral> Atualização de Software. Demorou cerca de 15 minutos para baixar einstalar em um iPhone 6s. Embora essa seja uma atualização recomendada, faça um backup apenas por precaução. Pessoalmente, gosto de esperar um pouco apenas para ver se os primeiros usuários se deparam com alguma rolha de programa. O sistema operacional móvel da Apple tornou-se tão complexo e direcionado quanto o irmão de desktop, e a empresa investe muitos recursos humanos para mantê-lo. Dito isto, sempre há uma chance de algo dar errado.

Aqui está uma lista detalhada do que há de novo e corrigido no iOS 10.2.1.

Desbloqueio Automático

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: o desbloqueio automático pode ser desbloqueado quando o Apple Watch estiver fora do pulso do usuário

Descrição: um problema de lógica foi solucionado através de um gerenciamento de estado aprimorado.

CVE-2017-2352: Ashley Fernandez, da raptAware Pty Ltd

Contatos

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: o processamento de um cartão de contato criado com códigos maliciosos pode causar o encerramento inesperado do aplicativo

Descrição: ocorreu um problema de validação de entrada na análise de cartões de contato. Esse problema foi solucionado através de melhorias na validação de entrada.

CVE-2017-2368: Vincent Desmurs (vincedes3)

Núcleo

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: um aplicativo pode executar código arbitrário com privilégios de kernel

Descrição: um problema de estouro de buffer foi solucionado através de um aprimoramento do processamento da memória.

CVE-2017-2370: Ian Beer, do Google Project Zero

Núcleo

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: um aplicativo pode executar código arbitrário com privilégios de kernel

Descrição: um problema após o uso gratuito foi solucionado através de um gerenciamento de memória aprimorado.

CVE-2017-2360: Ian Beer, do Google Project Zero

libarchive

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: descompactar um arquivo morto com códigos maliciosos pode levar à execução arbitrária de códigos

Descrição: um problema de estouro de buffer foi solucionado através de um aprimoramento do processamento da memória.

CVE-2016-8687: Agostino Sarubbo do Gentoo

WebKit

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: o processamento de conteúdo da Web criado com códigos maliciosos pode filtrar dados com origem cruzada

Descrição: um problema de acesso ao protótipo foi solucionado através de um tratamento aprimorado de exceções.

CVE-2017-2350: Gareth Heyes, do Portswigger Web Security

WebKit

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: o processamento de conteúdo da Web criado com códigos maliciosos pode levar à execução arbitrária de códigos

Descrição: vários problemas de corrupção de memória foram solucionados por meio de melhorias no tratamento da memória.

CVE-2017-2354: Neymar do Xuanwu Lab da Tencent (tencent.com) trabalhando com a Zero Day Initiative da Trend Micro

CVE-2017-2362: Ivan Fratric do Google Project Zero

CVE-2017-2373: Ivan Fratric, do Google Project Zero

WebKit

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: o processamento de conteúdo da Web criado com códigos maliciosos pode levar à execução arbitrária de códigos

Descrição: um problema de inicialização da memória foi solucionado através de melhorias no tratamento da memória.

CVE-2017-2355: Equipe Pangu e lokihardt no PwnFest 2016

WebKit

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: o processamento de conteúdo da Web criado com códigos maliciosos pode levar à execução arbitrária de códigos

Descrição: vários problemas de corrupção de memória foram solucionados através de uma validação de entrada aprimorada.

CVE-2017-2356: Equipe Pangu e lokihardt no PwnFest 2016

CVE-2017-2369: Ivan Fratric do Google Project Zero

CVE-2017-2366: Kai Kang do Xuanwu Lab da Tencent (tencent.com)

WebKit

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: o processamento de conteúdo da Web criado com códigos maliciosos pode filtrar dados com origem cruzada

Descrição: havia um problema de validação no tratamento do carregamento da página. Esse problema foi solucionado através de uma lógica aprimorada.

CVE-2017-2363: lokihardt do Google Project Zero

CVE-2017-2364: lokihardt do Google Project Zero

WebKit

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: um site malicioso pode abrir pop-ups

Descrição: existia um problema no tratamento de pop-ups de bloqueio. Isso foi solucionado através de melhorias na validação de entrada.

CVE-2017-2371: lokihardt do Google Project Zero

WebKit

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: o processamento de conteúdo da Web criado com códigos maliciosos pode filtrar dados com origem cruzada

Descrição: existia um problema de validação na manipulação de manipulação de variáveis. Esse problema foi solucionado através de uma validação aprimorada.

CVE-2017-2365: lokihardt do Google Project Zero

Wi-fi

Disponível para: iPhone 5 e posterior, iPad 4ª geração e posterior, iPod touch 6ª geração e posterior

Impacto: um dispositivo bloqueado por ativação pode ser manipulado para apresentar brevemente a tela inicial

Descrição: existia um problema ao lidar com a entrada do usuário que fazia com que um dispositivo apresentasse a tela inicial mesmo com a ativação bloqueada. Isso foi solucionado através de melhorias na validação de entrada.

CVE-2017-2351: Sriram (@Sri_Hxor) da Primefort Pvt. Ltd., Hemanth Joseph

Conclusão

Não há nada particularmente dramático ou necessárioem uma atualização secundária, como o iOS 10.2.1, mas acho que é uma coisa boa. Desde que me tornei um usuário do iPhone, apreciei a estabilidade da plataforma, especialmente a consistência em relação ao desempenho a cada atualização. Dito isso, você não vai se arrepender de esperar um pouco e ver como os outros usuários lidam com a atualização antes de mergulhar.

Nota do editor: Vale ressaltar que algumas dessas correções de segurança também se aplicam ao Apple Watch, macOS e tvOS. Portanto, se você deseja cobrir todas as suas bases, atualize esses dispositivos também.

Se você pular a atualização, deixe-nos saber o que você acha dela nos comentários. Alguma joia escondida, problemas, melhorias de desempenho? Nós gostaríamos de saber.

Deixe um comentário