Apple iOS 10.2.1 - Czy należy uaktualnić i co obejmuje?

Dzisiaj firma Apple wydała najnowszą aktualizację punktów domobilny system operacyjny, iOS 10.2.1. Niewielka aktualizacja jest dostępna dla niektórych urządzeń Apple, takich jak iPhone i iPad. Jak zwykle nowa aktualizacja to mieszanka ulepszonych funkcji i poprawek błędów. Aktualizacja jest zgodna z iOS 10.1, który został wydany w październiku 2016 r. I iOS 10.2, który został wydany w grudniu 2016 r. Większość poprawek błędów w tym wydaniu dotyczy głównie Webkit; silnik przeglądarki internetowej używany przez przeglądarkę Safari. Inne komponenty, takie jak Auto Unlock, Kontakty, Jądro, libarchive i Wi-Fi również otrzymały aktualizacje.

Czy powinieneś uaktualnić iPada lub iPhone'a do iOS 10.2.1?

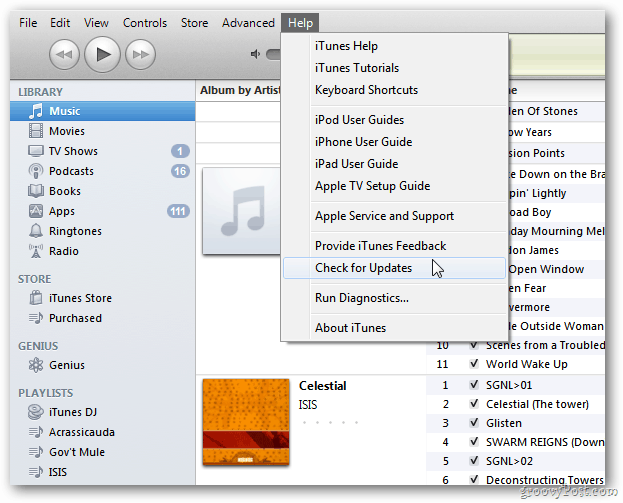

Aktualizacja 10.2.1 jest stosunkowo niewielka, osiąga 72 Mb. Użytkownicy mogą pobrać najnowszą aktualizację iOS, uruchamiając Ustawienia> Ogólne> Aktualizacja oprogramowania. Pobranie i zajęło około 15 minutzainstaluj na iPhonie 6s. Chociaż jest to zalecana aktualizacja, na wszelki wypadek wykonaj kopię zapasową. Osobiście lubię trochę czekać, aby zobaczyć, czy pierwsi użytkownicy nie napotkają żadnych ograniczeń. Mobilny system operacyjny Apple stał się równie złożony i ukierunkowany, jak jego rodzeństwo na komputerach stacjonarnych, a firma włoży w to wiele zasobów ludzkich. To powiedziawszy, zawsze istnieje szansa, że coś pójdzie nie tak.

Oto szczegółowa lista nowości i poprawek w iOS 10.2.1.

Automatyczne odblokowanie

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Wpływ: funkcja automatycznego odblokowania może się odblokować, gdy zegarek Apple Watch jest zdjęty z nadgarstka użytkownika

Opis: Rozwiązano problem logiki poprzez ulepszone zarządzanie stanem.

CVE-2017-2352: Ashley Fernandez z raptAware Pty Ltd

Łączność

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Zagrożenie: przetworzenie złośliwie spreparowanej karty kontaktowej może spowodować nieoczekiwane zakończenie działania aplikacji

Opis: Wystąpił problem z weryfikacją danych wejściowych podczas analizowania kart kontaktowych. Ten problem rozwiązano przez poprawienie procedury sprawdzania poprawności danych wejściowych.

CVE-2017-2368: Vincent Desmurs (vincedes3)

Jądro

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Wpływ: Aplikacja może być w stanie wykonać dowolny kod z uprawnieniami jądra

Opis: naprawiono problem przepełnienia bufora poprzez lepszą obsługę pamięci.

CVE-2017-2370: Ian Beer z Google Project Zero

Jądro

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Wpływ: Aplikacja może być w stanie wykonać dowolny kod z uprawnieniami jądra

Opis: naprawiono problem dotyczący użycia po zwolnieniu poprzez ulepszone zarządzanie pamięcią.

CVE-2017-2360: Ian Beer z Google Project Zero

libarchive

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Zagrożenie: rozpakowanie złośliwie spreparowanego archiwum może spowodować wykonanie dowolnego kodu

Opis: naprawiono problem przepełnienia bufora poprzez lepszą obsługę pamięci.

CVE-2016-8687: Agostino Sarubbo z Gentoo

WebKit

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Zagrożenie: przetwarzanie złośliwie spreparowanej zawartości sieciowej może spowodować eksfiltrację danych pochodzących z różnych źródeł

Opis: Rozwiązano problem z dostępem do prototypu poprzez lepszą obsługę wyjątków.

CVE-2017-2350: Gareth Heyes z Portswigger Web Security

WebKit

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Zagrożenie: przetwarzanie złośliwie spreparowanej treści internetowej może spowodować wykonanie dowolnego kodu

Opis: naprawiono wiele problemów związanych z uszkodzeniem pamięci.

CVE-2017-2354: Neymar z Tenuan's Xuanwu Lab (tencent.com) współpracujący z inicjatywą Zero Day Initiative firmy Trend Micro

CVE-2017-2362: Ivan Fratric z Google Project Zero

CVE-2017-2373: Ivan Fratric z Google Project Zero

WebKit

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Zagrożenie: przetwarzanie złośliwie spreparowanej treści internetowej może spowodować wykonanie dowolnego kodu

Opis: Rozwiązano problem z inicjalizacją pamięci, poprawiając obsługę pamięci.

CVE-2017-2355: Team Pangu i lokihardt na PwnFest 2016

WebKit

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Zagrożenie: przetwarzanie złośliwie spreparowanej treści internetowej może spowodować wykonanie dowolnego kodu

Opis: Rozwiązano wiele problemów związanych z uszkodzeniem pamięci poprzez ulepszoną weryfikację danych wejściowych.

CVE-2017-2356: Team Pangu i lokihardt na PwnFest 2016

CVE-2017-2369: Ivan Fratric z Google Project Zero

CVE-2017-2366: Kai Kang z Xuanwu Lab Tencenta (tencent.com)

WebKit

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Zagrożenie: przetwarzanie złośliwie spreparowanej zawartości sieciowej może spowodować eksfiltrację danych pochodzących z różnych źródeł

Opis: Wystąpił problem z weryfikacją podczas ładowania strony. Ten problem rozwiązano przez poprawienie logiki.

CVE-2017-2363: lokihardt z Google Project Zero

CVE-2017-2364: lokihardt z Google Project Zero

WebKit

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Zagrożenie: złośliwa witryna internetowa może otwierać wyskakujące okienka

Opis: Wystąpił problem z obsługą blokowania wyskakujących okienek. Rozwiązano ten problem, poprawiając sprawdzanie poprawności danych wejściowych.

CVE-2017-2371: lokihardt z Google Project Zero

WebKit

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Zagrożenie: przetwarzanie złośliwie spreparowanej zawartości sieciowej może spowodować eksfiltrację danych pochodzących z różnych źródeł

Opis: w procedurach obsługi zmiennych występował błąd sprawdzania poprawności. Ten problem rozwiązano przez poprawienie procedury sprawdzania poprawności.

CVE-2017-2365: lokihardt z Google Project Zero

WiFi

Dostępne dla: iPhone 5 i nowszych, iPad 4. generacji i nowszych, iPod touch 6. generacji i nowszych

Wpływ: Można zablokować urządzenie z aktywacją, aby krótko wyświetlić ekran główny

Opis: występował problem z obsługą danych wejściowych użytkownika, który powodował, że urządzenie wyświetlało ekran główny, nawet gdy aktywacja była zablokowana. Rozwiązano ten problem, poprawiając sprawdzanie poprawności danych wejściowych.

CVE-2017-2351: Sriram (@Sri_Hxor) z Primefort Pvt. Ltd., Hemanth Joseph

Wniosek

Nie ma nic szczególnie dramatycznego ani koniecznegomam drobną aktualizację punktu, taką jak iOS 10.2.1, ale myślę, że to dobra rzecz. Odkąd zostałem użytkownikiem iPhone'a, doceniam stabilność platformy, zwłaszcza spójność pod względem wydajności przy każdej aktualizacji. To powiedziawszy, nie pożałujesz, że trochę poczekasz i zobaczysz, jak inni użytkownicy radzą sobie z aktualizacją, zanim sam się zanurzysz.

Notka redaktora: Warto zauważyć, że niektóre z tych poprawek zabezpieczeń dotyczą również Apple Watch, macOS i tvOS. Jeśli więc chcesz objąć wszystkie swoje bazy, zaktualizuj również te urządzenia.

Jeśli skoczysz na aktualizację, daj nam znać, co myślisz o tym w komentarzach. Jakieś ukryte klejnoty, problemy, ulepszenia wydajności? Chcielibyśmy wiedzieć.

zostaw komentarz