Luka w zabezpieczeniach Timthumb renderuje wiele witryn WordPress zablokowanych przez Google

Jak sprawdzić, czy masz problem

Oprócz wyświetlania ostrzeżenia w przeglądarce Chrome podobnego do powyższego podczas odwiedzania witryny, istnieją dwa proste sposoby sprawdzenia, czy instalacja WordPress została zainfekowana.

Pierwszy to zewnętrzny skaner wordpress zaprojektowany przez Sucuri: http://sitecheck.sucuri.net/scanner/

Drugi to skrypt po stronie serweraprzesłać na swoją stronę, a następnie załadować z przeglądarki internetowej. Jest on dostępny na stronie http://sucuri.net/tools/sucuri_wp_check.txt i po pobraniu należy go zmienić zgodnie z instrukcjami Sucuri poniżej:

- Zapisz skrypt na komputerze lokalnym, klikając prawym przyciskiem myszy powyższy link i zapisz link jako

- Zaloguj się do swojej witryny przez sFTP lub FTP (zalecamy sFTP / SSH)

- Prześlij skrypt do głównego katalogu WordPress

- Zmień nazwę sucuri_wp_check.txt na sucuri_wp_check.php

- Uruchom skrypt za pomocą wybranej przeglądarki - twojadomena.com/sucuri_wp_check.php - Upewnij się, że zmieniłeś ścieżkę URL do swojej domeny i gdziekolwiek przesłałeś plik

- Sprawdź wyniki

Jeśli skanery wykryją coś zainfekowanego, będzieszchcę natychmiast usunąć zainfekowane pliki. Ale nawet jeśli skanery pokazują „wszystko jasne”, prawdopodobnie nadal masz problem z faktyczną instalacją czasową.

Jak to naprawić?

Po pierwsze, jeśli jeszcze tego nie zrobiłeś - wykonaj kopię zapasową i pobierz kopię katalogu WordPress i bazy danych MySQL. Instrukcje dotyczące tworzenia kopii zapasowej bazy danych MySQL znajdują się w Kodeks WordPress. Twoja kopia zapasowa może zawierać śmieci, ale lepiej niż zaczynać od zera.

Następnie pobierz najnowszą wersję timthumb ze strony http://timthumb.googlecode.com/svn/trunk/timthumb.php

Teraz musimy zabezpieczyć nowy plik timphthumb .php i sprawić, aby zewnętrzne witryny nie mogły aktywować uruchamianych skryptów. Aby to zrobić, wykonaj następujące kroki:

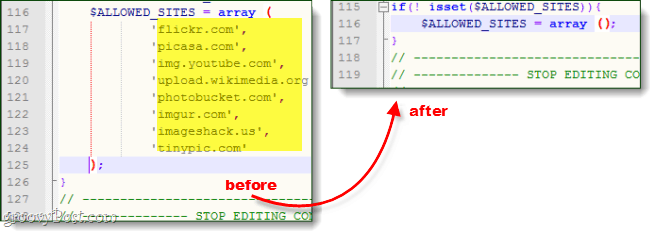

- Użyj edytora tekstu, takiego jak Notepad ++, i przejdź do wiersza 27 w timbthumb.php - Powinien przeczytać $ allowedSites = array (

- Usuń wszystkie wymienione witryny, takie jak „imgur.com” i „tinypic.com”

- Po usunięciu wszystkiego nawias powinien być teraz pusty i zamknięty w następujący sposób: $ allowedSites = array();

- Zapisz zmiany.

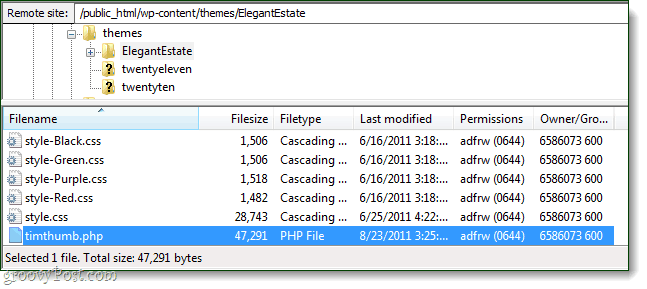

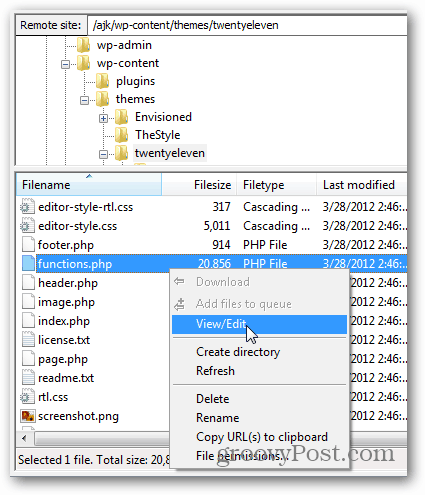

OK, teraz, gdy nowy skrypt timbthumb jest bezpieczny, musisz połączyć się z serwerem swojej witryny przez FTP lub SSH. W większości niestandardowych motywów WordPress, które używają timbthumb, znajduje się w wp-contentthemes [nazwa] teczka. Usuń stary timbhumb.php i zastąp go nowym. Jeśli masz na serwerze więcej niż jedną kopię timbthumb, musisz koniecznie wymienić WSZYSTKIE z nich - pamiętaj, że czasami będą one po prostu wywoływane thumb.php.

Po zaktualizowaniu timbthumb w sieciserwer i wyczyścił wszystkie pliki wykryte przez powyższe skanery, jesteś mniej lub bardziej dobry. Jeśli uważasz, że możesz trochę zaktualizować do późna i być może już jesteś zainfekowany, powinieneś natychmiast skontaktować się z usługodawcą internetowym i poprosić go o wykonanie pełnego skanowania AV twojego serwera. Mamy nadzieję, że to pomoże Ci to naprawić, w przeciwnym razie może być konieczne przywrócenie kopii zapasowej.

![Dostosuj stronę logowania WordPress [Quick-Tip]](/images/geek-stuff/customize-wordpress-login-page-quick-tip.png)

zostaw komentarz