Jak chronić komputer przed Ransomware

Zagrożenia cybernetyczne mogą wydawać się wyrafinowane ifuturystyczny. Ale ochrona przed nimi nie przypomina nauki o rakietach, a bardziej bezpieczną jazdę po autostradzie. Nie wymaga wiedzy specjalistycznej w dziedzinie bezpieczeństwa komputerowego ani cyfrowej medycyny sądowej. Narzędzia i wytyczne są już do Twojej dyspozycji - musisz tylko korzystać z nich w sposób odpowiedzialny.

Dzięki temu rok 2017 staje się niezapomnianydo powszechnych ataków, takich jak Wanacrypt i NotPetya, które zablokowały twoje pliki, a następnie wykorzystały Twój komputer do rozprzestrzeniania złośliwego oprogramowania jak pożar. Hakerzy używają bardziej zaawansowanych technik, aby zapewnić, że ich ataki powodują większe uszkodzenia systemów na większą skalę. Ale fakt, że hakerzy stają się mądrzejsi, nie oznacza, że użytkownicy muszą to robić. Musimy tylko być konsekwentni i sumienni w utrzymywaniu naszych komputerów. W tym artykule znajdziesz wszystko, czego potrzebujesz, aby to zrobić.

Podstawowe porady dotyczące ochrony komputera przed oprogramowaniem ransomware

W ten sam sposób, w jaki nie można prowadzić samochodubez ryzyka nie można korzystać z komputera bez określonego ryzyka. Fakt, że czytasz ten post na blogu, oznacza, że zdecydowałeś się zaakceptować to ryzyko.

Pytanie brzmi: jak będziesz zarządzać to ryzyko?

Notka redaktora: Założę się, że już wiesz, że ten artykuł będzie długi, prawda? Jeśli chcesz TL; DR, oto on:

- Aktualizuj swój system operacyjny, aplikacje i antywirusy

- Twórz kopie zapasowe, twórz kopie zapasowe, twórz kopie zapasowe - użyj czegoś takiego jak BackBlaze lub CrashPlan, który pozwala przywrócić poprzednią wersję danych z określonej daty, na wypadek, gdyby synchronizowane pliki również zostały zaszyfrowane.

- Użyj innego silnego hasła dla każdej witryny (nie tego samego w kółko)

Najpierw zidentyfikujmy zagrożenie.

Jednym z niebezpieczeństw związanych z korzystaniem z komputera - szczególnie takiego podłączonego do Internetu - jest zarażenie się oprogramowaniem ransomware. Ransomware to wirus lub złośliwe oprogramowanie, które szyfrują plikitwój komputer, co uniemożliwia ci dostęp do nich, chyba że zapłacisz opłatę za „odkupienie” swoich danych za pomocą klucza deszyfrującego. Oczywiście nie ma gwarancji, że faktycznie odzyskasz dane, płacąc okup - mechanizmy dostarczania klucza deszyfrującego zostały szybko wyłączone zarówno dla ataków WannaCry, jak i Petya w 2017 r. Atak NotPetya miał kolejny podstępny zwrot do tego: ukradł również dane logowania przechowywane na twoim komputerze i przesłał je z powrotem do hakera. Podobnie jak w przypadku wszystkich wirusów, zainfekowane hosty szybko rozprzestrzeniają wirusa na inne komputery.

Więc z wpływem zarażenia sięransomware to (1) utrata danych osobowych, (2) utrata pieniędzy, jeśli zapłacisz okup, (3) kompromis poświadczeń logowania i (4) rozprzestrzenianie się infekcji.

Istnieją dwa główne sposoby zarządzania tym ryzykiem: możesz redukować ryzyko, zmniejszając podatność komputera na ataki ransomware. I możesz złagodzić ryzyko zmniejszając wpływ w przypadku zarażenia.

Jaką strategię zarządzania ryzykiem powinieneś zastosować? Zgadza się - oba!

Najpierw zajmiemy się aspektem redukcji ryzyka.

Zmniejszenie ryzyka infekcji ransomware

Coraz więcej ataków ransomwarewyrafinowane, ale dla codziennego użytkownika Twoja odpowiedź pozostaje taka sama: aktualizuj swój system operacyjny i utrzymuj higienę komputera. Krótko mówiąc, zainstaluj aktualizacje, gdy tylko zostaną wydane, i uważaj, gdzie klikniesz i co pobierasz. Oto lista kontrolna redukcji ryzyka związanego z oprogramowaniem ransomware:

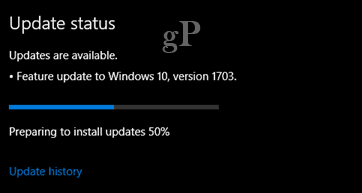

Zainstaluj aktualizacje systemu Windows

Łaty bezpieczeństwa mogą nie być tak ekscytujące jakAktualizacje funkcji systemu Windows, ale są one równie ważne (jeśli nie więcej). Zespół Microsoft ciężko pracuje, aby zidentyfikować zagrożenia i wyeliminować luki w zabezpieczeniach. Twoim zadaniem jest po prostu zainstalowanie poprawek, gdy tylko będą dostępne. Przykład: aktualizacja zabezpieczeń, która chroni komputery z systemem Windows przed atakiem WannaCrypt, została wydana w marcu 2017 roku.

Inny przykład: Początkowa wersja oprogramowania Windows 10 uruchomiona w 2015 roku jest już uważana za nieaktualną. Kod dowodu koncepcji wykazał atak, który był w stanie usunąć początkowe wydania (1507 i 1511), ale aktualizacja rocznicowa (wersja 1607) utrzymała się na sile.

Gdy tylko usłyszysz o aktualizacji zabezpieczeń,wtedy powinieneś go zainstalować. Czemu? Po pierwsze, luki w zabezpieczeniach są często znane społeczności, zanim poprawka będzie dostępna. Po drugie, hakerzy zawsze patrzą na aktualizacje, a następnie je demontują, aby znaleźć wskazówki na temat luk w zabezpieczeniach istniejących w starszych wersjach. Kiedy Microsoft uruchamia te nowe aktualizacje, musisz od razu je uwzględnić. Oczywiście są niewielką niedogodnością w instalacji, ale z pewnością jest mniej niewygodna niż utrata dostępu do wszystkich danych.

Microsoft wykonuje niesamowitą robotę, wydającregularnie aktualizuje i zapewnia opcje, dzięki którym instalowanie aktualizacji systemu Windows jest mniej kłopotliwe. W przeszłości analizowaliśmy sposoby blokowania aktualizacji systemu Windows, ale jest to zła rada w dzisiejszych czasach. Zainstaluj te aktualizacje tak szybko, jak to możliwe!

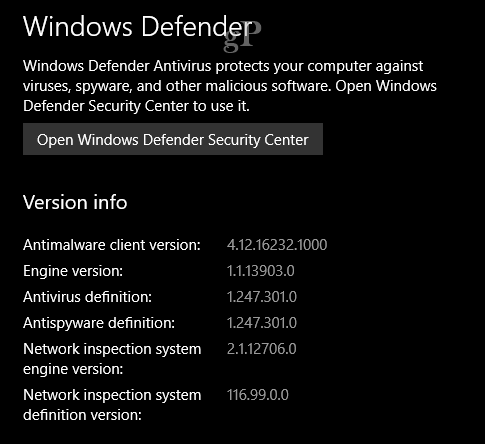

Zainstaluj najnowsze oprogramowanie antywirusowe i definicje

Jeśli korzystasz z wbudowanego narzędzia ochrony,Windows Defender Security Center - który obejmuje: antywirus, zaporę sieciową, kondycję i wydajność urządzenia oraz inne opcje - zapewnia całkiem dobrą ochronę systemu. Windows Update automatycznie dystrybuuje również aktualizacje definicji. Użytkownicy, którzy preferują rozwiązania innych firm, muszą dbać o to, aby ich oprogramowanie antywirusowe było aktualizowane. Oznacza to instalowanie nowych wersji w miarę ich udostępniania, niezależnie od tego, czy są to subskrypcje bezpłatne, czy płatne. Instalacja najnowszych definicji jest również ważna, ponieważ sygnatury antywirusowe są kluczem do zapobiegania atakom zero-day.

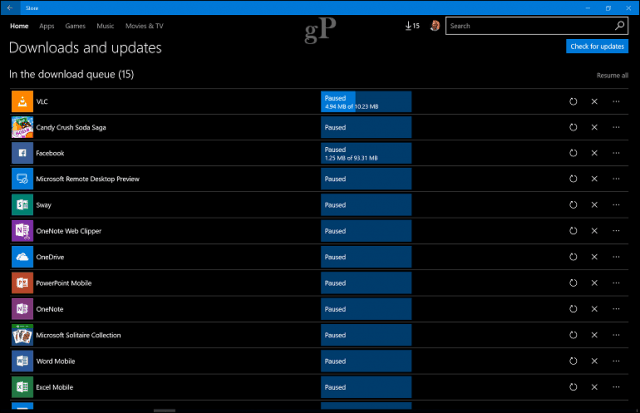

Aktualizuj zbytnio te aplikacje

Jeśli masz zainstalowanych wiele aplikacjijeden z nich może być łatwym celem lub wektorem ataku służącym do wprowadzania szkodliwego kodu do systemu. Aktualizowanie ich pomoże zmniejszyć szanse na atak. Regularnie przeglądaj listę aplikacji i usuwaj niepotrzebne aplikacje Windows. Jeśli wydaje się to zbyt wielkim obowiązkiem, zacznij pobierać aplikacje ze Sklepu Windows, ponieważ są one odpowiednio sprawdzone i spakowane w sposób uniemożliwiający dostęp do części systemu.

Usuń przestarzałe i przestarzałe aplikacje i usługi

W ten sam sposób, w jaki stare samochody są niebezpieczne w Internecieautostrada, niektóre aplikacje i usługi powinny zostać usunięte z komputera, ponieważ nie spełniają obecnych standardów bezpieczeństwa. Nasz ostatni artykuł zagłębił się w aplikacje i usługi, których musisz przestać używać bardziej szczegółowo. Jeśli korzystasz ze starszych nieobsługiwanych technologii, takich jak QuickTime, upewnij się, że je usunąłeś. Niektóre technologie, takie jak Java i Flash, są nadal obsługiwane, ale nie muszą być niezbędne do zainstalowania.

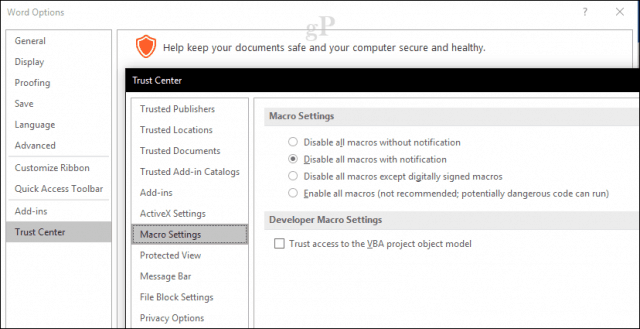

Prawidłowo skonfiguruj ustawienia makr Microsoft Office

Czasami ustawienia domyślne można włączyć za pomocądział IT, jeśli korzystasz z aplikacji takich jak Office na lepsze lub gorsze. Na przykład makra, które pomagają zautomatyzować zadania w aplikacjach takich jak Word, jeśli są włączone, mogą potencjalnie zostać wykorzystane do uwolnienia zainfekowanego kodu. Jeśli nie musisz używać makr, upewnij się, że są one wyłączone w ustawieniach aplikacji pakietu Office. Kliknij Plik> Opcje, wybierz kartę Centrum zaufania, wybierz Ustawienia makr, a następnie wybierz Wyłącz wszystkie makra z powiadomieniem.

Ograniczanie ryzyka infekcji ransomware

Na autostradzie defensywna jazda i posłuszeństwoprzepisy ruchu drogowego pomogą Ci uniknąć awarii. W razie wypadku poduszki powietrzne, pasy bezpieczeństwa i inne funkcje bezpieczeństwa w samochodzie zmniejszą obrażenia ciała. Rozważ te porady dotyczące zmniejszania ryzyka związanego z oprogramowaniem ransomware w przypadku infekcji poduszki powietrznej komputera.

Nie płać okupu

Widząc ten zły list z okupem po twoim zakończeniuzarażony może wywołać panikę. Ale unikaj instynktownie sięgania po portfel. Po pierwsze, szkody już zostały wyrządzone - twoje pliki zostały już porwane. Ale ważniejsze jest to, że tak naprawdę nie będziesz w stanie odzyskać swoich danych, płacąc okup. A jeśli wykonałeś pozostałe kroki zmniejszające ryzyko w tym artykule, nie musisz tego robić.

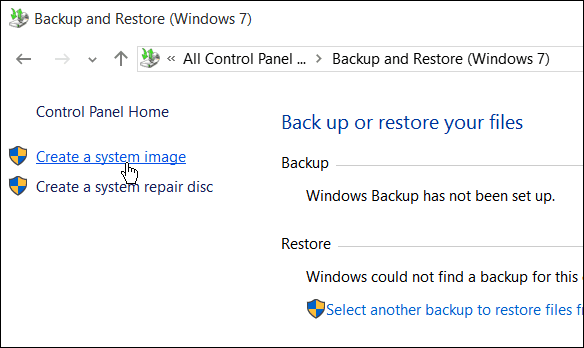

Kopia zapasowa, kopia zapasowa, kopia zapasowa

Powtarzamy to i mamy nadzieję, że nas śledziszinstrukcje prowadzenia regularnej kopii zapasowej. To nie jest tak trudne, jak kiedyś. Windows 10 zawiera wiele opcji, od historii plików po obraz systemu. Nie są to jedyne narzędzia, na których powinieneś polegać; tworzenie kopii zapasowych w chmurze może być korzystne i ułatwia przywracanie w przypadku ataku. Istnieje wiele rozwiązań, takich jak Backblaze, CrashPlan, własny OneDrive Microsoftu, iCloud, Dysk Google i Dropbox. Możesz nawet rozłożyć kopie zapasowe na różne usługi. Na przykład używam Dysku Google do zdjęć, OneDrive do dokumentów; Przechowuję nawet wiele kopii zapasowych moich danych osobowych na wielu platformach chmurowych. Zasadniczo tworzy kopię zapasową.

Z kopią zapasową w chmurze i obrazem systemu, jeśli maszmaszyna zostaje zainfekowana, wystarczy ponownie zainstalować system Windows 10, przywrócić i zsynchronizować dane i powrót do pracy. Użytkownicy komputerów Mac mogą postępować zgodnie z naszymi instrukcjami tworzenia kopii zapasowych swoich systemów za pomocą wbudowanego oprogramowania Time Machine. Jeśli używasz Linuksa, dystrybucje takie jak Ubuntu zawierają proste, ale przydatne narzędzie do tworzenia kopii zapasowych, które można znaleźć w aplikacji Ustawienia.

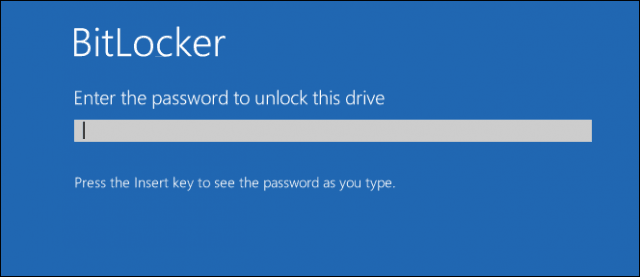

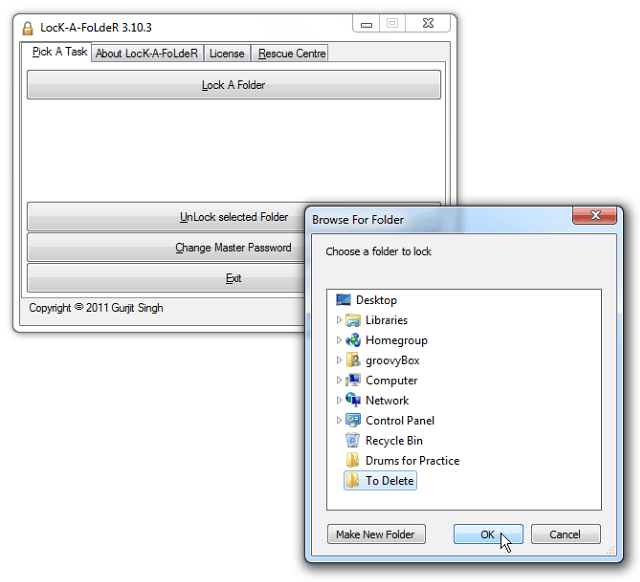

Zaszyfruj dyski lub pliki

Cyberataki wykorzystują szyfrowanie jako częśćich broń. Możesz walczyć z ogniem za pomocą szyfrowania plików lub całego dysku twardego. Nasz przewodnik funkcji BitLocker pokazuje zalety korzystania z szyfrowania w celu zabezpieczenia plików przed manipulacją. Jeśli nie korzystasz z systemu Windows 10 Pro, być może nadszedł czas, aby rozważyć aktualizację, aby z niej skorzystać. Użytkownicy komputerów Mac mogą włączyć przechowalnię plików, która szyfruje folder domowy.

Szybkie zastrzeżenie: bezpieczeństwo szyfrowania plików i dysków zależy od bezpieczeństwa kluczy szyfrujących. Jeśli atak ransomware zainfekuje konto, które ma dostęp do twoich plików, nadal może je zaszyfrować. Problem polega na tym, że szyfrowanie odbywa się w tle bez Twojej wiedzy. Jeśli jesteś zalogowany z odblokowanymi dyskami, gra się kończy. Szyfrowanie plików może z pewnością pomóc, szczególnie jeśli szyfrujesz określone dyski lub pliki i odblokowujesz je tylko w razie potrzeby. Ale nie pozwól, aby funkcja BitLocker lub inne szyfrowanie całego dysku wprowadziło Cię w fałszywe poczucie bezpieczeństwa, jeśli chodzi o oprogramowanie ransomware.

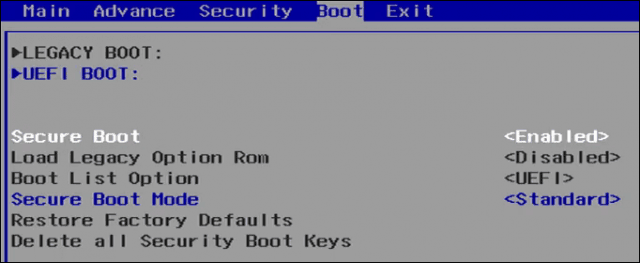

Zabezpiecz swój BIOS

Jeśli korzystasz z nowoczesnego komputera z oprogramowaniem układowym UEFI,sprawdź, czy Bezpieczny rozruch jest włączony. Czasami można go wyłączyć z tego czy innego powodu, czy to podczas ponownej instalacji systemu Windows, czy modyfikacji samego oprogramowania. Zapoznaj się z naszym przewodnikiem, aby dowiedzieć się, jak załadować interfejs oprogramowania układowego UEFI, a następnie sprawdź ustawienia zabezpieczeń, aby upewnić się, że bezpieczny rozruch jest włączony.

Jeśli włączony jest Bezpieczny rozruch, komputer nieuruchom, jeśli twój bootloader został zmodyfikowany. Jest to cecha charakterystyczna niektórych ataków ransomware. Chociaż nie zapobiegnie to infekcji komputera, może uniemożliwić rozprzestrzenienie się infekcji na inne osoby.

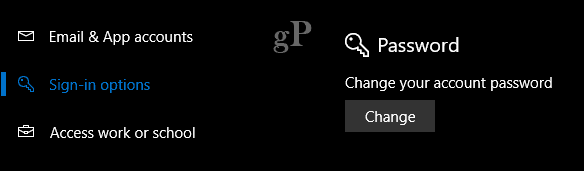

Zmień hasło co kilka miesięcy i użyj 2FA

Jak wspomniano powyżej, niektóre ataki ransomware będąkradnij poświadczenia, a także blokuj pliki. Aby zmniejszyć szkodę tego zjawiska, często zmieniaj hasła. Ważne jest również stosowanie różnych haseł do stron internetowych i loginów. Wskazówki znajdziesz w naszym przewodniku tworzenia hasła. Możesz także skorzystać z usług stron trzecich, takich jak LastPass lub 1Password, aby pomóc w tworzeniu hasła i zarządzaniu nim.

Korzystanie z 2FA może znacznie pomóc w zmniejszeniuszanse na wystąpienie ataku. Jeśli na telefonie pojawi się komunikat, że ktoś z obcego kraju próbuje zalogować się na twoje konto i nie znajdujesz się w tej lokalizacji, możesz bezpiecznie podjąć kroki w celu ochrony systemu.

Inne wskazówki dotyczące dobrej higieny komputera

Powyższe wskazówki są najlepszymi zakładami na redukcjęi zmniejszając ryzyko związane z oprogramowaniem ransomware. Jeśli nie robisz nic więcej, wykonaj czynności opisane powyżej. Jeśli potrzebujesz dodatkowego kredytu i jeszcze więcej warstw bezpieczeństwa, rozważ następujące kwestie:

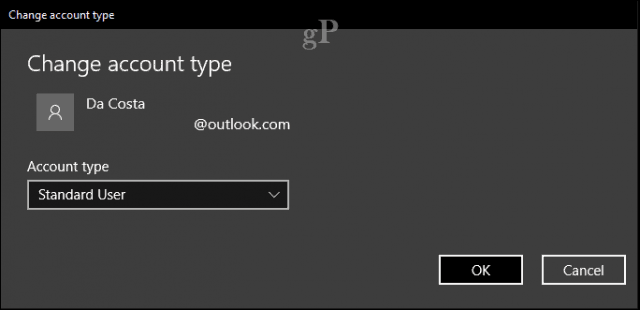

Skonfiguruj ograniczone konto użytkownika do codziennego użytku

Standardowe konto administratora systemu Windows 10uprawnienie wykonuje całkiem dobrą robotę, uniemożliwiając łatwe wykonanie złośliwego kodu i powodując uszkodzenia w całym systemie. Ponadto, własna przeglądarka Edge Microsoftu jest dość solidna, jeśli chodzi o bezpieczeństwo, ponieważ zapewnia zwirtualizowane środowisko, więc rzeczy takie jak pobieranie z dysku nie mogą łatwo wykonać kodu.

Może zostać ograniczone konto użytkownika do codziennego użytkunawet dalej. To konto będzie wykorzystywane do najbardziej przyziemnych czynności: poczty e-mail, przeglądania Internetu, wydajności biurowej, słuchania muzyki i przeglądania zdjęć. Jeśli musisz wykonać czynności administracyjne związane z systemem, takie jak rozwiązywanie problemów, instalowanie nowego sprzętu lub oprogramowania, możesz zamiast tego użyć konta Standard Administrator. To dodatkowa warstwa bezpieczeństwa, z której użytkownicy nie zdają sobie sprawy, że masz w swoim arsenale.

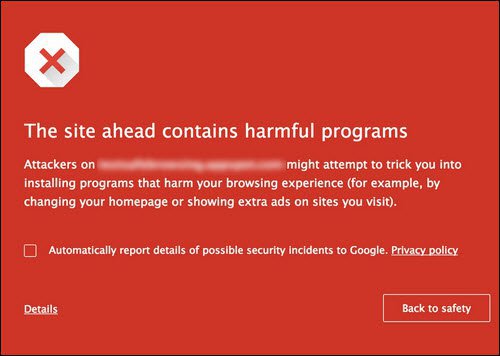

Bądź świadomy odwiedzanych witryn

Internet jest ogromny i jest ich tak wielewitryn tam, nie można wiedzieć, co jest dobre, a co złe. Nawet te dobre mogą łatwo zostać skompromitowane lub zawierać złośliwy kod w elementach takich jak banery reklamowe. Dlatego użytkownicy powinni uważać na to, co klikają lub linki, które otwierają. Wirusowe filmy wideo w serwisach społecznościowych to szczególnie skuteczny sposób na zachęcenie użytkowników do otwierania witryn, które ich zdaniem mogą być nieszkodliwe. Unikaj ich, jeśli film nie jest osadzony na stronie mediów społecznościowych, zapomnij o nim i przejdź dalej. Istnieją również strony w mediach społecznościowych, które wykorzystują miniatury z ikoną odtwarzania - uważaj na nie.

Utrzymaj adres e-mail dotyczący „wyrzucania”

Zaleca się, aby nie używać zwykłegoadres e-mail używany do komunikowania się z bliską rodziną i przyjaciółmi w celu rejestracji i uwierzytelnienia na niektórych stronach internetowych. Złośliwe oprogramowanie będzie atakowało Twoje kontakty jako jeden z pierwszych sposobów, wysyłając wiadomości e-mail uwięzione z załącznikami pod nazwą Twojego konta. Odbiorcy niechętnie otwierają e-maile bez wahania i zostają zainfekowani.

E-mail pozostaje częstym nośnikiem rozpowszechnianiazłośliwy kod. Niepodejrzewający niczego załącznik e-mail może być tylko pułapką, która uwalnia zły kod w systemie. Jeśli nie spodziewałeś się dołączonego dokumentu Worda od kolegi, wyślij szybką wiadomość lub zadzwoń tylko po to, aby potwierdzić, że go wysłali i uzyskaj krótkie streszczenie, aby dowiedzieć się, o co chodzi.

Wylogować się

Martwisz się, że Internet jest pełen złośliwego oprogramowania? Więc po prostu nie korzystaj z Internetu!

„W 2017 roku? Tak, prawda ”prawdopodobnie myślisz.

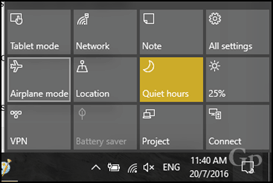

Ale to nie jest taka niedorzeczna sugestia. Jeśli wykonujesz czynności niewymagające połączenia z Internetem, możesz wyłączyć sieć, dopóki nie będzie to naprawdę potrzebne. Korzystanie z karty Tryb samolotowy to szybki sposób na przejście w tryb offline bez odłączania. W rzeczywistości, jeśli podejrzewasz, że atak może być w toku i masz wiele komputerów, które potencjalnie mogą zostać odkryte, może to być najszybszy sposób, aby to zrobić, zanim się rozprzestrzeni.

Wniosek

Przeciwdziałanie zagrożeniom ze strony oprogramowania ransomware jest bardzo trudnezastanów się, ale z pewnością warto podjąć wysiłek w porównaniu z czerwonym tekstem na złowieszczym ekranie, wymagającym bitcoinów o wartości 300 USD, aby odzyskać dane. Bądź na bieżąco z aktualizacjami systemu operacyjnego i aplikacji, nie klikaj linków w niechcianych wiadomościach e-mail lub podejrzanych witrynach, a dla własnego bezpieczeństwa wykonaj kopię zapasową danych! Eksperci ds. Bezpieczeństwa ciężko pracują, aby zapewnić nam bezpieczeństwo - wykonuj swoją część, korzystając z narzędzi, które nam dają.

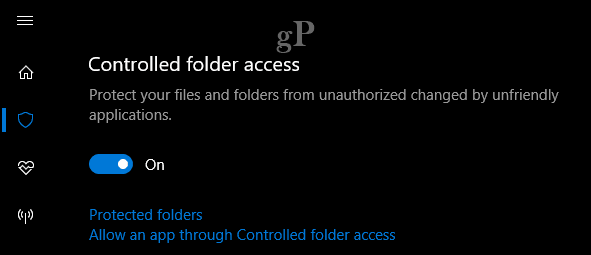

W tym zakresie Microsoft pracuje nad niektórymizaawansowane ulepszenia bezpieczeństwa do następnej wersji systemu Windows 10, zwanej Fall Creators Update. Na przykład, foldery chronione to nowa funkcja, która chroni twoje pliki osobiste przed aplikacjami, które próbują je w szkodliwy sposób zakłócać. Domyślnie twój folder osobisty jest chroniony, ale możesz dodawać własne foldery poza tymi parametrami. To zdecydowanie powód, dla którego chcesz uaktualnić do następnej wersji systemu Windows 10.

Istnieją drastyczne kroki, takie jakużywając kombinacji alternatywnych platform systemu operacyjnego, takich jak Linux lub Chromebook, ale systemy te również nie są odporne na ataki. Nie chcesz iść w takim stopniu, w którym używanie komputera wydaje się, że wchodzisz do Matrix. Atakom ransomware nie da się całkowicie zapobiec, ale te proste środki ostrożności, przy odrobinie zdrowego rozsądku, mogą pomóc ci przejść długą drogę w kierunku ochrony systemów i innych użytkowników, z którymi masz kontakt.

Czy kiedykolwiek zostałeś zainfekowany ransomware? Co zrobiłeś by odzyskać? Co robisz teraz, aby zachować bezpieczeństwo? Podziel się z innymi czytelnikami groovyPost w komentarzach!

zostaw komentarz