Jak zabezpieczyć swoje konta przed atakami inżynierii społecznej

Chroń konta przed socjotechniką

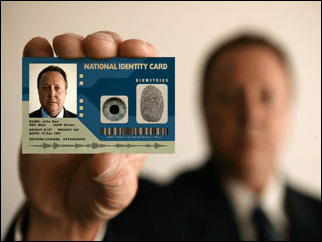

Inżynierem społecznym może być każdy, kto może zyskaćdostęp do urządzeń lub sieci poprzez nakłanianie ludzi do dostarczania informacji niezbędnych do spowodowania szkody. Inżynier społeczny może uzyskać zaufanie pracownika do przekonania go do ujawnienia nazwy użytkownika i hasła lub może udawać pracownika jako próbę uzyskania dostępu do obiektu. Dlatego ważne jest, aby firmy informowały użytkowników o zasadach bezpieczeństwa, takich jak nigdy nie podawaj hasła, nawet jeśli otrzymasz telefon od działu IT.

Co z użytkownikiem w zaciszu własnego domu? Ja niestety mieszkam w kraju o światowej renomie w zakresie oszustw. Główny jest znany jako Oszustwo na loterii. Wiele starszych ofiar w Stanach Zjednoczonych mazostali oszukani na myśl, że wygrali na loterii; na podstawie małych fragmentów informacji, które mogą być dostępne dla oszusta; czy w książce telefonicznej, czy w koszu na śmieci poza domem, a nawet online. Podobnie jak w przypadku oszustw nigeryjskich wiele lat temu złoczyńcy mogą kraść pieniądze, nawet nie spotykając się z ofiarą.

Oszuści są znani z wyszukiwania losowegonazwiska w Internecie; udawanie agentów informujących zwycięzcę. Wezwanie zazwyczaj prosi zwycięzcę o przesłanie pewnej kwoty pieniędzy na Jamajkę, korzystając z usług przekazów pieniężnych, takich jak Western Union; aby zebrać wygrane. Oszust nie będzie wyglądał ani identyfikować jako typowy przestępca. Zwykle używają dobrze wypowiedzianych, młodych pań, które serenadują ofiarę w celu wydania pieniędzy.

Wiele z naszego zaangażowania online ma miejscesieci społecznościowe, najpopularniejszym z nich jest Facebook. Dzisiaj Facebook to tylko jedna z wielu dostępnych możliwości, które inżynier społeczny może wykorzystać do zduplikowania Twojej tożsamości. Instagram, WhatsApp i inne usługi mogą być wykorzystywane jako środek do infiltracji sieci znajomych i kontaktów. Otwarte konta, wypełnione zdjęciami Ciebie i Twojej rodziny są idealnymi narzędziami do stworzenia profilu, który jest tak samo przekonujący jak prawdziwy Ty. Inżynier społeczny może wykorzystać Twoją ostatnią wycieczkę na plażę, aby skontaktować się z przyjacielem, korzystając z idealnej opowieści o utknięciu na wyspie, ponieważ straciłeś kartę kredytową i nie miałeś gotówki na powrót do domu.

Co możesz zrobić, aby nie stać się ofiarą inżynierii społecznej?

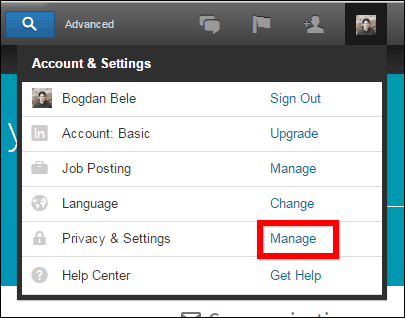

Każde konto w mediach społecznościowych, w którym udostępniasz danedane osobowe, takie jak zdjęcia rodzinne, wyjazdy wakacyjne powinny być prywatne; udostępniaj go tylko osobom, które znasz i możesz zweryfikować. Omówiliśmy niektóre sposoby blokowania konta na Facebooku, najlepszą opcją jest oczywiście usunięcie konta lub jego nigdy nie tworzenie. Nie jest to jednak realistyczne dla wielu osób.

Przed przesłaniem zdjęcia do mediów społecznościowych zapoznaj się z naszym artykułem na temat usuwania informacji zawartych w tworzonym pliku EXIF.

- Jak usunąć dane osobowe ze zdjęć w systemie Windows

W zależności od tego, gdzie istnieje ryzyko, oto kilka środków, które można zastosować, aby uchronić się przed inżynierią społeczną.

Nigdy nie podawaj hasła - nawet członkom rodziny i współpracownikom.

Zawsze pytaj o identyfikację - Jeśli ktoś wyśle Ci wiadomość e-mail, poinformuje Cięże właśnie wygrałeś Powerball, kieruj się zdrowym rozsądkiem. Kupiłeś jakieś losy lub wziąłeś udział w loteriach? Ostatnio otrzymuję e-maile od Apple dostarczane na jedno z moich alternatywnych kont; poinformowanie mnie, że moje konto zostało przejęte i muszą podpisać się, aby rozwiązać problem. Wiadomość wygląda tak realnie; myślisz, że tak naprawdę pochodzi od Apple, wystarczy jedno spojrzenie na domenę adresu e-mail i zastanawiałem się, kiedy Apple zaczął używać Hotmaila jako oficjalnego adresu.

Ogranicz dostęp do nieoczekiwanych gości. Jeśli nieznajomy odwiedzi Twój dom lub miejsce pracy,możesz ograniczyć dostęp tylko do bramy, werandy, werandy lub otwartego salonu. Ogranicz ilość przekazywanych informacji i kontroluj spotkanie. Poproś o informacje, takie jak identyfikacja; możesz również pobrać informacje, a następnie zadzwonić do firmy, którą reprezentują, w celu uzyskania dalszych informacji na temat osoby lub celu wizyty.

Eskortuj wszystkich odwiedzających. Jeśli nieznajomy odwiedzi Twój dom lub biuro, ogranicz ilość swobody, którą muszą wędrować.

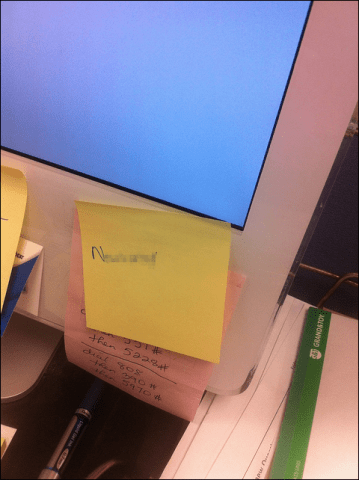

Jeśli pracujesz w środowisku biurowym lub nawet wdomu, unikaj typowych błędów, które mogą ułatwić włamanie się na Twoje konto. Nie zapisuj hasła w notatce ani nie przyklejaj go do monitora lub klawiatury. Wiem, że trudno zapamiętać dobre hasło, ale rzeczywistość utraty poufnych danych lub narażenia konta jest znaczną stratą w porównaniu.

Ochrona danych

Celem inżyniera społecznego jest zbiórcenne dane. Użycie silnego hasła może zapobiec nieautoryzowanemu dostępowi do twoich informacji. Oto kilka wskazówek, które można wykorzystać do wdrożenia prawidłowych zasad haseł:

Użyj uwierzytelniania dwuskładnikowego. Jest to szczególnie przydatne w dzisiejszym świeciepodróż i komunikacja. Uwierzytelnianie dwuskładnikowe tworzy wiele barier dla nieautoryzowanego dostępu. Na przykład, jeśli logujesz się na swoje konto e-mail z nietypowej lokalizacji, usługa e-mail może użyć lokalizacji geograficznej, aby określić współrzędne GPS oparte na Twojej lokalizacji. Usługa e-mail może poprosić o dodatkowy punkt weryfikacji, taki jak czterocyfrowy kod PIN; wysłane na Twój telefon komórkowy. Sprawdź nasz obszerny przewodnik na temat korzystania z uwierzytelniania dwuskładnikowego.

- Upewnij się, że hasło wygasa po określonym czasie.

- Utwórz bezpieczne hasło zawierające mieszaninę liter, cyfr i symboli.

- Reguły blokady, aby ograniczyć liczbę nieudanych prób.

Nigdy nie pozostawiaj komputera otwartego w biurze. Inni użytkownicy mogą mieć do niego dostęp. Szybki strajk Windows + L. polecenie może zablokować ekran komputera do momentu powrotu.

Szyfrowanie danych. Wcześniej patrzyliśmy na konfigurację ikonfigurowanie szyfrowania w systemie Windows 10 zarówno na dysku lokalnym, jak i na przenośnych urządzeniach magazynujących. Szyfrowanie pomaga zabezpieczyć dane, uniemożliwiając ich odczytanie przez użytkowników; którzy nie mają odpowiednich kodów dostępu. Może to być szczególnie przydatne, jeśli inżynier społeczny odniesie sukces; kradzież komputera lub pendrive'a.

Użyj VPN. Wirtualna sieć prywatna to kolejna technologia, którą omówiliśmy w ostatnim artykule. Połączenie VPN pozwala użytkownikowi na bezpieczny dostęp do zasobów na innym komputerze zdalnie.

Zawsze wykonuj kopię zapasową. Utrzymywanie regularnych kopii zapasowych jest przydatną praktykąprzed utratą danych. Użytkownicy powinni zapewnić częste tworzenie kopii zapasowych. Ważne jest również zabezpieczenie kopii zapasowych; można to zrobić za pomocą tych samych narzędzi szyfrujących wbudowanych w system Windows 10.

Pozbywanie się wrażliwych danych

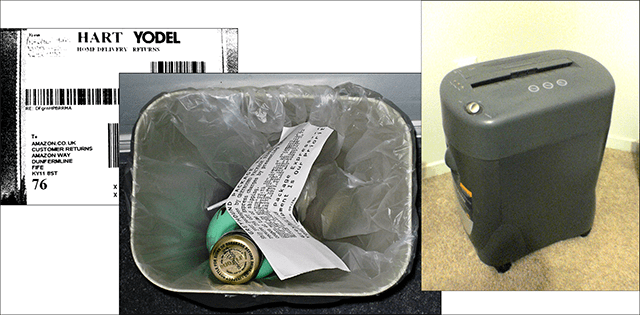

Pozbądź się poufnych informacji, które mogą byćwykorzystywane przez inżynierów społecznościowych do zbierania danych osobowych na Twój temat. Coś tak prostego, jak etykieta zawierająca adres na pudełku produktu umieszczonym w koszu poza domem.

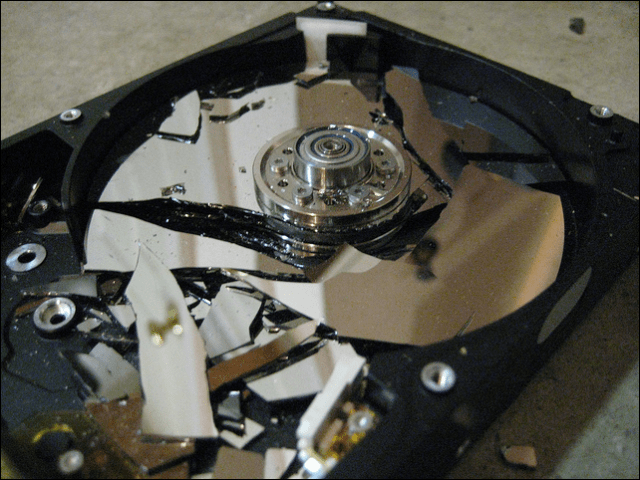

Utylizacja starych urządzeń komputerowych również jestważny. Stary dysk twardy lub napęd kciuka musi zostać odpowiednio zniszczony. Jednym ze sposobów na to jest użycie młotka do rozbicia talerzy dysku lub napędu kciuka. Wiem, że to trochę prymitywne, ale to kolejna najlepsza rzecz, jaką możesz zrobić. Stare karty kredytowe to kolejny wektor, za pomocą którego można zbierać informacje o tobie. Inwestycja w niszczarkę krzyżową może pomóc zniszczyć zarówno karty kredytowe, dyski optyczne, jak i poufne dokumenty.

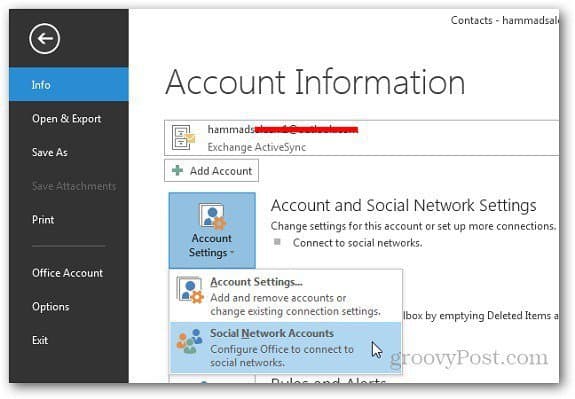

Tożsamości online

Tworzenie alternatywnej tożsamości online może byćważny klucz do ochrony danych osobowych i prywatności. Możesz mieć wiele kont e-mail i aliasów; które są wykorzystywane do różnych celów. Na przykład możesz mieć wysyłane wiadomości e-mail tylko dla biuletynów i stron internetowych, na które się logujesz; bez konieczności ujawniania jakichkolwiek danych osobowych.

Popularne usługi poczty internetowej, takie jak Outlook.com, Gmail Google i Apple iCloud obsługują tworzenie kont aliasów. Dodatkową warstwą bezpieczeństwa, którą możesz zintegrować podczas zakładania nowego konta, jest udzielanie fałszywych odpowiedzi na pytania bezpieczeństwa, takie jak jaka jest twoja ulubiona drużyna sportowa lub pierwsza dziewczyna. To z pewnością zminimalizuje szanse na przejęcie konta, jeśli inżynier społeczny wie o tobie trochę.

Aktualizuj system operacyjny i aplikacje

Regularne aktualizacje zabezpieczeń są bardzo ważneochrona twoich informacji; od atakujących szukających nowych sposobów na złamanie tego. Internet zmienił sposób, w jaki podchodzimy do bezpieczeństwa. Niedawno rozmawialiśmy o niektórych zmianach w obsłudze systemu Windows 10. Podczas korzystania z urządzeń takich jak tablety, smartfony lub komputery stacjonarne; instalowanie najnowszych aktualizacji jest ważną częścią pozostawania na czele. Rozwijaj nawyk rozpoznawania nowych aktualizacji i poprawek, a następnie zainstaluj je natychmiast po ich wydaniu.

Urządzenia mobilne

Przechowujemy niektóre z naszych najbardziej wrażliwych informacjina urządzeniach mobilnych; takich jak smartfony i tablety. Zapewnienie bezpieczeństwa tym urządzeniom stało się najwyższym priorytetem twórców mobilnych systemów operacyjnych i dostawców sprzętu. Firma Apple trzy lata temu wprowadziła Touch ID na iPhonie 5s; podczas gdy Samsung i wiele innych marek wprowadziły swoje technologie biometryczne. Upewnij się, że korzystasz z wbudowanych mechanizmów bezpieczeństwa. Każdy, kto uzyska dostęp do twojego telefonu, może szybko przeglądać wiadomości e-mail, kontakty i wszelkie inne poufne informacje, które możesz na nim przechowywać.

Zachowanie i aktywność online

Twoje działania online mają znaczący wpływna twoje bezpieczeństwo. Pobieranie zawartości z poszczególnych witryn, a nawet korzystanie z klientów torrent, może otworzyć komputer na złośliwy kod. Niektóre oprogramowanie torrentowe ułatwia nieuczciwemu oprogramowaniu podłączenie do urządzenia. Legalne oprogramowanie, takie jak JAVA lub WinZip, instaluje dodatki trudne do usunięcia. Przeczytaj uważnie instrukcje ekranowe podczas instalowania tych aplikacji.

Regularnie kontroluj wyciągi bankowe i szukaj śladów zwykłych czynności, takich jak wydatki, których nie jesteś świadomy. W razie takich zdarzeń natychmiast skontaktuj się ze swoim bankiem.

Kultywowanie zachowania sceptycznego i byciaostrożność w udostępnianiu i stosowanie określonych strategii sprawi, że będziesz mniej celem dla inżynierów społecznościowych. Prywatność jest kluczową częścią naszych działań informatycznych, którą można utracić w wyniku dobrowolnego ujawnienia. Jest to wiele informacji do zebrania, więc oto podsumowanie tego, o czym rozmawialiśmy.

- Zagrożenia bezpieczeństwa mogą pochodzić z wewnątrz lub na zewnątrz organizacji.

- Ważne jest opracowanie i utrzymanie planu bezpieczeństwa w celu ochrony zarówno danych, jak i sprzętu przed utratą.

- Aktualizowanie systemu operacyjnego i aplikacji zapewnia przewagę nad konkurencją. Inżynierowie społecznościowi i hakerzy stale sprawdzają, czy nie ma pęknięć, zawsze o tym pamiętaj.

Czy masz inne sugestie? Pozostaw komentarz w poniższej sekcji i udostępnij go nam.

zostaw komentarz