Ja, videoskjermen til babyen din kan bli hacket. Nei, du trenger ikke slutte å bruke det

Historier om hacking av videobabymonitorer får mye airplay på lokale nyheter og blir umiddelbart sendt videre til meg av mine eldre slektninger. Det som er annerledes med disse historiene, er at risikoen de identifiserer er reelle.

Disse bekreftede tilfellene er kjølig nok til at du vil løpe oppe og koble babymonitoren på barnerommet ditt akkurat nå. Det gjorde jeg nesten.

Men etter å ha gjort oversikt over sikkerhetstiltakene jeg allerede hadde satt i verk, bestemte jeg meg for at det var OK å fortsette å bruke babymonitorene mine. Risikoen er reell, men de er håndterbar.

Misforstå ikke. Jeg er ikke immun mot litt paranoia. For eksempel har jeg et Post-it som dekker webkameraet på den bærbare datamaskinen. (Seriøst, når skal de sette små plasskodder på disse som standard?). Men min stilling til babymonitorer er denne:

Når du har forstått hvordan hackere kommer inn i babyenskjermer og webkameraer, kan du ta en mer informert beslutning om sikkerhetsrisikoen er verdt bekvemmeligheten eller ikke. Så før du begynner å advare alle vennene dine og barna om å slutte å bruke babymonitorer, må du lese dette innlegget. Eller enda bedre, send dem denne i stedet for den oppsiktsvekkende historien fra din lokale nyhetskanal.

Jeg har et problem med mye av mediadekker disse historiene. De er mer clickbait enn forsiktighetsfortellinger, og rådene de tilbyr er i beste fall skumle. Poenget med dette innlegget er ikke å sjokkere og skremme deg - det er å informere og forberede deg.

Hvordan hackere får tilgang til babymonitorer: Stomme vs. smarte skjermer

Angrepsvektoren for eldre walkietalkie / intercom baby monitorer (som jeg fremdeles bruker) er ganske enkelt. De stumme monitorene er radioekvivalenter av to blikkbokser på en streng. Alt noen trenger å gjøre er å finne strengen og deretter plassere boksen sin i midten. Det vil si kapre frekvensen og begynne å spille death metal over den eller noe. Det er imidlertid to store begrensende faktorer for det stumme skjermhacket. Den første er maskinvare. Akkurat nå har alle barn over 5 år en enhet som kan bruke internettprotokoll (hva smarte babymonitorer bruker). Men for å kapre en dum baby monitor-frekvens, trenger du å være litt nyttig med noen dingser du kjøpte på RadioShack. Den andre faktoren er rekkevidden. Du må være ganske fysisk nær babymonitoren for at den skal fungere. Hvis jeg for eksempel står i oppkjørselen med mottakeren for babymonitoren, er jeg for langt unna til at signalet skal fungere.

Så hvis noen begynner å kapre den "stumme" babyen dinovervåke, gå løpe ut i hagen og finne den lille punken med walkie-talkien som gjør det og fortelle ham at du vet hvor han bor, og du ringer foreldrene hans.

Det er alle gamle nyheter.

Det er internett-tilkoblede video monitorer ogbaby kameraer som gjør alle overskriftene i det siste. Disse kalles internettprotokollkameraer (IP) fordi de bruker internett og ditt lokale nettverk for å kommunisere med smarttelefonen din. Angrepsvektoren mot disse "smarte" babymonitorene er mye bredere. Nå er det ikke bare eldre brødre og barn i nabolaget som gir deg noe. Hvis en stum babymonitor er to blikkbokser og en streng, er en smart babykam en blikkboks, og strengen er World Wide Web. Internett-tilkoblede babymonitorer er potensielt sårbare for hele spekteret av troll, kryp og kriminelle over hele kloden. Og vi vet alle at disse menneskene bare kan være absolutt forkastelige.

Problemer med Internett-protokoll Baby Monitor

Hver gang jeg begynner å snakke om sikkerhet med Steve, begynner han å gjøre sin Shrek-etterlikning.

“ogres Sikkerhetstiltak er som løk. ”

Det handler om lagene.

Når det gjelder din IP-aktiverte babymonitor,å ha bare ett stinkende lag med usikkerhet kan invitere alle hackere. Deretter kan webkameraet ditt havne på et skyggefullt forum med lenker til hundrevis av usikre webkameraer over hele kloden. De eksisterer. Ikke se etter dem, hvis du verdsetter sjelen din.

På et veldig høyt nivå er det her lagene somgjelder for din video baby monitor. Dette kommer av at videobabymonitoren din fungerer ved å koble til den trådløse ruteren hjemme, som jeg antar er tilkoblet internett.

- Normal internettilgang til ruteren din (brannmur beskyttet)

- Tilgang til videobabymonitor (passordbeskyttet, eller enda bedre, deaktivert)

- Tilgang til ekstern babymonitor (passordbeskyttet, eller enda bedre deaktivert)

- Ekstern administratoradgang til ruteren din (passordbeskyttet, eller enda bedre deaktivert)

- Tilgang til videobabymonitor (passordbeskyttet)

- Bruker / administrator lokal tilgang til ruteren din (passordbeskyttet)

- Kablet (passordbeskyttet)

- Trådløs (passordbeskyttet)

- Tilgang til videobabymonitor (passordbeskyttet)

Som du ser, får angriperen i alle tilfellertilgang til babymonitoren ved først å få tilgang til ruteren. Så det første og åpenbare beskyttelseslaget er å sikre den trådløse ruteren. Etter det er det mer du kan gjøre. Men før vi kommer inn på det, la meg forklare deg hvordan hackerne kan komme seg inn.

Hvis du ikke bryr deg om alt det, kan du gjerne hoppe videre til sikkerhetssjekklisten for Video Baby Monitor.

Kompromitterer ruteren din sikkerhet

Når en angriper får administrativ tilgang tilruteren din, det er ganske mye spill for hver enhet som er koblet til den. Babyskjermen din kan være det minste av bekymringene dine. Men for å holde seg oppdatert, blir de fleste babymonitorer konfigurert ved å få tilgang til deres administrative “backstage” via ruteren din. Hvis en hacker får tilgang til ruteren din, kan de begynne å monke seg rundt med sikkerhetsinnstillingene til babymonitoren din.

Slik kan de komme seg inn:

Et angrep via uautorisert Internett-tilgang til ruteren din er minst sannsynlig å oppstå. Alle rutere bruker Network Address Translation (NAT) for å filtrere ut uautorisert innkommende trafikk. Det eneste unntaket her er hvis du med vilje har gått inn og aktivert portvideresending eller opprettet en demilitarisert sone. Du vil vanligvis bare gjøre dette for programmer som BitTorrent-klienter eller online videospill med høy båndbredde. Hvis du ikke vet hva dette er, kan du spørre tenåringen om han eller hun gjorde noen av disse tingene med ruteren din. Hvis ikke, er du sannsynligvis OK. Du kan sjekke ruterenes innstillingssider for å være sikker på at.

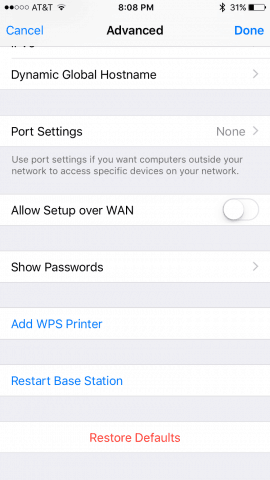

Et angrep via ekstern tilgang til ruteren din er lik. På samme måte som du kan sette opp babymonitoren din for å få tilgang til lovlig via internett, kan du ha ruterenes administrasjonsside tilgjengelig via et bredt nettverk eller internett. Dette er i stedet for å få tilgang til ruteren sin konfigurasjonsside ved å koble til den direkte via en kablet eller trådløs tilkobling. Med mindre du er IT-administrator for en virksomhet, er det praktisk talt ingen grunn til at du trenger å gjøre dette - det gjør deg bare mer sårbar. Gå fremover og deaktiver denne funksjonen på ruterens innstillingsside. Hvis du aldri husker at du aktiverte det, er det sannsynligvis allerede deaktivert. Det vil vanligvis bli kalt noe som "eksternt oppsett" eller "Tillat oppsett over WAN."

Et angrep via lokal tilgang til ruteren din er det samme som ekstern tilgang til ruteren din,bortsett fra at en hacker må være innenfor WiFi-rekkevidde eller kunne koble direkte til ruteren din. Dette er sjelden, men ikke utelukk det - tenk på åpne hus, fester, helsesittere osv. Hvis du har et åpent trådløst nettverk, noe som betyr at alle kan koble seg til uten et passord (hvorfor? Hvorfor? Hvorfor?), Så naboen kan komme inn som de vil. Selv om du har aktivert trådløse passord, kan noen koble til ruteren via en Ethernet-tilkobling, knekke ruteren til passordadministratoren (eller bruke fabrikkstandarden hvis du ikke har endret det) og deretter dra til byen.

Kompromitterer Baby Monitor-sikkerheten

La oss anta nå at hackeren har tilgang tilruteren din og derfor babymonitorens konfigurasjon. Akkurat som om ruteren har standardinnstillinger som beskytter den mot uautorisert trafikk, vil babyskjermen vanligvis ha disse beskyttelsene på plass utenfor boksen. Men mange videobabymonitorer har også innstillinger for UPnP og port videresending som kan aktiveres for å gjøre kameraet mindre sikkert.

Hvis du ikke har angitt et passord for babyen dinovervåke eller endre fabrikkstandardpassord, kan noen enkelt få tilgang til kameraet nå som de har rutertilgang. De kan fortsette å bruke det kjente fabrikkstandardpassordet eller sette inn bakdørskontoen.

Nå frem til nå har vi hatt uautorisert tilgang til ruteren din via internett. Mange av disse smarte babymonitorene gjør det mulig å legitimere få tilgang til babymonitoren din via internett. Det vil si, si at du er på jobb eller på en date ellernoe, og du vil se på din lille sovende engel fra telefonen din. Dette er en funksjon du kan aktivere fra programvareinnstillingene til videobaby-kameraet. Men jeg synes ikke du burde gjøre det. Båndbredden og sikkerhetsmessige implikasjoneraktivering av denne funksjonen er for stor hvis du ikke vet hva du gjør. Så bare spar deg risikoen og ikke bruk videobabymonitoren som barnepike-kamera. Bare tekst babysitteren din og spør hvordan det går, ok?

Problemet med å aktivere Internett-tilgang til dinbaby monitor er at det enormt forenkler arbeidet en hacker har å gjøre. I stedet for å trenge gjennom ruteren din, deretter få administrativ tilgang til ruteren din og deretter administrativ tilgang til babymonitoren, må de bare knekke passordet du angir for ekstern tilgang til babymonitoren. Det er litt som å legge igjen en nøkkel under dørmatten ved inngangsdøren din. Hvis det er enkelt og praktisk for deg å få tilgang til, er det enkelt og praktisk for hackere å få tilgang.

Video Baby Monitor-sikkerhet Ikke-problemer

Så alt dette skal gi deg en god ide om hvordanhackere kan komme inn på babymonitoren din. Det er ganske enkle ting for trådløs nettverkssikkerhet. Det er ikke noe iboende farlig med babymonitorer som ikke også stemmer for alle enhetene i hjemmenettverket ditt. Forskjellen er at fristelsen til ondsinnet prank er mye høyere, og krypfaktoren er ekstra høy. Hvis du bare behandler babymonitoren din med samme årvåkenhet som telefonen, den bærbare datamaskinen og nettbrettet ditt, bør du være i orden.

Bare å ha en video-babymonitor i husetåpner ikke umiddelbart et vindu for verden. I tillegg trenger du ikke å bekymre deg for at noen avlytter det digitale videosignalet i luften. Digital videobabymonitorer bruker krypterte signaler. Det vil være altfor vanskelig for noen å knekke disse, og de må være innenfor signalområdet.

Video Baby Monitor Sikkerhetssjekkliste

Enten du leser alt litt eller ikketeknisk mumbo jumbo Jeg nettopp skrev, det er noen ganske enkle trinn du kan ta for å gjøre videoskjermen din sikker. Gjør dem en om gangen, og hvis du trenger hjelp med din bestemte babymonitormodell eller rutermodell, sjekk produsentens dokumentasjon eller legg igjen en kommentar. Hvis du legger igjen en kommentar, bare sørg for at du får svar på spørsmålet ditt før du kobler til enheten.

- Sikre den trådløse ruteren. Jeg kunne skrevet et helt innlegg om dette. Men heldigvis gjorde Andre allerede det, så jeg trenger ikke å: Sikre Wi-Fi-ruteren nå med disse sikkerhetstipsene. Langs disse linjene:

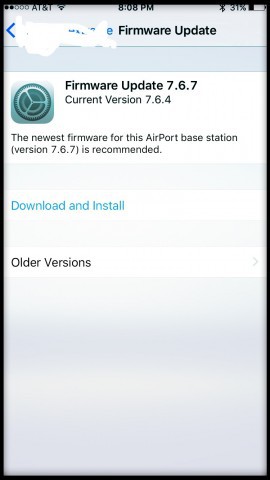

- Oppdater firmware for ruteren din.

- Deaktiver ekstern tilgang til ruteren din. Ikke la den konfigureres hvor som helst, men rett i huset ditt, koblet til det trådløse eller kablede nettverket.

- Angi et passord for babymonitoren din, hvis du ikke allerede har gjort det (hvorfor? Hvorfor? Hvorfor?). Du bør også sørge for at du har et sterkt passord

- Endre eller fjern standardinnlogging. Noen kameraer og rutere har standard påloggingsinformasjon, noe dumt som "root" som bruker og "passord" for passordet. Selv om du har konfigurert påloggingsinformasjonen, bør du sørge for at de gamle standard påloggingsopplysningene er fjernet eller endret.

- Oppdater firmware for kameraet. Trinnene for å gjøre dette er forskjellige for hver produsent. Skyt meg en melding hvis du trenger hjelp.

- Deaktiver DDNS på kameraet ditt, hvis det har det.

- Deaktiver portvideresending eller UPnP på kameraet ditt, hvis det har det.

- Deaktiver ekstern tilgang til babyen din. Det er praktisk, men unødvendig. Og hvis du ikke har en ubegrenset dataplan, vil den også bli dyr. Å sende videofeed over internett til en telefon spiser opp mye data. Hvis du er overbevist om å bruke ekstern tilgang til kameraet ditt, må du også gjøre følgende:

- Endre porten som brukes for å få tilgang til kameraet. Standard er 80, og det er den som hackere vil sjekke først. Endre det til noe over 8100 hvis du kan.

- Kontroller jevnlig loggene for uautoriserteadgang. Når du ser på loggen din, kan du se etter uvanlige ting, for eksempel IP-adresser du ikke gjenkjenner eller rare tilgangstider (kl. 13.00 når du ikke engang var hjemme, for eksempel).

Hvis du adresserer alle elementene ovenfor, skal du ha beskyttet alle de typiske angrepsvektorene etter beste evne.

Savnet jeg noe? La meg - og dine andre groovyPost-lesere - vite det i kommentarfeltet.

Legg igjen en kommentar