Dell verzendt laptops met gevaarlijk rootcertificaat, hier kunt u uw pc testen (bijgewerkt)

Update 24-11-1015: Dell reageert op de beveiligingsproblemen:

Dell heeft officieel gereageerd op de eDellRootprobleem op zijn ondersteuningsblog. Het heeft een handleiding uitgebracht: instructies voor het verwijderen van eDellRoot-certificaat en een klein hulpprogramma (directe link) dat het automatisch voor u zal verwijderen.

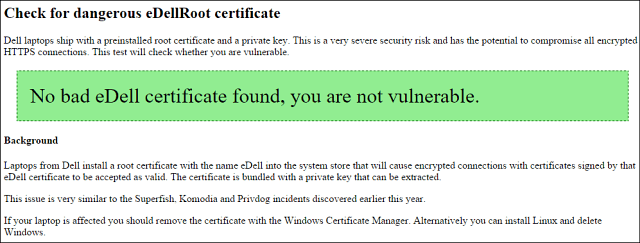

U kunt testen of u de eDellRoot heeftCertificaat door op deze link te klikken (die we hieronder toelichten). Als je het wel hebt, raden we je aan de blogpost van Dell te lezen, de pdf te downloaden en de instructies te volgen om er vanaf te komen.

Het is ook vermeldenswaard dat we vandaag ontdektenhet is niet alleen een probleem met laptops (wat we oorspronkelijk hebben gemeld. In feite is dit een probleem met alle vormfactoren van Dell pc's. Als u een Dell pc heeft, moet u controleren of eDellRoot op uw systeem staat. Lees voor het volledige verhaal onze rapporteer hieronder.

Beveiligingsrisico van eDellRoot-certificaat

In wat een andere déjà vu blijkt te zijn,Dell Inc, zo werd in het weekend ontdekt, heeft (sinds augustus) een rootkitcertificaat met de naam eDellRoot laten vallen om te helpen met wat het bedrijf beweert gemakkelijker toegang te hebben tot ondersteuningsservices voor hun klanten. Een bericht van een Reddit-poster met de naam rotorcowboy plaatste details op de populaire sociale mediasite over de ontdekking.

Ik heb een glimmende nieuwe XPS 15-laptop van Dell, enterwijl ik probeerde een probleem op te lossen, ontdekte ik dat het vooraf was geladen met een zelfondertekende root-CA (Certificate Authority) met de naam eDellRoot. Met de bijbehorende privésleutel, gemarkeerd als niet-exporteerbaar. Het is echter nog steeds mogelijk om een onbewerkte kopie van de privésleutel te verkrijgen door verschillende beschikbare tools te gebruiken (ik heb de Jailbreak-tool van NCC Group gebruikt). Na dit kort te hebben besproken met iemand anders die dit ook had ontdekt, hebben we vastgesteld dat ze elke laptop die ze distribueren met exact hetzelfde rootcertificaat en dezelfde privésleutel verzenden, vergelijkbaar met wat Superfish deed op Lenovo-computers. Voor degenen die niet bekend zijn: dit is een groot beveiligingsprobleem dat alle recente Dell-klanten in gevaar brengt. Bron

Gewoon een opfriscursus, Lenovo ontving geweldigspeling toen werd ontdekt dat het bedrijf een soortgelijk rootkit-certificaat met de naam superfish op geselecteerde Lenovo-apparaten had geladen. Het bedrijf kreeg zoveel slechte pers voor de daad dat sommigen beweerden dat het incident waarschijnlijk de langdurige reputatie van het bedrijf als populair merk onder consumenten en bedrijven heeft aangetast. Nu Lenovo een Chinees bedrijf is en de recente ijzige politieke betrekkingen met China en de VS, heeft het bedrijf sindsdien geprobeerd het vertrouwen bij de consument te herstellen. Het incident was zo erg dat Microsoft moest helpen met het opruimen door een definitie-update voor Windows Defender uit te geven die hielp bij het verwijderen van het certificaat.

Tot nu toe hebben gebruikers het kwetsbare certificaat gevonden op de Dell Inspiron 5000, XPS 15 en XPS 13. Aangezien dit een nieuwe ontwikkeling is, zou het ook op andere Dell pc's op de markt kunnen staan.

Men dacht dat het incident terecht waswaarschuwing voor andere leveranciers, maar het is duidelijk dat Dell, een van de drie beste pc-makers, door de kieren is gevallen. Het bedrijf probeert de zaken nu al te keren door de volgende verklaring aan de media af te geven:

De veiligheid en privacy van klanten is een topprioriteiten prioriteit voor Dell. De recente situatie die aan de orde is, houdt verband met een on-the-box ondersteuningscertificaat dat bedoeld is om een betere, snellere en gemakkelijkere klantenondersteuningservaring te bieden.

Helaas introduceerde het certificaat eenonbedoelde beveiligingslek. Om dit aan te pakken, geven we onze klanten instructies om het certificaat permanent van hun systemen te verwijderen via directe e-mail, op onze ondersteuningssite en technische ondersteuning.

We verwijderen ook het certificaat van iedereenDell-systemen gaan vooruit. Let op: commerciële klanten die hun eigen systemen imiteren, zullen niet door dit probleem worden getroffen. Dell installeert geen adware of malware vooraf. Het certificaat zal zichzelf niet opnieuw installeren als het correct is verwijderd met behulp van het aanbevolen Dell-proces.

Een vertegenwoordiger van Dell legde ook een verklaring af tegenover The Verge: "We hebben een team dat de huidige situatie onderzoekt en zal u op de hoogte brengen zodra we meer informatie hebben."

Omdat er geen details zijn over welke systemen mogelijk worden beïnvloed, zijn klanten voor hulp afhankelijk van Dell.

Loopt uw Dell pc gevaar? Hier leest u hoe u het kunt testen

Als u wilt weten of uw systeem mogelijk is aangetast, kunt u deze website van veiligheidsjournalist Hanno Böck raadplegen om uw systeem op zijn aanwezigheid te testen.

Onderzoek heeft tot nu toe bewezen conceptscenario's waarbij de eDellRoot kan worden gemanipuleerd en gebruikt voor geldige certificaten die aanvallen kunnen veroorzaken.

laat een reactie achter