피셔가 Gmail의 2 단계 인증을 해킹했습니다.

2 단계 인증은 Google 계정을 기하 급수적으로 안전하게 만듭니다. 하지만 여전히 해커에게는 무적이 아닙니다.

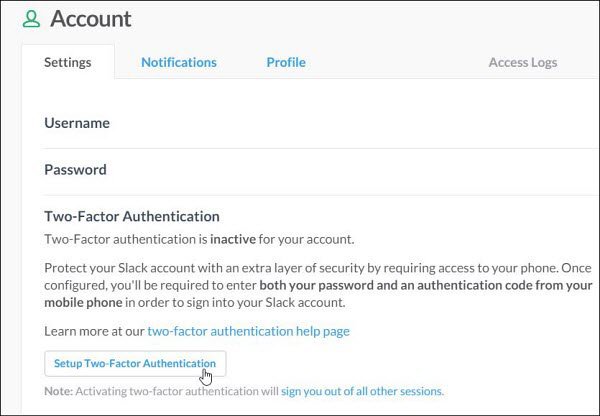

여기 groovyPost에서 우리는 끊임없이 추진하고 있습니다온라인 계정을 보호하기위한 2 단계 인증. 2 단계 Gmail 인증을 꽤 오랫동안 사용해 왔으며 매우 안전하다고 생각합니다. 2 단계 인증을 사용하지 않는 사용자의 경우 비밀번호를 사용하여 로그인하고 다른 고유 코드 (일반적으로 텍스트, 전화 통화 또는 Google OTP와 같은 앱을 통해 전송)를 사용해야합니다. 사실, 그것은 약간의 고통이지만, 나에게 가치가 있다고 느낍니다. 실제로 해킹 시도를 방해하는 사례를 보았습니다. 즉, 로그인하지 않을 때 휴대 전화에 2 단계 문자가 표시되어 누군가가 내 비밀번호를 올바르게 입력했음을 의미합니다.

다른 주에 내가 들었을 때 충격을 받았습니다해커가 2 단계 Gmail 확인을 사용하여 누군가를 성공적으로 피싱 한 모든 답장 팟 캐스트. 이것은 어떤 종류의 바보가 피싱을 당합니까? 좋은 에피소드이므로 "멍청한 사람"이 누구인지 말함으로써 당신을 위해 그것을 망치지 않을 것이지만, 그들이 사용한 트릭을 말해 줄 것입니다.

해커는 쇼의 허가를 받았습니다생산자는 직원을 해킹하려고합니다. 그러나 서버에 대한 내부 액세스 권한이 없었습니다. 그러나 목표를 세우는 첫 번째 단계는 동료의 이메일 주소를 스푸핑하는 것입니다. 이메일을 스푸핑 한 사람은 다음과 같습니다.

phia@gimletmedia.com

피셔가 사용한 이메일 주소는 다음과 같습니다.

phia@gimletrnedia.com

차이점을 알 수 있습니까? 글꼴에 따라 도메인 이름에서 "media"라는 단어의 철자가 실제로 r-n-e-d-i-a임을 알지 못할 수 있습니다. r과 n은 함께 m처럼 보입니다. 도메인이 합법적 이었으므로 스팸 필터가 도메인을받지 못했습니다.

2. 확실한 첨부 파일 및 본문

피싱 이메일의 가장 까다로운 부분은그것은 매우 합법적으로 들렸다. 대부분 이상한 문자와 깨진 영어로 1 마일 떨어진 곳에서 그늘진 이메일을 발견 할 수 있습니다. 그러나이 피셔는 편집 및 승인을 위해 오디오를 팀에 보내는 프로듀서 인 것처럼 가장했습니다. 설득력있는 도메인 이름과 함께, 그것은 매우 믿어 보였다.

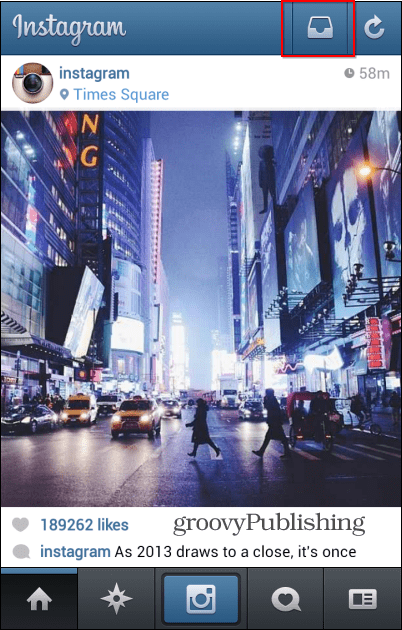

3. 가짜 2 단계 Gmail 로그인 페이지

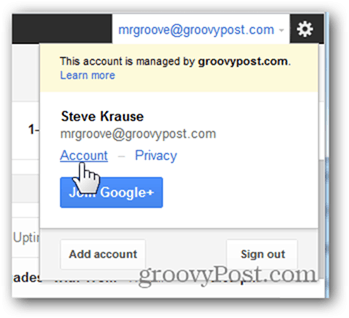

이것은 까다로운 것입니다. 전송 된 첨부 파일 중 하나는 Google 문서의 PDF였습니다. 또는 그렇게 보였다. 피해자가 첨부 파일을 클릭하면 Google 문서 도구에 로그인하라는 메시지가 표시됩니다. 이미 Gmail에 로그인 한 상태에서도 그렇게해야합니다.

여기 영리한 부분이 있습니다.

피셔가 가짜 로그인 페이지를 만들어 레알 Google의 실제에 대한 2 단계 인증 요청로그인 페이지가 완전히 가짜 인 경우에도 마찬가지입니다. 따라서 피해자는 평소와 같이 문자 메시지를 받았으며 메시지가 표시되면 가짜 로그인 페이지에 넣습니다. 그런 다음 피셔는이 정보를 사용하여 Gmail 계정에 액세스했습니다.

피싱

그렇다면 2 단계 인증이 중단 된 것입니까?

2 단계 인증이그 일을하십시오. 2 단계를 사용하도록 설정해도 여전히 안전하고 안전합니다. 계속 그렇게하겠습니다. 하지만이 에피소드를 들으면 내가 여전히 취약하다는 것을 알게되었습니다. 따라서 이것을 조심스러운 이야기로 생각하십시오. 지나치게 자신감을 가지지 말고 상상할 수없는 상황으로부터 자신을 보호하기 위해 보안 조치를 취하십시오.

아, 그건 그렇고, 이야기의 천재 해커는 @DanielBoteanu입니다.

2 단계 인증을 사용합니까? 어떤 다른 보안 수단을 사용하십니까?

코멘트를 남겨주세요