פישר פרץ אימות דו-גורמי של ג'ימייל - כך הוא עשה זאת

אימות דו-שלבי הופך את חשבון Google שלך לאבטח יותר באופן אקספוננציאלי. אבל אתה עדיין לא בלתי מנוצח להאקרים.

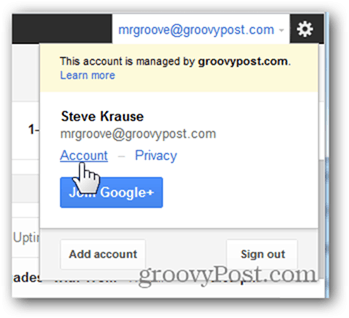

כאן ב- groovyPost, אנו כל הזמן דוחפיםאימות דו-שלבי כדרך לאבטח את חשבונותיך המקוונים. אני משתמש באימות דו-פקטורי של Gmail מזה זמן רב ואני חייב לומר, זה גורם לי להרגיש מאוד בטוח. עבור מי שלא משתמש בה, אימות דו-שלבי פירושו שעליך להשתמש בסיסמה שלך כדי להתחבר וקוד ייחודי אחר (בדרך כלל נשלח באמצעות טקסט, שיחת טלפון או יישום כמו מאמת גוגל). נכון, זה קצת כאב, אבל זה מרגיש לי שווה את זה. ראיתי למעשה מקרים שבהם זה היה מעורר ניסיון פריצה (כלומר, קיבלתי טקסטים דו-פקטוריים בטלפון שלי כשלא ניסיתי להתחבר, מה שאומר שמישהו הזין נכון את הסיסמה שלי).

אז, השבוע השני, זה זעזע אותי כששמעתי על זההשב לכל הפודקאסט שהאקר התחמק בהצלחה במישהו באמצעות אימות Gmail דו-שלבי. זה היה בפרק שכותרתו איזה סוג של אידיוט מקבל פישט? זה פרק נהדר, אז אני לא אקלקל לך את זה באומר מי היה "האידיוט", אבל אני אגיד לך כמה מהטריקים שהם השתמשו בהם.

להאקר היה אישור מההופעהמפיקים לנסות לפרוץ את הצוות. אך לא הייתה להם גישה פנימית לשרתים שלהם. אבל הצעד הראשון לכתישת היעדים שלהם היה זיוף כתובת הדוא"ל של עמית לעבודה. ראה, מי שכתב את שוא האימייל שלהם היה:

phia@gimletmedia.com

כתובת הדוא"ל בה השתמש הפישר הייתה זו:

phia@gimletrnedia.com

האם אתה יכול להבין את ההבדל? בהתאם לגופן, יתכן שלא שמתם לב שהמילה "מדיה" בשם הדומיין מאויתת למעשה r-n-e-d-i-a. ה- R וה- N מוחצים זה לזה נראים כמו מ '. הדומיין היה לגיטימי, כך שהוא לא היה מקבל את מסנן הספאם.

2. קבצים מצורפים משכנעים וטקסט גוף

החלק הקשה ביותר בהודעת הדיוג היה זהזה נשמע לגיטימי ביותר. לרוב אתה יכול לאתר דוא"ל מוצל ממרחק של קילומטר וחצי על ידי הדמויות המשונות שלו והאנגלית השבורה. אבל הפישאר הזה התחזה כמפיק שמעביר חתיכת שמע לצוות לצורך עריכה ואישור. יחד עם שם התחום המשכנע, זה נראה מאוד אמין.

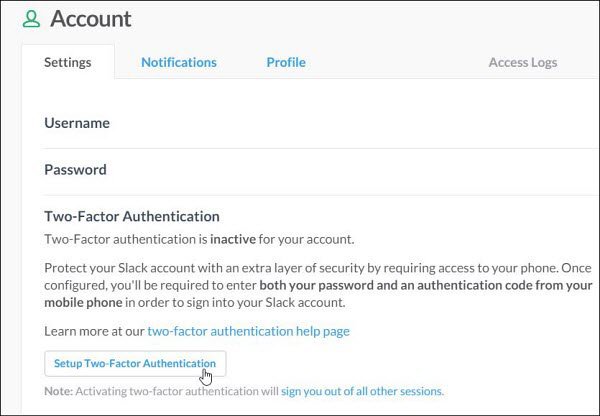

3. זיוף דף כניסה דו-שלבי ל- Gmail

זה היה המסובך. אז אחד מהקבצים המצורפים שנשלחו היה PDF ב- Google Docs. כך לפחות נראה. כאשר הקורבן לחץ על הקובץ המצורף, הוא נדרש ממנו להיכנס ל- Google Docs, כפי שאתה צריך לפעמים לעשות גם כשאתה כבר מחובר ל- Gmail (או כך נראה).

והנה החלק החכם.

הדייג יצר דף כניסה מזויף ששלח אמיתי בקשת אימות דו-פקטורית לאמיתית של גוגללמרות שדף הכניסה היה מזויף לחלוטין. אז הקורבן קיבל הודעת טקסט בדיוק כמו הרגיל, ואז כשתתבקש, הכנס אותה לדף הכניסה המזויף. לאחר מכן השתמש הפיזר במידע זה כדי לקבל גישה לחשבון Gmail שלו.

פישט.

אז האם פירוש הדבר כי אימות דו-גורמי נשבר?

אני לא אומר שאימות דו-שלבי אינו עושה זאתלעשות את העבודה שלו. אני עדיין מרגיש בטוח יותר ובטוח יותר עם הפעלת שני גורמים, ואני הולך להמשיך כך. אבל שמיעת הפרק הזה גרמה לי להבין שאני עדיין פגיע. אז קחו זאת בסיפור זהירות. אל תתביט בביטחון יתר, ושכבי על אמצעי האבטחה כדי להגן על עצמך מפני הבלתי נתפס.

אה, אגב, ההאקר הגאון מהסיפור הוא: @DanielBoteanu

האם אתה משתמש באימות דו-שלבי? באילו אמצעי אבטחה אחרים אתה משתמש?

השאר תגובה