Az Apple kiad egy hatalmas iOS 11.3 frissítést az iPhone és iPad készülékekhez

Az Apple ma kiadott egy nagy frissítést az iPhone és az iPad számára. Az iOS 11.3 új funkciókat és fejlesztéseket kínál az AR, az akkumulátor élettartama és természetesen számos biztonsági javítás számára.

Pár hónappal ezelőtt az Apple hihetetlen csúcsot adottmi jön a tavaszi jelentős iOS 11.3 frissítésben. Amit a felhasználók nem számítottak, az a frissítés példátlan mérete volt, amelybe egy kicsit belekerülünk. A 11.3 verzió a mobil operációs rendszer hatalmas mennyiségét érinti az órától az alacsony szintű elemekig, például a fájlrendszerhez, a kernelhez, az iCloudhoz, a pluginekhez és a biztonsághoz. Ez határozottan úgy néz ki, mint egy frissítés, ahol érdemes gyors biztonsági másolatot készíteni a szoftverfrissítés elindítása előtt. Mielőtt elkezdené a frissítési munkát, vessünk egy pillantást a csomag tartalmára.

Mi az új az iOS 11.3 frissítésében, és frissítenie kell?

Míg a 11.2.6 javított kisebb hiba az összeomlásokkal kapcsolatban, amelyek indiai karakterek szövegének megtekintésekor válthatók ki, a 11.3. A javítások, szolgáltatások és fejlesztések mosodai listáját vezeti be. A kritikus kiegészítés egy akkumulátor-állapot funkció, amely lehetővé teszi a felhasználók számára, hogy jobban megértsék az iOS-eszközük teljesítményét.

Ez részben az Apple visszahúzódásának tulajdoníthatóamikor felfedezték, hogy a vállalat lassítja a régebbi eszközöket, hogy kompenzálja az akkumulátor élettartamát, amikor az iOS új verziói megjelentek. Sok felhasználó nem fogadta el túl kedvesen ezt az ismeretlen változást, és titokban tartotta a Cupertino behemótot. A vállalat átláthatóbbá teszi az iOS 11.3-at ezzel a funkcióval, amely több információt nyújt a maximális kapacitásról és a csúcsteljesítményről. Ne feledje azonban, hogy a szolgáltatás továbbra is bétaverzióval rendelkezik, és az iPad számára még nem érhető el.

Az Apple nagyszerűen fogad a kibővített valóságon, egy újtechnológia, amely elmeríti a virtuális tartalmat a való világban. Az iOS 11.3 bevezeti az ARKit 1.5 alkalmazást, amely lehetővé teszi a fejlesztők számára, hogy elbűvölőbb tartalmat hozzanak létre alkalmazásukba. Maga a technológia jobban megérti a környezetet, a felületeket és a tárgyakat.

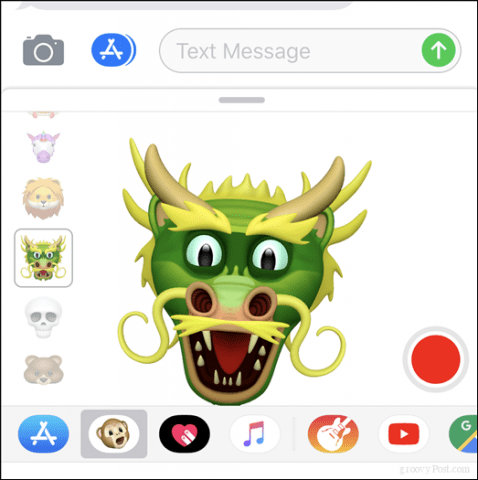

A földfelszíni funkciók között szerepel az új animojiexkluzív az iPhone X-en. Négy új karakter közé tartozik az oroszlán, a barna medve, a zöld sárkány és a koponya. Kicsit játszottam az animoji-val, és az első pár perc alatt szórakoztatók, ám ez nem annyira kötelező, mint a hirdetésekben és a közösségi médiában valószínűleg. Ez az AR jó megvalósítása, és az Apple épít rá, még akkor is, ha 1000 dollárba kerül a használata.

Business Chat, egy új üzenetküldő szolgáltatás aA vállalat előnézete, de soha nem került kiadásra, most elérhető a 11.3-as verzióban. A felhasználók ügyfél-támogatást kérhetnek olyan népszerű vállalkozásoktól, mint a Hilton, a Wells Fargo és a Lowes. További fejlesztések vannak az Egészségügy alkalmazásban, így a felhasználók egy támogatott szolgáltatón keresztül könnyen hozzáférhetnek egészségügyi nyilvántartásukhoz. Az ígért iCloud üzenetek soha nem tették bele a végleges kiadásba, annak ellenére, hogy a bétaban elérhető volt. Úgy tűnik, hogy az Apple ragaszkodik belső ígéretéhez, hogy csak akkor nyújtja meg a szolgáltatásokat, ha szilárdak (kivéve az iPhone akkumulátor állapotát ...).

Sokkal több fejlesztés történt a rendszerben, beleértve az App Store-ot; A felhasználók most rendezhetik véleményeiket, és jobb hozzáférés érhető el az alkalmazás részleteihez.

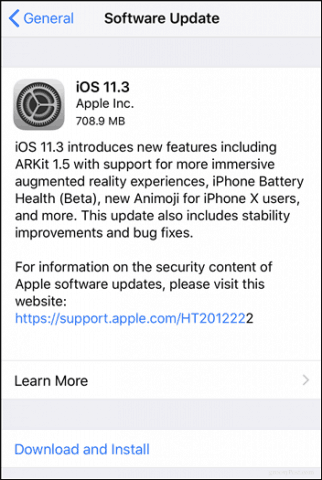

Az iOS 11.A 3 frissítés 712 MB-os sebességgel érkezik az iPhone készüléken (630 MB az iPad-en), és olyan készülékekre érhető el, mint például az iPhone 5s és újabb, az iPad Air és újabb, valamint a 6. generációs iPod Touch. A felhasználók letölthetik a frissítést egy vezeték nélküli hálózathoz való csatlakozáskor, elindítva a Beállítások> Általános> Szoftverfrissítés elemet, majd megérintve a Letöltés és telepítés elemet.

Itt található az iOS 11.3 további hibajavításai és biztonsági frissítései:

Óra

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Az iOS-eszközökhöz fizikai hozzáféréssel rendelkező személyek láthatják az iTuneshoz használt e-mail címet

Leírás: Információ-nyilvánosságra hozatali probléma merült fel a riasztások és időzítők kezelésében. Ezt a kérdést javított hozzáférési korlátozások révén oldottuk meg.

CVE-2018-4123: Zaheen Hafzar M M (@zaheenhafzer)

CoreFoundation

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy alkalmazás magasabb szintű jogosultságokat szerezhet

Leírás: A versenyfeltételre további érvényesítéssel került sor.

CVE-2018-4155: Samuel Groß (@ 5aelo)

CVE-2018-4158: Samuel Groß (@ 5aelo)

CoreText

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: A rosszindulatúan kialakított karakterlánc feldolgozása szolgáltatásmegtagadást eredményezhet

Leírás: A szolgáltatásmegtagadással kapcsolatos problémát a memória jobb kezelése révén kezelték.

CVE-2018-4142: Robin Leroy, a Google Switzerland GmbH

Fájlrendszer eseményei

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy alkalmazás magasabb szintű jogosultságokat szerezhet

Leírás: A versenyfeltételre további érvényesítéssel került sor.

CVE-2018-4167: Samuel Groß (@ 5aelo)

Fájlok widget

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: A File Widget megjeleníthet egy zárolt eszköz tartalmát

Leírás: A File Widget tárolt adatokat jelenít meg zárolt állapotban. Ezt a kérdést az állam jobb irányításával kezelték.

CVE-2018-4168: Brandon Moore

Találd meg az iPhone-omat

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Az a személy, aki fizikailag hozzáfér az eszközhöz, iCloud jelszó megadása nélkül letilthatja a Find My iPhone funkciót

Leírás: Állami menedzsment probléma merült fel a biztonsági másolatból történő visszaállításkor. Ezt a problémát a visszaállítás során végzett javított állapotfelmérés révén oldottuk meg.

CVE-2018-4172: Viljami Vastamäki

iCloud Drive

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy alkalmazás magasabb szintű jogosultságokat szerezhet

Leírás: A versenyfeltételre további érvényesítéssel került sor.

CVE-2018-4151: Samuel Groß (@ 5aelo)

mag

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy rosszindulatú alkalmazás képes önkényes kód végrehajtására kerneljogosultságokkal

Leírás: A memória sérüléseivel kapcsolatos több problémát a jobb memóriakezeléssel kezelték.

CVE-2018-4150: névtelen kutató

mag

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Lehet, hogy egy alkalmazás képes korlátozott memóriát olvasni

Leírás: Az érvényesítési kérdés javult a bemeneti szennyvízkezelés révén.

CVE-2018-4104: Az Egyesült Királyság Nemzeti Kiberbiztonsági Központja (NCSC)

mag

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy alkalmazás tetszőleges kódot képes végrehajtani kerneljogosultságokkal

Leírás: A memória-megsérüléssel kapcsolatos problémát a jobb memóriakezelés mellett kezelték.

CVE-2018-4143: derrek (@ derrekr6)

Posta

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: A támadó privilegizált hálózati pozícióban képes lehet elfogni az S / MIME titkosított e-mail tartalmát.

Leírás: Az inkonzisztens felhasználói felülettel kapcsolatos problémát a jobb állapotkezeléssel javították.

CVE-2018-4174: névtelen kutató, névtelen kutató

NSURLSession

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy alkalmazás magasabb szintű jogosultságokat szerezhet

Leírás: A versenyfeltételre további érvényesítéssel került sor.

CVE-2018-4166: Samuel Groß (@ 5aelo)

PluginKit

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy alkalmazás magasabb szintű jogosultságokat szerezhet

Leírás: A versenyfeltételre további érvényesítéssel került sor.

CVE-2018-4156: Samuel Groß (@ 5aelo)

Gyors pillantást

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy alkalmazás magasabb szintű jogosultságokat szerezhet

Leírás: A versenyfeltételre további érvényesítéssel került sor.

CVE-2018-4157: Samuel Groß (@ 5aelo)

Szafari

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Ha egy rosszindulatú webhelyet linkre kattintva látogat meg, a felhasználói felület hamisíthat

Leírás: Az inkonzisztens felhasználói felülettel kapcsolatos problémát a jobb állapotkezeléssel javították.

CVE-2018-4134: a Tencent Xuanwu Lab (tencent.com) xisigr, Zhiyang Zeng (@Wester), a Tencent Security Platform Osztály

A Safari Bejelentkezés automatikus kitöltése

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy rosszindulatú webhely képes kifejezetten felhasználói beavatkozás nélkül kiszűrni az automatikusan kitöltött adatokat a Safari-ban.

Leírás: A Safari automatikus kitöltése nem igényel kifejezett felhasználói beavatkozást, mielőtt megtörtént. A kérdést az automatikus kitöltési heurisztika javításával oldottuk meg.

CVE-2018-4137

SafariViewController

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy rosszindulatú webhely látogatása a felhasználói felület hamisításához vezethet

Leírás: Az állapotkezelési problémát úgy oldottuk meg, hogy letiltottuk a szövegbevitelt, amíg a céloldal betöltődik.

CVE-2018-4149: Abhinash Jain (@abhinashjain)

Biztonság

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy rosszindulatú alkalmazás képes növelni a jogosultságokat

Leírás: A puffer túlcsordulására a javított méret-érvényesítéssel került sor.

CVE-2018-4144: Abraham Masri (@cheesecakeufo)

Tárolás

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy alkalmazás magasabb szintű jogosultságokat szerezhet

Leírás: A versenyfeltételre további érvényesítéssel került sor.

CVE-2018-4154: Samuel Groß (@ 5aelo)

Rendszerbeállítások

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: A konfigurációs profil hibásan maradhat érvényben az eltávolítás után

Leírás: Egy probléma létezett a CFP referenciákban. Ezt a kérdést a preferenciák javításának javításával oldottuk meg.

CVE-2018-4115: Johann Thalakada, Vladimir Zubkov és Matt Vlasach, Wandera

Telefonálás

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: A távoli támadó az eszköz váratlan újraindulását okozhatja

Leírás: A null-mutató-hamisítás problémája létezett a 0. osztályú SMS üzenetek kezelésekor. Ezt a problémát az üzenet javításának javításával oldottuk meg.

CVE-2018-4140: @mjonsson, Arjan van der Oest, a Voiceworks BV

Web App

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: A sütik váratlanul fennmaradhatnak a webalkalmazásban

Leírás: A cookie-k kezelésének kérdése a jobb állapotkezelés révén oldódott meg.

CVE-2018-4110: Ben Compton és Jason Colley, a Cerner Corporation

WebKit

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása önkényes kódfuttatáshoz vezethet

Leírás: A memória sérüléseivel kapcsolatos több problémát a jobb memóriakezeléssel kezelték.

CVE-2018-4101: Yuan Deng, a Pénzügyi Világév Biztonsági Lab laboratóriumából

CVE-2018-4114: az OSS-Fuzz megtalálja

CVE-2018-4118: Jun Kokatsu (@shhnjk)

CVE-2018-4119: egy névtelen kutató, aki a Trend Micro Zero Day Initiative programjában dolgozik

CVE-2018-4120: Hanming Zhang (@ 4shitak4), a Qihoo 360 Vulcan Team

CVE-2018-4121: Natalie Silvanovich, a Google Zero Project

CVE-2018-4122: A Trend Micro Zero Day kezdeményezésének WanderingGlitch

CVE-2018-4125: A Trend Micro Zero Day kezdeményezésének WanderingGlitch

CVE-2018-4127: egy névtelen kutató, aki a Trend Micro Zero Day Initiative programjában dolgozik

CVE-2018-4128: Zach Markley

CVE-2018-4129: a Baidu Security Lab likemengje, a Trend Micro Zero Day Initiative programjával együttműködve

CVE-2018-4130: Omair dolgozik a Trend Micro Zero Day Initiative programjával

CVE-2018-4161: A Trend Micro Zero Day kezdeményezésének WanderingGlitch

CVE-2018-4162: A Trend Micro Zero Day kezdeményezésének WanderingGlitch

CVE-2018-4163: A Trend Micro Zero Day kezdeményezésének WanderingGlitch

CVE-2018-4165: Hanming Zhang (@ 4shitak4), a Qihoo 360 Vulcan Team

WebKit

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Váratlan interakció az indexelő típusokkal, ASSERT hibát okozva

Leírás: tömbindexelési probléma létezett egy funkció kezelésében a javascript magban. Ezt a kérdést javított ellenőrzések révén oldották meg

CVE-2018-4113: az OSS-Fuzz megtalálja

WebKit

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: A rosszindulatúan kialakított webtartalom feldolgozása szolgáltatásmegtagadást eredményezhet

Leírás: A memória-megsérüléssel kapcsolatos problémát a jobb bemeneti validálás révén oldottuk meg

CVE-2018-4146: az OSS-Fuzz megtalálja

WebKit

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy rosszindulatú webhely kiszűrheti az adatok kereszt eredetét

Leírás: Kereszt eredetű probléma létezett a fetch API-val. Erre a javított bemeneti validálás révén került sor.

CVE-2018-4117: névtelen kutató, névtelen kutató

WindowServer

Elérhető: iPhone 5 és újabb, iPad Air és újabb, valamint a 6. generációs iPod touch számára

Hatás: Egy nem előnyben részesített alkalmazás akkor is képes naplózni más alkalmazásokba bevitt billentyűleütéseket, ha a biztonságos beviteli mód engedélyezve van.

Leírás: A kulcsállapotok szkennelésével a nem előnyben részesített alkalmazás naplózhatja más alkalmazásokba bevitt billentyűleütéseket akkor is, ha a biztonságos beviteli mód engedélyezve volt. Ezt a kérdést a jobb államigazgatás kezelte.

CVE-2018-4131: Andreas Hegenberg, a folivora.AI GmbH

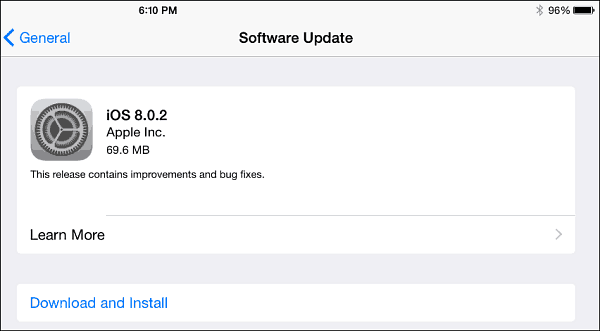

Forrás

Frissítse az új verziót? Ma este magával ragadtam a merülést, és több eszközt frissítettem. Eddig jó. Az iPad Pro-m meglehetősen gyorsan beindult rajta, körülbelül 10 perc alatt elkészült, de az iPhone 6-os készülékeim már kissé megmutatják korát. A 2015-ös iPhone körülbelül 20 percet vett igénybe, és volt néhány újraindítás, valamint néhány kezdeti szépség, ami nem sokkal később megállt. Azt mondta, egy ilyen nagy frissítésnél azzal kockáztattam, hogy nem készítek biztonsági másolatot. Azt javaslom, hogy készítsen biztonsági másolatot, mielőtt azonnal frissítené.

Egy új iPad Pro-t használok A10x Fusion processzorral, így az ilyen frissítések semmi esetre sem szükségesek rajta. Tudassa velünk, hogyan működik az Ön számára, különösen a régebbi iPadeken és iPhone készülékeken.

Szólj hozzá