Fiókja biztonságos védelme a szociális műszaki hackektől

Védje a számlákat a szociális mérnököktől

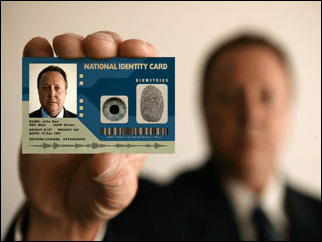

A szociális mérnök bárki lehet, aki nyerheteszközökhöz vagy hálózathoz való hozzáférés azáltal, hogy becsapja az embereket a sérülések elkövetéséhez szükséges információk megadására. A szociális mérnök megszerezheti az alkalmazottak bizalmát, hogy meggyőzze őket a felhasználónév és jelszó megadásáról, vagy alkalmazottként jelentkezhet egy létesítménybe való belépés megkísérlésekor. Ezért fontos, hogy a vállalatok tájékoztassák a felhasználókat a biztonsági politikákról, például arról, hogy soha ne adják ki a jelszavadat, még akkor sem, ha hívást kapnak az informatikai osztálytól.

Mi lenne a felhasználó kényelmével otthonában? Sajnos egy olyan országban élek, amelynek világszerte hírneve van a csalásokról. A legfontosabb az úgynevezett Lottery Scam. Sok idős áldozat az Egyesült Államokbanbecsapódtak a gondolkodásba, hogy megnyerték a lottót; azon információk apró részei alapján, amelyek a csalók rendelkezésére állhatnak; akár telefonkönyvben, akár kukába hagyva otthonán kívül vagy akár online is. Hasonlóan a nigériai csalásokhoz, sok évvel ezelőtt a rossz fiúk is ellophatnak pénzt anélkül, hogy még az áldozataikkal is találkoznának.

A csalók hírhedtek, hogy véletlenszerűen keresnek felnevek az interneten; ügynököként történő pózolás, amely tájékoztatja a nyertest. A hívás általában arra kéri a nyerteset, hogy küldjön egy bizonyos összeget Jamaicának, olyan pénzátutalási szolgáltatással, mint a Western Union; annak érdekében, hogy összegyűjtsék nyereményeiket. A csaló nem fog kinézni vagy azonosítani tipikus bűnözőként. Általában jól beszélt, fiatal hölgyeket használnak, akik szerenádba juttatják az áldozatot, hogy feladja pénzét.

Az online elkötelezettségünk nagy része itt zajlikközösségi hálózatok, amelyek közül a legnépszerűbb a Facebook. Manapság a Facebook csak egy a sok elérhető lehetőség közül, amelyeket a szociális mérnök felhasználhat az Ön személyazonosságának másolására. Az Instagram, a WhatsApp és más szolgáltatások mind felhasználhatók eszközként a barátok és a névjegyek hálózatának beszivárogására. Nyílt számlák, képekkel tele rólad és családodról a tökéletes eszköz egy olyan profil létrehozásához, amely ugyanolyan meggyőző, mint a valódi te. A szociális mérnök a legfrissebb tengerparti kirándulása során kapcsolatba léphet egy barátjával, és tökéletes történetet alkalmazhat arról, hogy a szigeten ragadt-e, mert elvesztette hitelkártyáját, és nem volt készpénz a hazatéréshez.

Mit tehetsz annak megakadályozása érdekében, hogy a szociális műszaki áldozatá váljon?

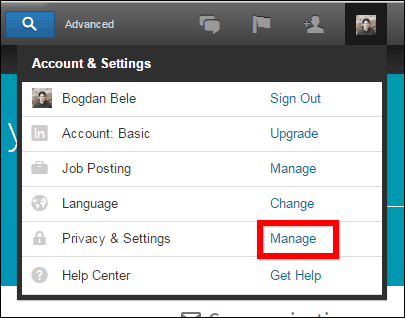

Bármely közösségi média-fiók, ahol megosztasza személyes információkat, például a családi fényképeket, a nyaralás kirándulásokat magántulajdonba kell állítani; tegye elérhetővé csak azok számára, akiket ismersz és ellenőrizhetsz. Megvitattuk a Facebook-fiók lezárásának néhány módszerét, természetesen a legjobb megoldás az, ha törli a fiókját, vagy soha nem hoz létre egyet. Ez azonban sok ember számára nem reális.

Mielőtt feltöltene egy fényképet a közösségi médiába, olvassa el a létrehozott EXIF-fájlban található információk eltávolításáról szóló cikket.

- A személyes adatok eltávolítása a fotókról a Windows rendszerben

Attól függően, hogy hol van a kockázat, itt van néhány intézkedés, amellyel megvédheti magát a szociális tervektől.

Soha ne adjon ki jelszót - még a családtagok és a munkatársak sem.

Mindig kérje az azonosítást - Ha valaki e-mailt küld, értesíti Önthogy éppen megnyerte a Powerball-ot, használja a józan észét Vásárolt lottójegyet, vagy vett részt sorsoláson? A közelmúltban e-maileket kaptam az Apple-től az egyik alternatív fiókomhoz; ha értesült a számlámról, veszélybe került és a probléma megoldásához be kell írniuk őket. Az üzenet olyan valóságosnak tűnik; Ön szerint ez valójában az Apple-től származik, egy egyszerű pillantás az e-mail cím domainjére, és azon gondolkoztam, mikor kezdte az Apple a Hotmail-t használni hivatalos címként.

Korlátozza a váratlan látogatók hozzáférését. Ha egy idegen meglátogatja otthonát vagy munkahelyét,korlátozhatja a belépést csak a kapuhoz, a verandához, a tornácra vagy a nyitott társalgóhoz. Korlátozza a megadott információ mennyiségét, és továbbra is ellenőrizheti a találkozást. Kérjen információt, például azonosítást; Ön is átveheti az információkat, majd felhívhatja az általuk képviselt céget, hogy további információkat szerezzen a látogatás egyéniségéről vagy céljáról.

Minden látogató kíséretében. Ha egy idegen meglátogatja otthonát vagy irodáját, korlátozza a barangolásuk szabadságát.

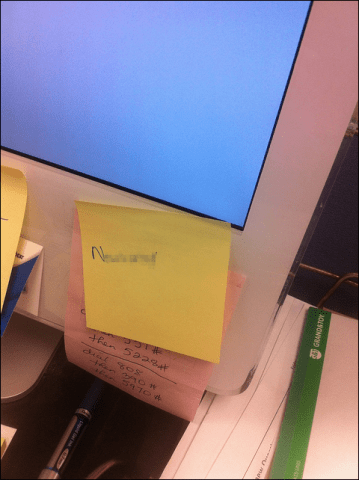

Ha irodai környezetben vagy akár aotthon, kerülje el a gyakori hibákat, amelyek megkönnyíthetik valaki behatolását a fiókjába. Ne írjon jelszót egy jegyzetre, ne ragassza rá a monitorra vagy a billentyűzet alá. Tudom, hogy nehéz megjegyezni egy jó jelszót, de az érzékeny adatok elvesztése vagy a fiókjának veszélyeztetése komoly veszteséget jelent.

Adatok védelme

A szociális mérnök célja a betakarításértékes adatok. Erős jelszó használata megakadályozhatja az adatokhoz való jogosulatlan hozzáférést. Itt található néhány tipp a megfelelő jelszavas házirendek végrehajtásához:

Használjon kétfaktoros hitelesítést. Ez különösen hasznos a mai világbanutazás és kommunikáció. A kéttényezős hitelesítés több akadályt hoz létre az illetéktelen hozzáféréshez. Például, ha szokatlan helyről jelentkezik be e-mail fiókjába, az e-mail szolgáltatás a földrajzi helyet használhatja a helyalapú GPS koordináták meghatározására. Az e-mail szolgáltatás további ellenőrzési pontot kérhet, például négyjegyű PIN-kódot; elküldte a mobiltelefonjára. Nézze meg a kéttényezős hitelesítés használatának átfogó útmutatóját.

- Győződjön meg arról, hogy jelszava egy adott idő elteltével lejár.

- Hozzon létre egy biztonságos jelszót, amely betűk, számok és szimbólumok keverékét tartalmazza.

- A zárolási szabályok korlátozzák a sikertelen kísérletek számát.

Soha ne hagyja nyitva a számítógépet az irodában. Lehet, hogy más felhasználók is hozzáférhetnek ehhez. Gyors sztrájk a Windows + L parancs zárolhatja a számítógép képernyőjét, amíg vissza nem tér.

Adat titkosítás. Korábban megvizsgáltuk a telepítést ésa titkosítás konfigurálása a Windows 10 rendszerben mind a helyi meghajtón, mind a hordozható tárolóeszközökön. A titkosítás segíti az adatok biztonságát, és a felhasználók számára olvashatatlanná teszi; akiknek nincs megfelelő kódjuk a hozzáféréshez. Ez különösen akkor hasznos, ha a szociális mérnök sikeres; ellopja a számítógépet vagy a hüvelykujj-meghajtót.

Használjon VPN-t. A virtuális magánhálózat egy másik technológia, amelyet egy közelmúltbeli cikkben tárgyaltunk. A VPN-kapcsolat lehetővé teszi a felhasználó számára, hogy távolról biztonságosan hozzáférjen egy másik számítógép erőforrásaihoz.

Mindig biztonsági másolatot készít. A rendszeres biztonsági mentések fenntartása hasznos gyakorlataz adatvesztés ellen. A felhasználóknak gondoskodniuk kell a biztonsági mentések gyakori végrehajtásáról. A biztonsági mentések biztonsága szintén fontos; ezt megteheti ugyanazokkal a titkosítási eszközökkel, amelyek a Windows 10-be vannak beépítve.

Az érzékeny adatok ártalmatlanítása

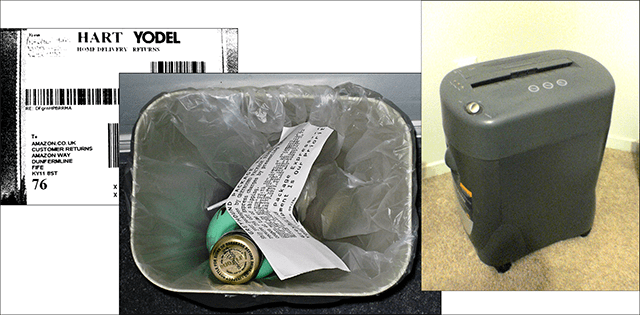

Ártalmatlanítsa az esetleges érzékeny információkatamelyet a szociális mérnökök használnak személyes adatok gyűjtésére rólad. Valami olyan egyszerű, mint a címét tartalmazó címke egy házon kívüli szemetesbe helyezett termékdobozon.

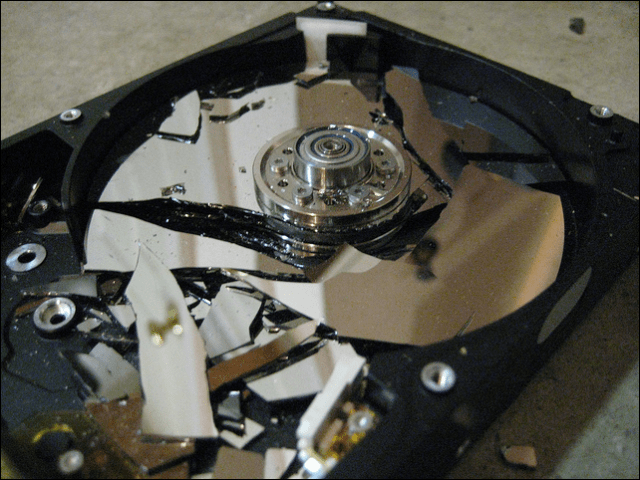

A régi számítógépes eszközök ártalmatlanítása szintén azfontos. A régi merevlemezt vagy a hüvelykujj-meghajtót megfelelően meg kell semmisíteni. Ennek egyik módja egy kalapács használata a lemez vagy a hüvelykujj meghajtóinak összetörésére. Tudom, hogy kissé primitív, de ez a következő legjobb dolog, amit megtehetsz. A régi hitelkártyák egy másik vektor, amely felhasználható az önre vonatkozó információk gyűjtésére. A keresztirányú aprítóba történő befektetés elősegítheti a hitelkártyák, az optikai lemezek és az érzékeny dokumentumok megsemmisítését.

Online személyazonosságok

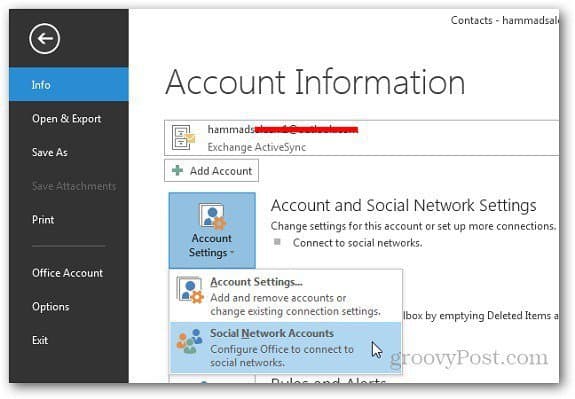

Alternatív online identitás létrehozása lehetfontos kulcsa a személyes adatainak és az adatvédelemnek. Több e-mail fiókkal és álnevekkel is rendelkezhet; amelyeket különféle célokra használnak. Például rendelkezhet eldobható e-maillel csak hírlevelekhez és webhelyekhez, amelyekbe bejelentkezett; személyes információ nyilvánosságra hozatalának szükségessége nélkül.

Népszerű webmail szolgáltatások, például az Outlook.com, a Google Gmail és az Apple iCloud támogatják az álnév-fiókok létrehozását. Egy új biztonsági réteg, amelyet az új fiók létrehozásakor integrálhat, hamis választ ad a biztonsági kérdésekre, például mi a kedvenc sportcsapatod vagy az első barátnőd?. Ez minden bizonnyal minimalizálja annak a esélyét, hogy a fiók veszélybe kerüljön, ha egy szociális mérnök kicsit tud rólad.

Frissítse az operációs rendszert és az alkalmazásokat

A rendszeres biztonsági frissítések kritikus részét képezikadatainak védelme; a támadóktól, akik új módszereket keresnek annak megsértésére. Az Internet megváltoztatta a játék megközelítésének módját. Nemrég tárgyaltuk a Windows 10 karbantartási tapasztalatainak néhány változását. Olyan eszközök használatakor, mint például táblagépek, okostelefonok vagy asztali számítógépek; A legfrissebb frissítések telepítése fontos része az előrelépésnek. Fejlessze ki az új frissítések és javítások felismerésének szokását, majd azonnal telepítse őket, amikor kiadják.

Mobil eszközök

A legérzékenyebb információinkat tároljukmobil eszközökön; például okostelefonok és táblagépek. Ezen eszközök biztonságának megőrzése a mobil operációs rendszerek fejlesztőinek és a hardvergyártóknak kiemelt prioritássá vált. Az Apple három évvel ezelőtt bemutatta a Touch ID-t az iPhone 5s-en; míg a Samsung és sok más márka bemutatta biometrikus technológiáikat. Ügyeljen arra, hogy kihasználja ezeket a beépített biztonsági mechanizmusokat. Bárki, aki hozzáfér a telefonhoz, gyorsan megnézheti e-mailjeit, névjegyeit és minden egyéb érzékeny információját, amelyet esetleg tárolhat a telefonján.

Online viselkedés és tevékenység

Az online tevékenységeidnek jelentős hatása vanaz ön biztonsága érdekében. Az egyes webhelyek tartalmának letöltése vagy akár a torrent ügyfelek használata megnyithatja számítógépét a rosszindulatú kódok ellen. Egyes torrent szoftverek megkönnyítik a szélhámos szoftverek visszahúzását a készüléken. Az olyan törvényes szoftverek, mint a JAVA vagy a WinZip, nehezen eltávolítható kiegészítőket telepítenek. Az alkalmazások telepítésekor figyelmesen olvassa el a képernyőn megjelenő utasításokat.

Rendszeresen nyomon kövesse bankszámlakivonatait, és keressen minden szokásos tevékenység jeleit, például olyan költségeket, amelyekre Ön még nem tudott. Ilyen események esetén azonnal lépjen kapcsolatba bankjával.

A szkepticizmus és a létezés viselkedésének ápolásakörültekintően azzal, amit megoszt, és egyes stratégiák alkalmazása kevesebbé teszi a társadalmi mérnökök számára kitűzött célokat. Az adatvédelem számítástechnikai tevékenységeink kritikus része, amelyet önkéntes nyilvánosságra hozatala révén elveszíthetünk. Ez sok információ, amelyet be kell szerezni, tehát itt van egy összefoglaló arról, amit megvitattunk.

- A biztonsági fenyegetések a szervezet belsejéből vagy kívülről származhatnak.

- Fontos egy biztonsági terv kidolgozása és fenntartása az adatok és a berendezések elvesztés elleni védelme érdekében.

- Az operációs rendszer és az alkalmazások frissítése folyamatosan előzheti meg a játékot. A szociális mérnökök és a hackerek folyamatosan ellenőrzik a repedéseket, ezt mindig tartsák szem előtt.

Van más javaslata? Hagy egy megjegyzést az alábbi szakaszban, és ossza meg velünk.

Szólj hozzá