Timthumb reprezintă vulnerabilitatea Multe site-uri WordPress blocate de Google

Cum să verificați dacă aveți o problemă

În afară de a vedea un avertisment în Chrome similar cu cel de mai sus în timpul vizitei site-ului dvs., există două modalități ușoare de a vedea dacă instalația dvs. WordPress a fost infectată.

Primul este un scaner extern de wordpress conceput de Sucuri: http://sitecheck.sucuri.net/scanner/

Al doilea este un script pe partea de server pe care tuîncărcați pe site-ul dvs. și apoi încărcați-l dintr-un browser web. Aceasta este disponibilă la http://sucuri.net/tools/sucuri_wp_check.txt și va trebui redenumită după descărcare, conform instrucțiunilor de la Sucuri de mai jos:

- Salvați scriptul pe mașina dvs. locală făcând clic dreapta pe linkul de mai sus și salvați linkul ca

- Autentificați-vă pe site-ul dvs. prin sFTP sau FTP (vă recomandăm sFTP / SSH)

- Încărcați scriptul în directorul dvs. rădăcină WordPress

- Redenumiți sucuri_wp_check.txt în sucuri_wp_check.php

- Rulați scriptul prin browserul ales - yourdomain.com/sucuri_wp_check.php - Asigurați-vă că schimbați calea URL către domeniul dvs. și oriunde ați încărcat fișierul

- Verificați rezultatele

Dacă scanerele atrag ceva infectat, veți fidoriți să eliminați imediat fișierele infectate imediat. Dar, chiar dacă scanerele arată „toate clare”, probabil că mai aveți o problemă cu instalarea dvs. de timp.

Cum o pot repara?

În primul rând, dacă nu ați făcut-o deja - faceți backup și descărcați o copie a directorului dvs. WordPress și a bazei de date MySQL. Pentru instrucțiuni despre backupul bazei de date MySQL, consultați WordPress Codex. Copia dvs. de rezervă poate conține gunoi, dar este mai bine decât să pornești de la nimic.

În continuare, apucați cea mai recentă versiune de timthumb la http://timthumb.googlecode.com/svn/trunk/timthumb.php

Acum trebuie să securizăm noul timbthumb .php și să facem astfel încât site-urile externe să nu poată activa scripturile de rulare. Pentru aceasta, urmați acești pași:

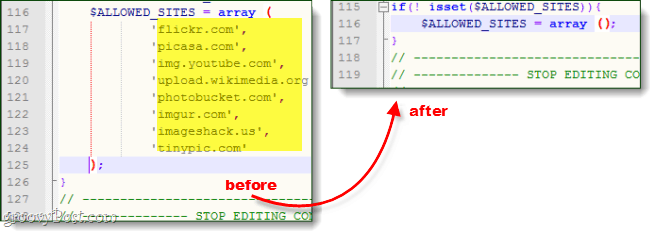

- Utilizați un editor de text ca Notepad ++ și mergeți la linia 27 din timbthumb.php - Ar trebui să citească $ permisSites = tablou (

- Ștergeți toate site-urile enumerate, cum ar fi „imgur.com” și „tinypic.com”

- După ce eliminați totul, paranteza ar trebui să fie acum goală și închisă astfel: $ permisSites = tablou();

- Salvează modificările.

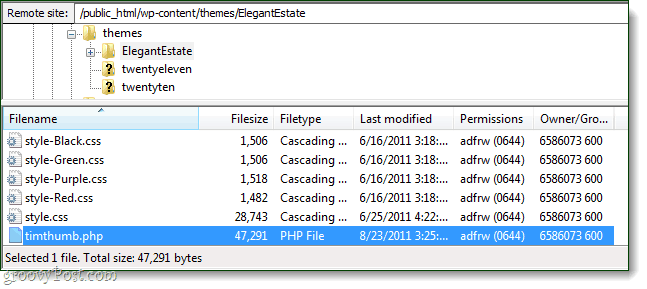

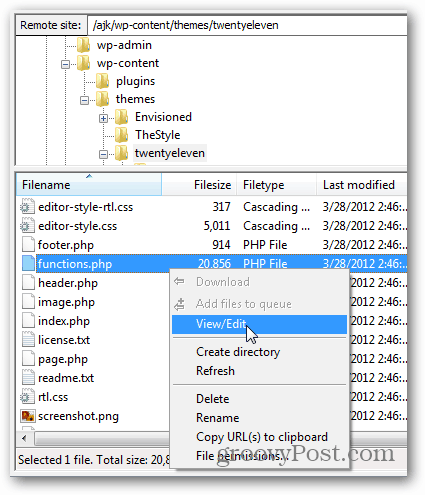

Bine, acum când noul tău script de secvență este sigur, va trebui să te conectezi la serverul site-ului tău prin FTP sau SSH. În majoritatea temelor personalizate WordPress care utilizează marcaj de timp, acesta se află în wp-contentthemes [THEMENAME] pliant. Ștergeți timbhumb-ul vechi.php și înlocuiți-l cu unul nou. Dacă aveți mai mult de o copie de marcă de timp pe serverul dvs., va trebui să vă asigurați că înlocuiți-le pe toate - notează că, uneori, acestea vor fi doar apelate thumb.php.

După ce ați actualizat timbthumb pe webserverul și a șters orice fișier detectat de scanerele de mai sus, ești mai mult sau mai puțin bine să mergi. Dacă credeți că puteți actualiza un pic până târziu și s-ar putea să fiți deja infectat, trebuie să contactați imediat gazda web și să le rugați să facă o scanare AV completă a serverului dvs. web. Sperăm ca atunci să vă ajute să vă remediați altfel ar putea fi nevoie să reveniți la o copie de rezervă.

![Personalizați pagina de autentificare WordPress [Sfat rapid]](/images/geek-stuff/customize-wordpress-login-page-quick-tip.png)

Lasa un comentariu