NotPetya: Hva du trenger å vite om det siste Ransomware-angrepet

Denne skadelige programvaren er enda mer ondsinnet enn WannaCrypt. Finn ut om du er sårbar og hva du bør gjøre.

I mai 2017 fikk verden en vekker fradet utbredte ransomware-angrepet WannaCry eller WannaCrypt som smittet datamaskiner og nettverk i institusjoner, bedrifter og hjem over hele kloden. Heldigvis ble den voldsomme skaden av WannaCrypt skadelig programvare avkortet av den amatørmessige utviklingen, ettersom den ble semi-utilsiktet redusert av en innebygd kill switch oppdaget av MalwareTech.

Ekspertrådet den gangen var tydelig:

- Lapp systemene dine med MS17-010 (og oppdater for Pete's skyld utover Windows XP)

- Bruk antivirusprogramvaren og hold virusdefinisjonene oppdaterte

- Vær på vakt mot mistenkelige e-postvedlegg

- Se opp - de kommer tilbake

Den siste rådene gikk i oppfyllelse i dag. Tidlig tirsdag morgen begynte meldinger om ransomware-angrep i Ukraina å sive inn. Da spredte det seg til resten av Europa og Russland. Den tok seg til og med til et sykehus i Pittsburgh, PA i USA.

Vi lærer fortsatt om denne nye ransomwareangripe. Samfunnet har faktisk ikke en gang slått seg til ro med et navn for det. Folk har gjenkjent ett aspekt av det som et kjent løseprodukt kalt Petya. Men denne skadelige programvaren ser ut til å pakke en halv to punkter, om ikke mer. Så noen kaller det NotPetya. Foreløpig er det det jeg også vil kalle det.

Alt der til side, her er høydepunktene av det som er kjent (Excerpted from Forbes and MalwareTech):

- NotPetya bruker en lignende utnyttelse som WannaCrypt: sårbarheten EternalBlue som infiserer datamaskiner via SMBv1. Men det kan også infisere datamaskiner gjennom WMIC og PSExec. Så hvis du lappet under WannaCrypt-angrepet, er du bare halvbeskyttet akkurat nå.

- NotPetya vil først prøve å kryptere MFT-enpå harddisken din. Dette vil forhindre at datamaskinen starter helt opp. Hvis det mislykkes i det, vil det bare gå foran og starte opp og deretter kryptere alle filene dine, og kreve betaling i BitCoin for å låse dem opp. (Krypteringen før oppstart er Petya, og den ene etter oppstart er Misha.)

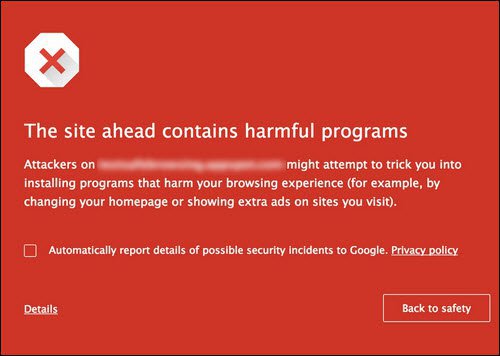

- Meldingen du ser er denne: “Hvis du ser denne teksten, er ikke filene dine lenger tilgjengelige fordi de er kryptert. Kanskje er du opptatt med å lete etter en måte å gjenopprette filene dine på, men ikke kaste bort tiden din. Ingen kan gjenopprette filene dine uten vår dekrypteringstjeneste. "

- NotPetya vil også skann datamaskinen din for legitimasjon - brukernavn og passord - og send dem til hackerserveren.

- Viktig. Posteo, e-postleverandøren for e-postadressen du skal kontakte for å få dekrypteringsnøkkelen, har allerede deaktivert kontoen. Dette betyr at det ikke er noen måte å få tilbake dataene dine ved å betale løsepenger. Ikke betal det.

Fra utseendet til det er NotPetya en mer profesjonell versjon av WannaCrypt, uten bryter og avbryter. Sikkerhetseksperter etterforsker og reagerer fortsatt på angrep.

Handling du bør ta nå

Ransomware er farlig fordi det krypterer allefilene på harddisken og kartlagte stasjoner. Vil du ha dataene tilbake? Betal løsepenger til hackeren. En bedre strategi enn håp og vent er sikkerhetskopien i dag. Her på groovyPost, foreslår vi et sett det og glemmer sky backup. Vår favorittjeneste er Crashplan, men Backblaze er også OK. Du forstår, Crashplan beskytter deg mot Ransomware fordi det tar sikkerhetskopi av alle filene dine hver gang de endrer seg. Så hvis du blir smittet og alle filene dine er detkryptert, ingen bekymringer, ganske. Du må tørke av harddisken, installere operativsystemet ditt på nytt, installere Crashplan på nytt og deretter gjenopprette filene dine fra forrige dag / uke osv. ... før filene blir infisert.

Jeg vet, ikke ideelt, men bedre enn å miste alle filene dine.

I løpet av de kommende dagene vil NotPetya-historien neitvil fortsette å utvikle seg. Det beste rådet på dette tidspunktet er å sikre at du har en solid sikkerhetskopi av alle filene dine, og alltid praktisere sikker online databehandling.

Har du informasjon om NotPetya, WannaCry v2, eller hva de kaller det? Fortell oss om det i kommentarene.

Legg igjen en kommentar