Microsoft brengt noodbeveiligingsupdate voor Wanacrypt Ransomware uit

Gisteren draaiden computers over de hele wereldeerdere versies van Windows zoals Windows XP (vanaf 2001 ...) en Windows Server 2003 werden getroffen door een kwaadaardige kwetsbaarheid genaamd ‘Wanacrypt’. Experts hebben vastgesteld dat de kwaadaardige code de controle over de computer overneemt en alle gegevens op de harde schijf versleutelt. Het vereist dan betaling met Bitcoin om weer toegang te krijgen tot de computer. Het is oorspronkelijk ontwikkeld door de NSA en gebruikt als achterdeur naar systemen.

Helaas was de code gelekt en kwam hij terechtin verkeerde handen, wat resulteert in de huidige situatie. Kritieke nooddiensten zoals ziekenhuizen en wetshandhavers in het VK zijn in grote mate getroffen door ‘Wanacrypt’. Het eindresultaat is dat als je geen back-up van je systeem hebt met een app zoals Crashplan die alle versies van al je bestanden bewaart, je pech hebt. Tenzij u een modern besturingssysteem zoals Windows 10 gebruikt.

Windows XP, Windows Server 2003 en Windows 8 Get Security Fix for ‘Wanacrypt’ Attack

De ernst van Wanacrypt is zo verwoestenddat Microsoft een oplossing heeft ontwikkeld voor verouderde versies van zijn Windows-besturingssystemen. Hoewel de oplossing de effecten van een geïnfecteerd systeem niet kan omkeren, voorkomt het wel dat kwetsbare versies van Windows geïnfecteerd raken, althans door deze specifieke malware.

Het softwarebedrijf dat in een blogpost wordt beschreven welke maatregelen klanten kunnen nemen om de schadelijke software van hun systemen te beschermen en te verwijderen.

Tegenwoordig zijn veel van onze klanten over de hele wereld ende kritieke systemen waarvan ze afhankelijk zijn, waren het slachtoffer van kwaadaardige "WannaCrypt" -software. Het was pijnlijk om bedrijven en individuen te zien die werden getroffen door cyberaanvallen, zoals de bedrijven die vandaag zijn gemeld. Microsoft heeft de hele dag door gewerkt om ervoor te zorgen dat we de aanval begrepen en alle mogelijke maatregelen namen om onze klanten te beschermen. Deze blog beschrijft de stappen die elk individu en bedrijf moet nemen om beschermd te blijven. Bovendien nemen we de hoogst ongebruikelijke stap om alle klanten een beveiligingsupdate te bieden om Windows-platforms te beschermen die alleen in aangepaste ondersteuning zijn, inclusief Windows XP, Windows 8 en Windows Server 2003. Klanten met Windows 10 waren niet het doelwit van de aanval vandaag.

Details zijn hieronder.

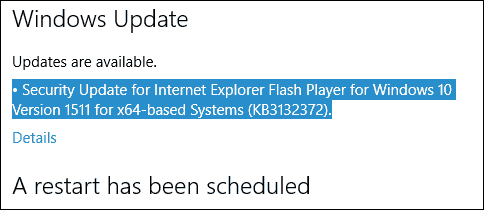

- In maart hebben we een beveiligingsupdate uitgebracht dielost de kwetsbaarheid op die door deze aanvallen wordt misbruikt. Degenen die Windows Update hebben ingeschakeld, zijn beschermd tegen aanvallen op dit beveiligingslek. Voor organisaties die de beveiligingsupdate nog niet hebben toegepast, raden we u aan onmiddellijk Microsoft Security Bulletin MS17-010 te implementeren.

- Voor klanten die Windows Defender gebruiken, hebben we vrijgegeveneen update eerder op de dag die deze bedreiging detecteert als Ransom: Win32 / WannaCrypt. Als extra 'diepgaande' maatregel houdt u up-to-date antimalwaresoftware op uw machines geïnstalleerd. Klanten die anti-malware-software gebruiken van een willekeurig aantal beveiligingsbedrijven, kunnen bij hun provider bevestigen dat ze beschermd zijn.

- Dit aanvalstype kan in de loop van de tijd evolueren, dus elkaanvullende diepgaande strategieën zullen extra bescherming bieden. (Om bijvoorbeeld beter te beschermen tegen SMBv1-aanvallen, zouden klanten moeten overwegen om verouderde protocollen op hun netwerken te blokkeren).

Er werd geen melding gemaakt van Windows 7, Windows Server2007 of Windows 10 zijn vatbaar voor de Wanacrypt-ransomware. Dit is natuurlijk nog een extra reden om uw computer op het nieuwste besturingssysteem te houden. Ja, ik weet het, het is niet altijd om te blijven updaten, maar om de slechteriken voor te blijven, besteedt Microsoft miljard. Met dit in gedachten, als u nog steeds een oudere versie van Windows gebruikt, overweeg dan om vandaag nog te upgraden naar Windows 10.

Gebruikers van oudere releases die nog steeds door Microsoft worden ondersteund, kunnen hun steentje bijdragen om ervoor te zorgen dat dergelijke aanvallen minimaal zijn.

- Pas de patches voor uw systemen toe wanneer zebeschikbaar worden. Ik haat het om het te zeggen, maar Microsoft heeft hiervoor een oplossing vrijgegeven, van wie de meesten werden aangevallen, installeerde eenvoudigweg de Microsoft Security Bulletin MS17-010-patch niet.

- Back-up, we praten er de hele tijd over bij Groovypost, als je het niet doet, is dit een goed moment om te beginnen.

- Wees je bewust van je e-mailberichten en waar ze vandaan komen. Wanacrypt kon systemen infiltreren via e-mailbijlagen die sommige gebruikers nietsvermoedend openden.

Gebruikers kunnen patches voor hun respectievelijke versies van Windows downloaden via de volgende links: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

laat een reactie achter