Timthumb Vulnerability geeft veel WordPress-sites geblokkeerd door Google

Hoe te controleren of u een probleem hebt

Naast het zien van een waarschuwing in Chrome die lijkt op die hierboven tijdens uw bezoek aan uw site, zijn er twee eenvoudige manieren om te zien of uw WordPress-installatie is geïnfecteerd.

De eerste is een externe wordpress-scanner ontworpen door Sucuri: http://sitecheck.sucuri.net/scanner/

De tweede is een server-side script dat uuploaden naar uw site en vervolgens laden vanuit een webbrowser. Dit is beschikbaar op http://sucuri.net/tools/sucuri_wp_check.txt en moet na het downloaden worden hernoemd volgens de onderstaande instructies van Sucuri:

- Sla het script op uw lokale computer op door met de rechtermuisknop op de bovenstaande link te klikken en de link op te slaan als

- Log in op uw site via sFTP of FTP (we raden sFTP / SSH aan)

- Upload het script naar je root-WordPress-directory

- Hernoem sucuri_wp_check.txt naar sucuri_wp_check.php

- Voer het script uit via de browser van uw keuze - yourdomain.com/sucuri_wp_check.php - Zorg ervoor dat u het URL-pad naar uw domein wijzigt en waar u het bestand ook heeft geüpload

- Bekijk de resultaten

Als de scanners iets besmet vinden, doe je datwilt de geïnfecteerde bestanden direct verwijderen. Maar zelfs als de scanners "alles duidelijk" tonen, hebt u waarschijnlijk nog steeds een probleem met uw daadwerkelijke timthumb-installatie.

Hoe kan ik dit oplossen?

Ten eerste, als u dat nog niet hebt gedaan, maak een back-up en download een kopie van uw WordPress-directory en uw MySQL-database. Zie de voor instructies voor het maken van een back-up van de MySQL-database WordPress Codex. Je back-up kan junk bevatten, maar het is beter dan helemaal opnieuw beginnen.

Pak vervolgens de nieuwste versie van timthumb op http://timthumb.googlecode.com/svn/trunk/timthumb.php

Nu moeten we de nieuwe timbthumb .php beveiligen en ervoor zorgen dat externe sites geen run-scripts kunnen activeren. Ga hiervoor als volgt te werk:

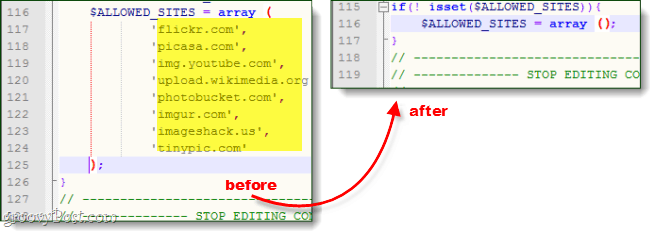

- Gebruik een teksteditor zoals Notepad ++ en ga naar regel 27 in timbthumb.php - Het zou moeten lezen $ allowedSites = array (

- Verwijder alle vermelde sites zoals "imgur.com" en "tinypic.com"

- Na het verwijderen van alles zou de haakjes nu als volgt leeg en gesloten moeten zijn: $ allowSites = array();

- Wijzigingen opslaan.

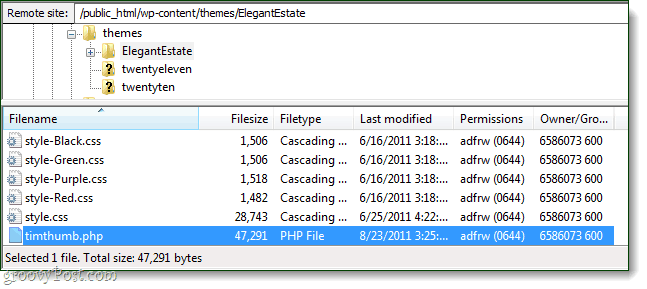

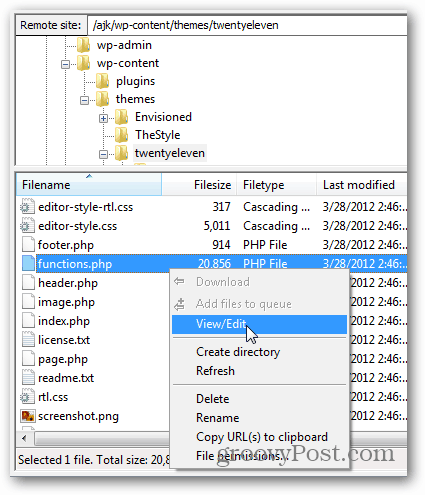

Oké, nu je nieuwe timbthumb-script veilig is, moet je via FTP of SSH verbinding maken met de server van je website. In de meeste aangepaste WordPress-thema's die timbthumb gebruiken, bevindt deze zich in de wp-contentthemes [themename] map. Verwijder de oude timbhumb.php en vervang het door de nieuwe. Als u meer dan één exemplaar van timbthumb op uw server hebt, moet u ervoor zorgen dat u ALLE exemplaren vervangt - merk op dat ze soms gewoon worden genoemd thumb.php.

Nadat u timbthumb op uw web heeft bijgewerktserver en alle bestanden verwijderd die door de bovenstaande scanners zijn gedetecteerd, bent u min of meer goed om te gaan. Als u denkt dat u een beetje te laat aan het upgraden bent en mogelijk al geïnfecteerd bent, moet u onmiddellijk contact opnemen met uw webhost en hen vragen om een volledige AV-scan van uw webserver uit te voeren. Hopelijk kan dit je dan helpen oplossen, anders moet je misschien teruggaan naar een back-up.

![Aanpassen WordPress-inlogpagina [Quick-Tip]](/images/geek-stuff/customize-wordpress-login-page-quick-tip.png)

laat een reactie achter