Hoe u kunt zien of u deel uitmaakt van een botnet

Toen DynDNS ten onder ging en het internet verbrak, was hetwas omdat duizenden geïnfecteerde computers in huizen zoals die van u waren gekaapt en werden gebruikt om een massale denial of service-aanval uit te voeren. Hier is een korte handleiding om uzelf te beschermen tegen een onwillige deelnemer aan de volgende apocalyps voor een zombiecomputer.

Eerder dit jaar was Dyn een van de grootste DNSproviders werden aangevallen door een enorm botnet. Als je je herinnert dat enorme delen van het internet een deel van de dag naar beneden gingen, daar ging het om. Dit was een Gedistribueerde Denial of Service (DDoS) -aanval, wat in feite betekent dat een aantal computers aanvragen naar de servers van Dyn zijn gaan verzenden totdat deze overbelast en kapot gingen.

Mijn computer overnemen? Maar wie zou zoiets doen?

In zekere zin waren het mensen zoals jij en ik. Maar niet vrijwillig natuurlijk. Integendeel, sommige hackers hadden malware geïnstalleerd op een aantal computers en consumenten die hun Internet of Things (IoT) -apparaten zoals webcamera's, DVR's en thermostaten niet hebben beveiligd en deze gebruikt om de DDoS-aanval tegen een doelwit naar keuze uit te voeren.

Opmerking van de uitgever: Onduidelijk wat al die buzz over het internet vanDingen is? Lees onze inleiding tot IoT. Het artikel bespreekt de basisprincipes van IoT en waarom het belangrijk is dat u ze begrijpt voordat u uw huis vult met slimme apparaten.

Dit noemen ze een botnet. Een botWhoed??

Een botnet is een onderdeel van een Command and Control(CnC) aanval. Dit is hoe het werkt. Kwaadaardige groepen verspreiden kwaadaardige software (ook bekend als malware) naar zoveel mogelijk computers op internet - ik heb het over miljoenen apparaten. Vervolgens verkopen ze de mogelijkheid om al die apparaten te bedienen aan iemand die nog schadelijker is. Deze mensen gebruiken vervolgens het botnet om een gecoördineerde aanval op internet uit te voeren. Normaal gesproken neemt dit de vorm aan van een DDoS-aanval, e-mail SPAM storm. Het kan echter ook worden gebruikt om het botnet te vergroten door meer apparaten aan te vallen of misschien stilletjes achterover te leunen en gewoon gegevens te verzamelen van miljoenen geïnfecteerde apparaten.

De grote aanval op DynDNS was een soort testrennen. Dit was om de kracht van een botnet te demonstreren. De schade was wijdverbreid en de chaos was hoogtij, waardoor enorme diensten werden uitgeschakeld die je waarschijnlijk elke dag gebruikt. Met andere woorden, een krachtige marketingtool voor verkopers van virussen en malware. Verwacht niet dat dit de laatste is die u over botnetaanvallen hebt gehoord.

Dus de vraag die u waarschijnlijk stelt (of zou moeten stellen ...) is deze:

- Hoe bescherm ik mezelf om onderdeel te worden van een botnet?

- En hoe weet ik of ik er al deel van uitmaak?

Afbeelding tegoed: CC BY-SA 3.0, Zombie Process

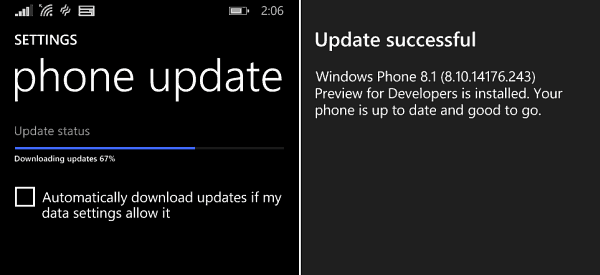

Botnet-malware-infecties detecteren en voorkomen

Daar zit goed en slecht nieuws in. Het slechte nieuws is dat botnet-malware onopgemerkt moet blijven. Als slaper-agent houdt het een laag profiel op uw systeem zodra het is geïnstalleerd. In theorie zou uw antivirus- en beveiligingssoftware deze moeten detecteren en verwijderen. Dat is zolang de antivirusbedrijven ervan weten.

Het goede nieuws is dat er enkele eenvoudige en gratis manieren zijn om de schade te beperken die u kunt aanrichten als uw computer onderdeel wordt van een zombie-botnet.

- Koop een goede router. Als de DNS-server de operator tussen uw ishuis en internet, uw router is de operator tussen uw ISP en uw apparaten. Of misschien is het alsof uw DNS-server de FBI is en uw router de lokale politie. Te veel analogieën? Oke Sorry. Hoe dan ook, op dezelfde manier dat uw DNS-server een beveiligingslaag kan toevoegen, kan uw router dat ook. Mijn ASUS-router detecteert malware en blokkeert kwaadwillende sites. Veel moderne routers doen dat ook. Dus als u uw router binnen 10 jaar niet hebt geüpgraded, moet u er rekening mee houden, zelfs als deze perfect werkt.

- Houd uw Windows-processen in de gaten. Als u Taakbeheer opent in Windows 10,u kunt zien welke processen uw netwerk gebruiken. Doe een kort overzicht hiervan en noteer alles wat verdacht lijkt. Het is bijvoorbeeld logisch dat Spotify internet gebruikt, maar hoe zit het met dat rare proces waar je nog nooit van hebt gehoord? Bekijk dit voor meer informatie: Windows 10 Tip: ontdek wat een proces op de eenvoudige manier doet. Misschien wilt u ook Netlimiter voor Windows en Little Snitch voor Mac bekijken.

Dat zijn de basisstappen die verantwoordelijk zijntechnische gebruiker kan doen. Natuurlijk, terwijl boosdoeners op het internet blijven groeien en hun aanvallen steeds geavanceerder worden, moedig ik je aan om door te leren hoe je online veilig kunt blijven.

Zijn uw apparaten ooit gekaapt door een botnet? Ik wil erover horen! Deel uw verhaal in de reacties.

laat een reactie achter