Ja, uw video-babyfoon kan worden gehackt. Nee, u hoeft het niet te stoppen

Verhalen over het hacken van videobabyfoons krijgen veel airplay op lokaal nieuws en worden direct doorgestuurd door mijn oudere familieleden. Wat aan deze verhalen anders is, is dat de risico's die ze identificeren reëel zijn.

Deze bevestigde gevallen zijn voldoende koud om ervoor te zorgen dat je naar boven wilt rennen en de babyfoon op dit moment in de kamer van je kind wilt loskoppelen. Dat deed ik bijna.

Maar na het inventariseren van de beveiligingsmaatregelen die ik al had genomen, besloot ik dat het OK was om mijn babyfoons te blijven gebruiken. De risico's zijn reëel, maar ze zijn beheersbaar.

Begrijp me niet verkeerd. Ik ben niet immuun voor een beetje paranoia. Ik heb bijvoorbeeld een Post-it voor de webcam op mijn laptop. (Serieus, wanneer gaan ze er standaard kleine plastic luiken op zetten?). Maar mijn positie op babyfoons is dit:

Zodra je begrijpt hoe hackers in de baby rakenmonitoren en webcams, kunt u een beter geïnformeerde beslissing nemen over of de beveiligingsrisico's het gemak waard zijn. Lees dit bericht dus voordat je al je vrienden en kinderen waarschuwt om te stoppen met het gebruik van babyfoons. Of nog beter, stuur ze deze in plaats van het sensationele verhaal van uw lokale nieuwszender.

Ik heb een probleem met veel van de manier waarop de mediabehandelt deze verhalen. Ze zijn meer clickbait dan waarschuwende verhalen, en het advies dat ze bieden is op zijn best vluchtig. Het doel van dit bericht is niet om je te shockeren en bang te maken, maar om je te informeren en voor te bereiden.

Hoe hackers toegang krijgen tot babyfoons: stomme versus slimme monitoren

De aanvalsvector voor oudere walkietalkie / intercom type babyfoons (die ik nog steeds gebruik) is vrij eenvoudig. De domme monitoren zijn de radio-equivalenten van twee blikjes aan een touwtje. Het enige dat iemand hoeft te doen, is de string vinden en dan zijn blik in het midden plaatsen. Dat wil zeggen, kaping de frequentie en begin death metal erover te spelen of zoiets. Er zijn echter twee grote beperkende factoren voor de hack van de domme monitor. Ten eerste is hardware. Op dit moment heeft elk kind ouder dan 5 jaar een apparaat dat internetprotocol kan gebruiken (wat slimme babyfoons gebruiken). Maar om de frequentie van een domme babyfoon te kapen, moet je enigszins handig zijn met sommige gadgets die je bij RadioShack hebt gekocht. De tweede factor is het bereik. Je moet behoorlijk fysiek dichtbij de babyfoon zijn om deze te laten werken. Als ik bijvoorbeeld op mijn oprit met de ontvanger voor mijn babyfoon sta, ben ik te ver weg om het signaal te laten werken.

Dus als iemand je "domme" baby begint te kapenmonitor, ren de tuin in en vind de kleine punk met de walkietalkie die het doet en vertel hem dat je weet waar hij woont en dat je zijn ouders belt.

Dat is allemaal oud nieuws.

Het zijn de via internet verbonden videomonitors enbabycamera's die de laatste tijd alle krantenkoppen halen. Dit worden internetprotocolcamera's (IP-camera's) genoemd omdat ze internet en uw lokale netwerk gebruiken om met uw smartphone te communiceren. De aanvalsvector tegen deze 'slimme' babyfoons is veel breder. Nu zijn het niet alleen oudere broers en buurtkinderen die je in de maling nemen. Als een domme babyfoon twee blikjes en een string is, is een slimme babycamera een blikje en de string is het World Wide Web. Via internet verbonden babyfoons zijn potentieel kwetsbaar voor alle trollen, kruipen en criminelen over de hele wereld. En we weten allemaal dat die mensen gewoon absoluut verwerpelijk kunnen zijn.

Beveiligingsproblemen met internetprotocol Babyfoon

Elke keer als ik met Steve over veiligheid praat, begint hij zijn Shrek-imitatie te doen.

“Ogres Beveiligingsmaatregelen zijn als uien. "

Het draait allemaal om de lagen.

Als het gaat om uw voor IP geschikte babyfoon,het hebben van slechts één stinkende laag van onveiligheid kan alle hackers uitnodigen. Dan kan uw webcam op een schaduwrijk forum terechtkomen met links naar honderden onzekere webcams over de hele wereld. Ze bestaan. Zoek ze niet, als je je ziel waardeert.

Op een zeer hoog niveau, hier zijn de lagen dievan toepassing op uw video babyfoon. Dit komt van het feit dat uw video-babyfoon werkt door verbinding te maken met uw draadloze thuisrouter, waarvan ik veronderstel dat deze is verbonden met internet.

- Normale internettoegang tot uw router (beveiligd door firewall)

- Toegang tot videobabyfoon (beveiligd met wachtwoord, of beter nog, uitgeschakeld)

- Externe babyfoontoegang (beveiligd met wachtwoord, of beter nog, uitgeschakeld)

- Externe beheerderstoegang tot uw router (beveiligd met wachtwoord, of beter nog, uitgeschakeld)

- Toegang tot videobabyfoon (beveiligd met wachtwoord)

- Lokale toegang gebruiker / beheerder tot uw router (beveiligd met wachtwoord)

- Bedraad (beveiligd met wachtwoord)

- Draadloos (beveiligd met wachtwoord)

- Toegang tot videobabyfoon (beveiligd met wachtwoord)

Zoals je kunt zien, krijgt de aanvaller in alle gevallentoegang tot uw babyfoon door eerst toegang tot uw router te krijgen. De eerste en voor de hand liggende beschermingslaag is dus het beveiligen van uw draadloze router. Daarna kunt u meer doen. Maar voordat we daarop ingaan, wil ik je uitleggen hoe de hackers kunnen binnenkomen.

Als u daar niet om geeft, kunt u doorgaan naar de beveiligingschecklist voor de Video Baby Monitor.

Compromis van uw routerbeveiliging

Wanneer een aanvaller beheerderstoegang krijgt totuw router, het is vrijwel game over voor elk apparaat dat erop is aangesloten. Uw babyfoon is misschien de minste zorg. Maar om op het onderwerp te blijven, zijn de meeste babyfoons geconfigureerd door toegang te krijgen tot hun administratieve "backstage" via uw router. Als een hacker toegang tot uw router krijgt, kunnen ze beginnen met rondneuzen met de beveiligingsinstellingen van uw babyfoon.

Dit is hoe ze binnen kunnen komen:

Een aanval via ongeautoriseerd internettoegang tot uw router komt het minst voor. Alle routers gebruiken NAT (Network Address Translation) om ongeautoriseerd inkomend verkeer uit te filteren. De enige uitzondering hier is als je doelbewust naar binnen bent gegaan en port forwarding hebt ingeschakeld of een gedemilitariseerde zone hebt gemaakt. U doet dit meestal alleen voor programma's zoals BitTorrent-clients of online videogames met hoge bandbreedte. Als je niet weet wat dit zijn, vraag je tiener dan of hij of zij een van deze dingen met je router heeft gedaan. Zo niet, dan gaat het waarschijnlijk wel. Je kunt wel de instellingenpagina's van je router controleren om er zeker van te zijn.

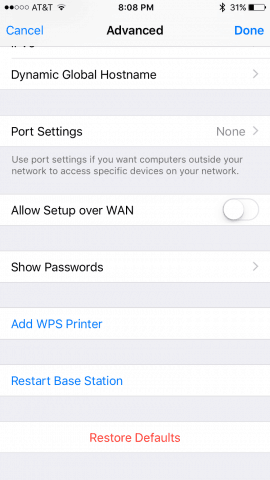

Een aanval via externe toegang tot uw router is gelijkend. Op dezelfde manier waarop u uw babyfoon kunt instellen voor legitieme toegang via internet, kunt u de beheerpagina van uw router toegankelijk maken via een wide area network of internet. Dit komt in plaats van toegang te krijgen tot de configuratiepagina van uw router door er rechtstreeks verbinding mee te maken via een bekabelde of draadloze verbinding. Tenzij u een IT-beheerder voor een bedrijf bent, is er praktisch geen reden om dit te doen - het maakt u alleen maar kwetsbaarder. Ga je gang en schakel deze functie uit op de instellingenpagina van je router. Als je het je nog nooit herinnert, is het waarschijnlijk al uitgeschakeld. Het wordt meestal zoiets genoemd als "externe installatie" of "Installatie toestaan via WAN".

Een aanval via lokale toegang tot uw router is hetzelfde als externe toegang tot uw router,behalve dat een hacker zich binnen het WiFi-bereik moet bevinden of rechtstreeks op uw router moet kunnen aansluiten. Dit is zeldzaam, maar sluit het niet uit - denk aan open huizen, feesten, huisoppas, enz. Als je een open draadloos netwerk hebt, wat betekent dat iedereen verbinding kan maken zonder een wachtwoord (waarom? Waarom? Waarom?), Dan is je buurman kan instappen zoals ze willen. Zelfs als u draadloze wachtwoorden hebt ingeschakeld, kan iemand de router aansluiten via een Ethernet-verbinding, het wachtwoord van uw routerbeheerder kraken (of de standaard fabrieksinstelling gebruiken als u deze niet hebt gewijzigd) en vervolgens naar de stad gaan.

Compromis van uw babyfoonbeveiliging

Laten we aannemen dat de hacker hier toegang toe heeftuw router en dus de configuratie van uw babyfoon. Net zoals uw router standaardinstellingen heeft die hem beschermen tegen ongeautoriseerd verkeer, heeft uw babyfoon deze beveiligingen meestal direct uit de doos. Maar veel video babyfoons hebben ook UPnP- en poort-doorstuurinstellingen die kunnen worden ingeschakeld om de camera minder veilig te maken.

Ook als u geen wachtwoord voor uw baby heeft ingesteldmonitor of veranderde het standaard fabriekswachtwoord, iemand heeft eenvoudig toegang tot de camera nu deze routertoegang heeft. Ze kunnen het bekende standaard fabriekswachtwoord blijven gebruiken of in hun achterdeuraccount zetten.

Tot nu toe hebben we te maken gehad met ongeautoriseerde toegang tot uw router via internet. Veel van deze slimme babyfoons stellen u in staat om legitiem te zijn toegang tot uw babyfoon via internet. Dat wil zeggen, u bent op het werk of op een date ofiets, en je wilt vanaf je telefoon naar je kleine slapende engel kijken. Dit is een functie die u kunt inschakelen vanuit de software-instellingen van de videobabycamera. Maar ik denk niet dat je dat zou moeten doen. De bandbreedte en beveiligingsimplicaties vanhet inschakelen van deze functie is te geweldig als je niet weet wat je doet. Dus bespaar jezelf het risico en gebruik je video babyfoon niet als nanny cam. Stuur een sms met je oppas en vraag hoe het gaat, oké?

Het probleem met het inschakelen van internettoegang tot uwbabyfoon is dat het het werk dat een hacker moet doen enorm vereenvoudigt. In plaats van uw router binnen te dringen, vervolgens toegang tot uw router te krijgen en vervolgens toegang tot uw babyfoon, moeten ze gewoon het wachtwoord kraken dat u hebt ingesteld voor externe toegang tot uw babyfoon. Het lijkt een beetje op het achterlaten van een sleutel onder de deurmat bij je voordeur. Als het gemakkelijk en handig is voor u om toegang te krijgen, is het gemakkelijk en handig voor hackers om toegang te krijgen.

Video Babyfoonbeveiliging Geen problemen

Dus dat alles zou je een goed idee moeten geven van hoehackers kunnen in uw babyfoon komen. Het zijn vrijwel eenvoudige beveiligingsmaatregelen voor thuis draadloze netwerken. Er is niets inherent gevaarlijk aan babyfoons dat niet ook geldt voor alle apparaten in uw thuisnetwerk. Het verschil is dat de verleiding om kwaadwillig te stelen veel groter is, en de kruipfactor is extra hoog. Als u uw babyfoon gewoon met dezelfde waakzaamheid behandelt als uw telefoon, uw laptop en uw tablet, zou het goed moeten zijn.

Gewoon een video babyfoon in huis hebbenopent niet meteen een venster naar de wereld. Bovendien hoeft u zich geen zorgen te maken dat iemand het digitale videosignaal via de ether onderschept. Digitale video babyfoons gebruiken gecodeerde signalen. Het zou voor iemand veel te moeilijk zijn om deze te kraken, en ze zouden binnen signaalbereik moeten zijn.

Video Babyfoon Beveiligingschecklist

Of je het al dan niet licht leesttechnische mumbo jumbo Ik schreef zojuist, er zijn een aantal vrij eenvoudige stappen die u kunt nemen om uw video babyfoon veilig te maken. Doe ze een voor een en als u hulp nodig hebt met uw specifieke babyfoonmodel of routermodel, raadpleegt u de documentatie van de fabrikant of laat u een reactie achter. Als je een reactie achterlaat, zorg er dan voor dat je vraag wordt beantwoord voordat je je apparaat aansluit.

- Beveilig uw draadloze router. Ik zou hier een heel bericht over kunnen schrijven. Maar gelukkig heeft Andre dat al gedaan, dus dat hoef ik niet: Nu je wifi-router te beveiligen met deze beveiligingstips. In die zin:

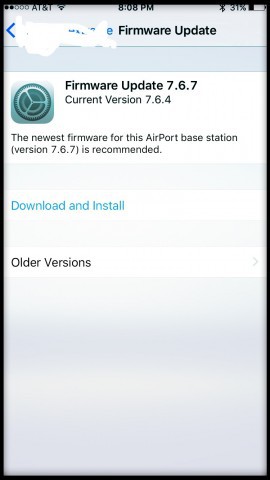

- Update de firmware voor uw router.

- Schakel externe toegang tot uw router uit. Laat het niet overal worden geconfigureerd, behalve in uw huis, verbonden met het draadloze of bekabelde netwerk.

- Stel een wachtwoord in voor je babyfoon, als je dat nog niet hebt gedaan (waarom? Waarom? Waarom?). Je moet ook zorgen voor een sterk wachtwoord

- Wijzig of verwijder de standaardaanmelding. Sommige camera's en routers hebben standaardaanmeldingsgegevens, iets doms zoals "root" als de gebruiker en "wachtwoord" voor het wachtwoord. Zelfs als u uw aanmeldingsgegevens heeft ingesteld, moet u ervoor zorgen dat de oude standaardaanmeldingsreferenties zijn verwijderd of gewijzigd.

- Update de firmware voor uw camera. De stappen hiervoor zijn voor elke fabrikant verschillend. Stuur me een bericht als je hulp nodig hebt.

- Schakel DDNS uit op uw camera, als deze het heeft.

- Schakel port forwarding of UPnP op uw camera uit, als deze aanwezig is.

- Schakel externe toegang tot uw babycamera uit. Het is handig maar onnodig. En als u geen onbeperkt data-abonnement hebt, wordt het ook duur. Het verzenden van videofeeds via internet naar een telefoon, eet veel gegevens op. Als u vastberaden bent om externe toegang tot uw camera te gebruiken, zorg er dan voor dat u ook het volgende doet:

- Wijzig de poort die wordt gebruikt om toegang tot uw camera te krijgen. De standaardwaarde is 80, en dat is degene die hackers als eerste zullen controleren. Wijzig het in iets boven 8100, als je kunt.

- Controleer de logboeken regelmatig op ongeautoriseerdetoegang. Wanneer u uw logboek bekijkt, moet u zoeken naar ongebruikelijke dingen, zoals IP-adressen die u niet herkent of vreemde toegangstijden (bijvoorbeeld om 13.00 uur wanneer u niet eens thuis bent).

Als je alle bovenstaande items aanpakt, moet je alle typische aanvalsvectoren zo goed mogelijk hebben beschermd.

Heb ik iets gemist? Laat het me - en je mede-groovy Post-lezers - weten in het commentaargedeelte.

laat een reactie achter