Hoe uw accounts te beveiligen tegen Social Engineering-hacks

Accounts beschermen tegen sociale engineering

Een sociaal ingenieur kan iedereen zijn die kan winnentoegang tot apparaten of een netwerk door mensen te misleiden om de nodige informatie te verstrekken om schade te veroorzaken. Een sociaal ingenieur kan het vertrouwen van een werknemer verkrijgen om hen te overtuigen om gebruikersnaam- en wachtwoordinformatie bekend te maken of kan zich voordoen als een werknemer in een poging toegang te krijgen tot een faciliteit. Daarom is het belangrijk voor bedrijven om gebruikers te informeren over beveiligingsbeleid, zoals het nooit verstrekken van uw wachtwoord, zelfs als u wordt gebeld door uw IT-afdeling.

Hoe zit het met de gebruiker comfortabel thuis? Ik woon helaas in een land met een wereldwijde reputatie voor oplichting. De belangrijkste staat bekend als de Loterij Scam. Veel oudere slachtoffers in de Verenigde Staten hebbenopgelicht door te denken dat ze de loterij hebben gewonnen; op basis van kleine stukjes informatie die mogelijk beschikbaar zijn voor de oplichter; in een telefoonboek of achtergelaten in een prullenbak buiten uw huis of zelfs online. Net als bij de Nigeriaanse oplichting, kunnen de slechteriken vele jaren geleden geld stelen zonder zelfs hun slachtoffer te ontmoeten.

Oplichters staan erom bekend willekeurig op te zoekennamen op internet; die zich voordoen als agenten die een winnaar informeren. De oproep vraagt meestal de winnaar om een bepaald bedrag naar Jamaica te sturen, met behulp van een geldoverboekingsservice zoals de Western Union; om hun winsten te innen. Een oplichter ziet er niet uit als een typische crimineel. Ze hebben de neiging om goed gesproken, jonge dames te gebruiken, die het slachtoffer serenade om hun geld op te geven.

Veel van onze online engagement vindt plaats insociale netwerken, de meest populaire is Facebook. Tegenwoordig is Facebook slechts een van de vele beschikbare mogelijkheden die een sociaal ingenieur kan gebruiken om uw identiteit te dupliceren. Instagram, WhatsApp en andere services kunnen allemaal worden gebruikt om uw netwerk van vrienden en contacten te infiltreren. Open accounts, gevuld met foto's van jou en je gezin, zijn de perfecte hulpmiddelen om een profiel te maken dat net zo overtuigend is als de echte jij. Een sociaal ingenieur kan je laatste strandreis gebruiken om contact op te nemen met een vriend over het perfecte verhaal over vastzitten op een eiland omdat je je creditcard bent kwijtgeraakt en geen contant geld hebt om naar huis terug te keren.

Wat kunt u doen om te voorkomen dat u een slachtoffer wordt van sociale engineering?

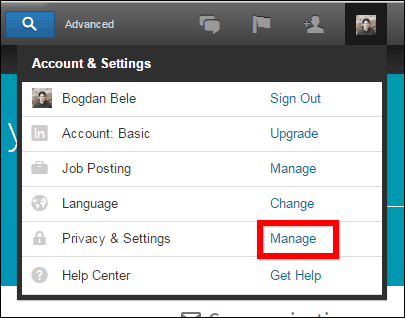

Elk social media-account, waar u deeltpersoonlijke informatie zoals familiefoto's, vakantiereizen moeten op privé worden ingesteld; maak het alleen beschikbaar voor mensen die u kent en kunt verifiëren. We hebben enkele manieren besproken waarop u uw Facebook-account kunt vergrendelen. De beste optie is natuurlijk om uw account te verwijderen of er helemaal geen te maken. Dat is echter niet realistisch voor veel mensen.

Voordat je een foto uploadt naar sociale media, bekijk je ons artikel over het verwijderen van de informatie in het EXIF-bestand dat het maakt.

- Hoe persoonlijke gegevens van uw foto's in Windows te verwijderen

Afhankelijk van waar het risico bestaat, zijn hier enkele maatregelen die u kunt gebruiken om uzelf te beschermen tegen sociale engineering.

Geef nooit een wachtwoord - zelfs niet aan familieleden of collega's.

Vraag altijd om de identificatie - Als iemand u een e-mail stuurt met informatiedat je zojuist de Powerball hebt gewonnen, gebruik je gezond verstand. Hebt u loten gekocht of hebt u loterijen ingevoerd? Onlangs heb ik e-mails van Apple ontvangen bij een van mijn alternatieve accounts; geeft aan dat mijn account is gecompromitteerd en dat ze me moeten ondertekenen om het probleem op te lossen. Het bericht ziet er zo echt uit; je denkt dat het eigenlijk van Apple was, een simpele blik op het domein voor het e-mailadres en ik vroeg me af wanneer Apple Hotmail begon te gebruiken als hun officiële adres.

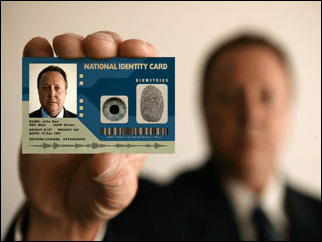

Beperk de toegang tot onverwachte bezoekers. Als een vreemdeling uw huis of werkplek bezoekt,u kunt de toegang beperken tot alleen de poort, veranda, veranda of een open lounge. Beperk de hoeveelheid informatie die u verstrekt en blijf de controle houden over de ontmoeting. Vraag om informatie zoals identificatie; u kunt de informatie ook nemen en vervolgens het bedrijf bellen dat ze vertegenwoordigen om meer informatie te zoeken over het individu of het doel van het bezoek.

Escort alle bezoekers. Als een vreemdeling uw huis of kantoor bezoekt, beperkt u de hoeveelheid vrijheid die ze hebben om rond te dwalen.

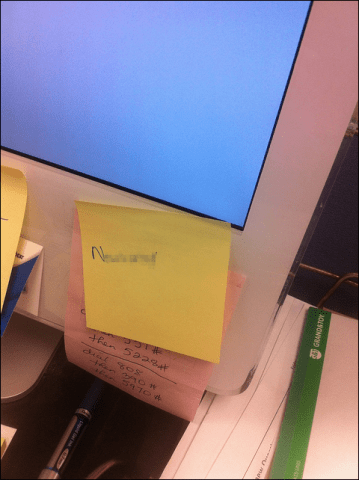

Als u in een kantooromgeving werkt of zelfs opthuis, vermijd veelgemaakte fouten die het voor iemand gemakkelijk kunnen maken om in te breken op uw account. Schrijf geen wachtwoord op een notitie of plak het niet op uw monitor of onder uw toetsenbord. Ik weet dat het moeilijk is om een goed wachtwoord te onthouden, maar de realiteit dat je gevoelige gegevens verliest of dat je account wordt gecompromitteerd, is een aanzienlijk verlies in vergelijking.

Gegevens beschermen

Het doel van een sociaal ingenieur is oogstenwaardevolle gegevens. Het gebruik van een sterk wachtwoord kan ongeautoriseerde toegang tot uw informatie voorkomen. Hier enkele tips die u kunt gebruiken voor het implementeren van het juiste wachtwoordbeleid:

Gebruik tweefactorauthenticatie. Dit is vooral handig in de hedendaagse wereld vanreizen en communicatie. Twee-factor authenticatie creëert meerdere barrières voor ongeautoriseerde toegang. Als u zich bijvoorbeeld vanaf een ongebruikelijke locatie aanmeldt bij uw e-mailaccount, kan de e-mailservice de geografische locatie gebruiken om uw op locatie gebaseerde GPS-coördinaten te bepalen. De e-mailservice kan een extra verificatiepunt aanvragen, zoals een viercijferige pincode; verzonden naar uw mobiele telefoon. Bekijk onze uitgebreide gids voor het gebruik van tweefactorauthenticatie.

- Zorg ervoor dat uw wachtwoord na een bepaalde tijd verloopt.

- Maak een veilig wachtwoord met een combinatie van letters, cijfers en symbolen.

- Vergrendelingsregels om het aantal mislukte pogingen te beperken.

Laat uw computer nooit open op kantoor. Andere gebruikers hebben mogelijk toegang. Een snelle staking van de Windows + L commando kan uw computerscherm vergrendelen totdat u terugkeert.

Data encryptie. We hebben eerder gekeken naar het instellen encodering configureren in Windows 10 zowel op de lokale schijf als op draagbare opslagapparaten. Versleuteling helpt uw gegevens te beveiligen, waardoor deze onleesbaar zijn voor gebruikers; die geen geschikte codes hebben om toegang te krijgen. Dit kan vooral handig zijn als een sociaal ingenieur succesvol is; uw computer of thumb drive stelen.

Gebruik een VPN. Een Virtual Private Network is een andere technologie die we in een recent artikel hebben besproken. Met een VPN-verbinding heeft een gebruiker op afstand veilig toegang tot bronnen op een andere computer.

Altijd back-up. Het is handig om regelmatig back-ups te makentegen gegevensverlies. Gebruikers moeten ervoor zorgen dat er regelmatig back-ups worden gemaakt. Het beveiligen van uw back-ups is ook belangrijk; dit kan met behulp van dezelfde coderingstools die in Windows 10 zijn ingebouwd.

Gevoelige gegevens weggooien

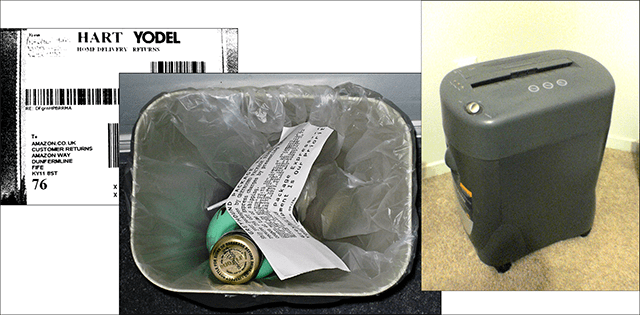

Gooi gevoelige informatie weg die kan zijngebruikt door sociale ingenieurs om persoonlijke gegevens over u te verzamelen. Zoiets eenvoudigs als het etiket met uw adres op een productdoos die in de prullenbak buiten uw huis wordt geplaatst.

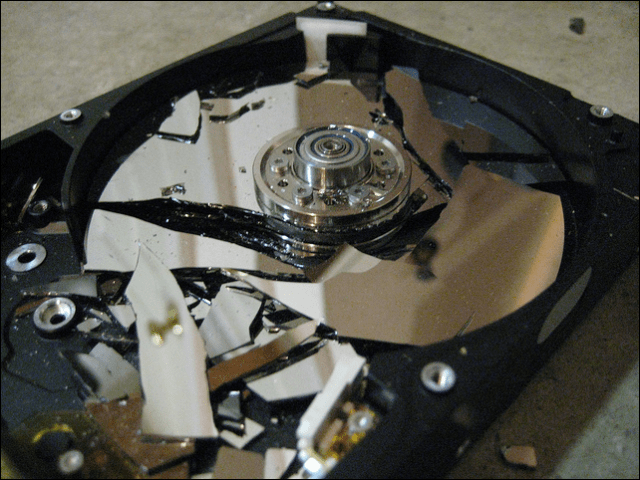

Het weggooien van oude computerapparaten is ookbelangrijk. Een oude harde schijf of thumb drive moet correct worden vernietigd. Een manier om dit te doen is door een hamer te gebruiken om platters van de schijf of thumb drive te verbrijzelen. Ik weet dat het een beetje primitief is, maar het is het beste wat je kunt doen. Oude creditcards zijn een andere vector die kan worden gebruikt om informatie over u te verzamelen. Investeren in een cross-shredder kan helpen om zowel creditcards, optische schijven als gevoelige documenten te vernietigen.

Online identiteiten

Het creëren van een alternatieve online identiteit kan een zijnbelangrijke sleutel tot bescherming van uw persoonlijke gegevens en privacy. U kunt meerdere e-mailaccounts en aliassen hebben; die voor verschillende doeleinden worden gebruikt. U kunt bijvoorbeeld een wegwerp-e-mail hebben alleen voor nieuwsbrieven en websites waarbij u zich aanmeldt; zonder de noodzaak om persoonlijke informatie vrij te geven.

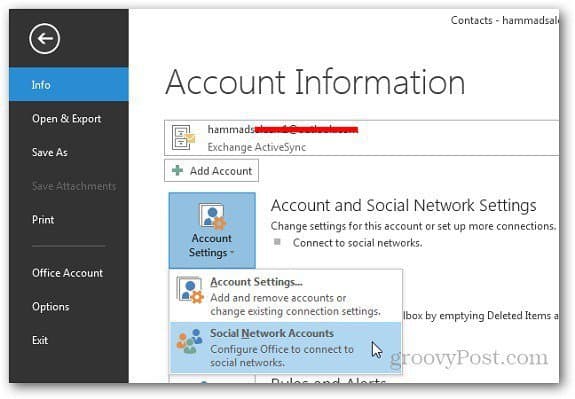

Populaire webmailservices zoals Outlook.com, Google's Gmail en Apple's iCloud ondersteunen allemaal het maken van alias-accounts. Een extra beveiligingslaag die u kunt integreren bij het instellen van een nieuw account, is om valse antwoorden te geven op beveiligingsvragen zoals wat is je favoriete sportteam of eerste vriendin. Dit zal zeker de kans verkleinen dat het account wordt gecompromitteerd als een social engineer iets van u weet.

Houd uw besturingssysteem en applicaties bijgewerkt

Regelmatige beveiligingsupdates zijn een cruciaal onderdeel vanbescherming van uw informatie; van aanvallers op zoek naar nieuwe manieren om het te doorbreken. Het internet heeft de manier veranderd waarop we de beveiliging benaderen. We hebben onlangs enkele wijzigingen in de onderhoudservaring in Windows 10 besproken. Bij het gebruik van apparaten zoals tablets, smartphones of desktopcomputers; het installeren van de nieuwste updates is een belangrijk onderdeel om voorop te blijven lopen. Ontwikkel een gewoonte van het herkennen van nieuwe updates en patches en installeer ze onmiddellijk wanneer ze worden vrijgegeven.

Mobiele toestellen

We slaan enkele van onze meest gevoelige informatie opop mobiele apparaten; zoals smartphones en tablets. Het veilig houden van deze apparaten is een topprioriteit geworden voor ontwikkelaars van mobiele besturingssystemen en hardwareleveranciers. Apple introduceerde drie jaar geleden Touch ID op de iPhone 5s; terwijl Samsung en vele andere merken hun biometrische technologieën hebben geïntroduceerd. Zorg ervoor dat u profiteert van deze ingebouwde beveiligingsmechanismen. Iedereen die toegang krijgt tot uw telefoon, kan snel uw e-mails, contacten en andere gevoelige informatie bekijken die u erop kunt opslaan.

Online gedrag en activiteit

Uw online activiteiten hebben een aanzienlijke impactop uw veiligheid. Het downloaden van inhoud van afzonderlijke websites of zelfs het gebruik van torrent-clients kan uw computer openen voor schadelijke code. Sommige torrent-software maakt het gemakkelijk voor malafide software om op je apparaat te meeliften. Legitieme software zoals JAVA of WinZip installeert add-ons die moeilijk te verwijderen zijn. Lees de instructies op het scherm zorgvuldig bij het installeren van deze applicaties.

Houd uw bankafschriften regelmatig bij en zoek naar tekenen van gebruikelijke activiteiten, zoals uitgaven waarvan u niet op de hoogte bent. Neem bij dergelijke incidenten onmiddellijk contact op met uw bank.

Het cultiveren van een gedrag van scepticisme en wezenvoorzichtig zijn met wat u deelt en het toepassen van bepaalde strategieën maakt u minder een doelwit voor sociale ingenieurs. Privacy is een cruciaal onderdeel van onze computeractiviteiten die verloren kunnen gaan door vrijwillige openbaarmaking. Dit is veel informatie om in te nemen, dus hier is een samenvatting van wat we hebben besproken.

- Beveiligingsbedreigingen kunnen van binnen of buiten een organisatie komen.

- Het is belangrijk om een beveiligingsplan te ontwikkelen en te onderhouden om zowel gegevens als apparatuur tegen verlies te beschermen.

- Als u uw besturingssysteem en applicaties up-to-date houdt, blijft u voorop lopen. Sociale ingenieurs en hackers controleren voortdurend op scheuren, houd daar altijd rekening mee.

Heeft u andere suggesties? Laat een reactie achter in het onderstaande gedeelte en deel het met ons.

laat een reactie achter