Un Phisher piraté l’authentification à deux facteurs de Gmail - Voici comment il l’a fait

La vérification en deux étapes rend votre compte Google exponentiellement plus sécurisé. Mais vous n'êtes toujours pas invincible pour les pirates.

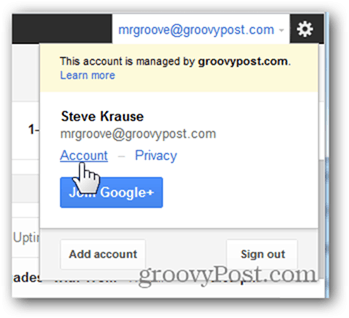

Ici à groovyPost, nous poussons constammentAuthentification en deux étapes pour sécuriser vos comptes en ligne. J'utilise l'authentification Gmail à deux facteurs depuis un certain temps et je dois dire que cela me permet de me sentir très en sécurité. Pour ceux qui ne l'utilisent pas, l'authentification en 2 étapes signifie que vous devez utiliser votre mot de passe pour vous connecter et un autre code unique (généralement envoyé par SMS, appel téléphonique ou une application telle que Google Authenticator). C’est vrai que c’est un peu pénible, mais cela me vaut la peine. En fait, j’ai vu des cas de tentative de piratage (c’est-à-dire que j’ai eu des textos à deux facteurs sur mon téléphone alors que je n’essayais pas de me connecter, c’est-à-dire que quelqu'un a correctement saisi mon mot de passe).

Alors, l’autre semaine, ça m’a choqué quand j’ai entendule podcast Reply All qu'un pirate informatique a réussi à phishing avec une vérification Gmail en deux étapes. C'était dans l'épisode intitulé Quel genre d'idiot se fait piéger? C’est un grand épisode, je ne vous gâcherai donc pas en vous expliquant qui était cet idiot, mais je vais vous raconter certains des trucs qu’ils ont utilisés.

Le pirate informatique avait la permission de l’émissionproducteurs d’essayer de pirater le personnel. Mais ils n’avaient aucun accès privilégié à leurs serveurs. Mais la première étape pour atteindre leurs cibles était de falsifier l’adresse électronique d’un collègue. Vous voyez, la personne dont ils ont usurpé le courrier électronique était:

phia@gimletmedia.com

L'adresse email utilisée par le phisher était la suivante:

phia@gimletrnedia.com

Pouvez-vous faire la différence? Selon la police, vous n'avez peut-être pas remarqué que le mot «média» dans le nom de domaine est en réalité orthographié r-n-e-d-i-a. Le r et le n frappés ensemble ressemblent à un m. Le domaine était légitime, il n'aurait donc pas été détecté par un filtre anti-spam.

2. Pièces jointes convaincantes et corps du texte

La partie la plus délicate du courriel de phishing était quecela sonnait extrêmement légitime. La plupart du temps, vous pouvez repérer un email louche d'un kilomètre et demi par ses caractères étranges et son anglais cassé. Mais ce phisher prétendait être un producteur envoyant un morceau audio à une équipe pour édition et approbation. Couplé avec le nom de domaine convaincant, cela semblait très crédible.

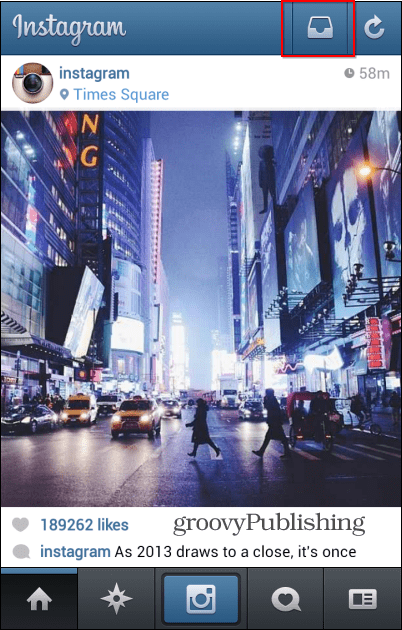

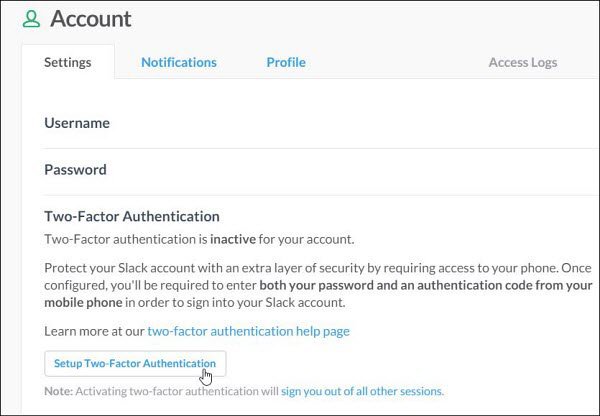

3. Fausse page de connexion Gmail en 2 étapes

C'était le plus délicat. L'une des pièces jointes envoyées était donc un fichier PDF dans Google Docs. Ou alors semblait-il. Lorsque la victime a cliqué sur la pièce jointe, elle lui a demandé de se connecter à Google Docs, comme vous devez parfois le faire même lorsque vous êtes déjà connecté à Gmail (ou semble-t-il).

Et voici la partie intelligente.

Le phisher a créé une fausse page de connexion qui a envoyé une réel Demande d’authentification à 2 facteurs auprès de Googleserveur, même si la page de connexion était complètement fausse. Ainsi, la victime a reçu un message texte comme d'habitude, puis, lorsque vous y êtes invité, insérez-le dans la fausse page de connexion. Le phisher a ensuite utilisé ces informations pour accéder à son compte Gmail.

Phishing.

Cela signifie-t-il que l'authentification à 2 facteurs est rompue?

Je ne dis pas que l’authentification en deux étapes ne fonctionne pas.faire son travail. Je me sens toujours plus en sécurité avec le facteur 2 activé, et je vais continuer comme ça. Mais entendre cet épisode m'a fait prendre conscience que je suis toujours vulnérable. Alors, considérez ceci comme un récit édifiant. Ne soyez pas trop confiant, et appliquez les mesures de sécurité pour vous protéger de l'inimaginable.

Oh, au fait, le pirate informatique de l'histoire est: @DanielBoteanu

Utilisez-vous une authentification en deux étapes? Quelles autres mesures de sécurité utilisez-vous?

laissez un commentaire