Microsoft publie une mise à jour de sécurité d'urgence pour Wanacrypt Ransomware

Hier, les ordinateurs du monde entier fonctionnentles versions antérieures de Windows telles que Windows XP (à partir de 2001…) et Windows Server 2003 ont été affectées par une vulnérabilité malveillante appelée «Wanacrypt». Les experts ont déterminé que le code malveillant prend le contrôle de l'ordinateur et crypte toutes les données sur le disque dur. Il nécessite ensuite un paiement en utilisant Bitcoin pour accéder à nouveau à l'ordinateur. Il a été initialement développé par la NSA et utilisé comme porte dérobée dans les systèmes.

Malheureusement, le code a été divulgué et s'est retrouvéentre de mauvaises mains, entraînant la situation actuelle. Les services d'urgence critiques tels que les hôpitaux et les forces de l'ordre au Royaume-Uni ont été largement impactés par «Wanacrypt». Le résultat final est que si vous n'avez pas de sauvegarde de votre système avec une application comme Crashplan qui conserve toutes les versions de tous vos fichiers, vous n'avez pas de chance. Sauf si vous utilisez un système d'exploitation moderne comme Windows 10.

Windows XP, Windows Server 2003 et Windows 8 obtiennent un correctif de sécurité pour l'attaque «Wanacrypt»

La gravité de Wanacrypt a été si dévastatriceque Microsoft a développé un correctif pour les versions obsolètes de ses systèmes d'exploitation Windows. Bien que le correctif ne puisse pas inverser les effets d'un système infecté, il empêche les versions vulnérables de Windows d'être infectées, au moins à partir de ce malware spécifique.

L'entreprise de logiciels détaillée dans un article de blog mesure que les clients peuvent prendre pour protéger et supprimer les logiciels malveillants de leurs systèmes.

Aujourd'hui, beaucoup de nos clients dans le monde etles systèmes critiques dont ils dépendent ont été victimes de logiciels malveillants «WannaCrypt». Voir des entreprises et des individus touchés par des cyberattaques, comme celles signalées aujourd'hui, a été douloureux. Microsoft a travaillé toute la journée pour s'assurer que nous comprenions l'attaque et prenions toutes les mesures possibles pour protéger nos clients. Ce blog explique les mesures que chaque individu et chaque entreprise devraient prendre pour rester protégé. De plus, nous prenons l'étape très inhabituelle de fournir une mise à jour de sécurité pour tous les clients afin de protéger les plates-formes Windows qui sont uniquement prises en charge, y compris Windows XP, Windows 8 et Windows Server 2003. Les clients exécutant Windows 10 n'ont pas été ciblés par l'attaque aujourd'hui.

Les détails sont ci-dessous.

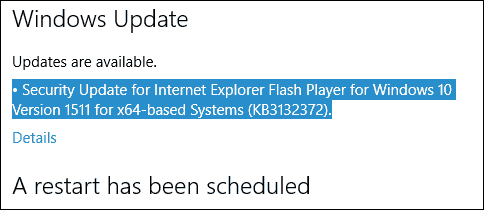

- En mars, nous avons publié une mise à jour de sécurité quicorrige la vulnérabilité que ces attaques exploitent. Ceux qui ont activé Windows Update sont protégés contre les attaques contre cette vulnérabilité. Pour les organisations qui n'ont pas encore appliqué la mise à jour de sécurité, nous vous suggérons de déployer immédiatement le Bulletin de sécurité Microsoft MS17-010.

- Pour les clients utilisant Windows Defender, nous avons publiéune mise à jour plus tôt aujourd'hui qui détecte cette menace comme Ransom: Win32 / WannaCrypt. En tant que mesure supplémentaire de «défense en profondeur», gardez un logiciel anti-malware à jour installé sur vos machines. Les clients qui exécutent un logiciel anti-malware de n'importe quel nombre de sociétés de sécurité peuvent confirmer auprès de leur fournisseur qu'ils sont protégés.

- Ce type d'attaque peut évoluer avec le temps, donc toutdes stratégies de défense en profondeur supplémentaires fourniront des protections supplémentaires. (Par exemple, pour se protéger davantage contre les attaques SMBv1, les clients doivent envisager de bloquer les protocoles hérités sur leurs réseaux).

Il n'y avait aucune mention de Windows 7, Windows Server2007 ou Windows 10 étant sensible au ransomware Wanacrypt. Évidemment, ce n'est là qu'une raison de plus de garder votre ordinateur sur le dernier système d'exploitation. Oui, je sais, ce n'est pas toujours pour continuer à mettre à jour, cependant, pour rester en tête des méchants, Microsoft dépense des milliards. Dans cet esprit, si vous utilisez toujours une ancienne version de Windows, veuillez envisager la mise à niveau vers Windows 10 dès aujourd'hui.

Les utilisateurs des versions plus anciennes encore prises en charge par Microsoft peuvent faire leur part pour garantir que les attaques comme celles-ci sont minimes.

- Appliquez les correctifs pour vos systèmes lorsqu'ilsdevenir disponible. Je déteste le dire, mais Microsoft a publié un correctif pour cela, dont la plupart ont été attaqués, n’ont tout simplement pas installé le correctif Microsoft Security Bulletin MS17-010.

- Sauvegarde, nous en parlons tout le temps chez Groovypost, si vous ne le faites pas, c'est le bon moment pour commencer.

- Soyez conscient de vos e-mails et de leur provenance. Wanacrypt a pu infiltrer des systèmes grâce à des pièces jointes à des e-mails que certains utilisateurs ont ouvertes sans méfiance.

Les utilisateurs peuvent télécharger des correctifs pour leurs versions respectives de Windows via les liens suivants: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

laissez un commentaire