Apple iOS 10.3 - Devriez-vous mettre à niveau et qu'est-ce qui est inclus?

Apple a publié le dernier et ce qui est probablela mise à jour de maintenance finale de son système d'exploitation mobile, iOS 10.3. La version est une révision majeure, qui comprend un tout nouveau système de fichiers. Pour cette seule raison, nous vous recommandons d'effectuer une sauvegarde avant l'installation. En plus de la nouvelle amélioration du système de fichiers - qui déplace toutes vos données de l'ancien HFS + vers APFS (lisez notre article précédent si vous vous demandez «Qu'est-ce qu'APFS?») - iOS 10.3 comprend également une prise en charge améliorée des écouteurs sans fil de luxe d'Apple, les rendre plus faciles à trouver grâce à la nouvelle fonctionnalité Trouver mes AirPods fonction.La mise à jour comprend une grande collection de changements dans les coulisses affectant principalement les créateurs d'applications. L'App Store, par exemple, permettra désormais aux développeurs de répondre pour la première fois aux avis des clients. Les fans de cricket peuvent se réjouir d'utiliser Siri pour vérifier les résultats sportifs et les statistiques de la Premier League indienne et du Conseil international de cricket.

La dernière mise à jour d'iOS 10 est venue avec le 10.2.1 mise à jour en janvier 2017; précédé de 10.2 en décembre 2016 et de 10.1 en octobre 2016. Des parties importantes du système d'exploitation ont été modifiées dans la version 10.3, comme les paramètres de votre profil Apple ID qui ont maintenant une liste plus détaillée pour le stockage iCloud. La nouvelle version informera également les utilisateurs des applications obsolètes qui ne sont plus compatibles avec le système d'exploitation. Les maisons intelligentes sont également appréciées par la possibilité de programmer des interrupteurs d'éclairage. De plus, il existe des ajouts à Sirikit tels que le paiement des factures, le statut et la planification de futurs trajets.

Devez-vous mettre à niveau votre iPad ou iPhone vers iOS 10.3?

Maintenant, pour la partie que vous attendiez tous: devez-vous mettre à niveau? Oui, il s'agit d'une mise à jour de maintenance et nous savons tous à quel point celles-ci sont importantes, en particulier pour la sécurité.

Mais….

Les utilisateurs iOS doivent aborder celui-ci avec un peupeu de prudence en raison des changements de base tels que la mise à jour du système de fichiers. Pour passer votre appareil à APFS, votre appareil iOS devra essentiellement s'essuyer et se reformater. Tout cela se produira dans les coulisses, mais le risque de perdre vos données est plus élevé avec cette mise à jour.

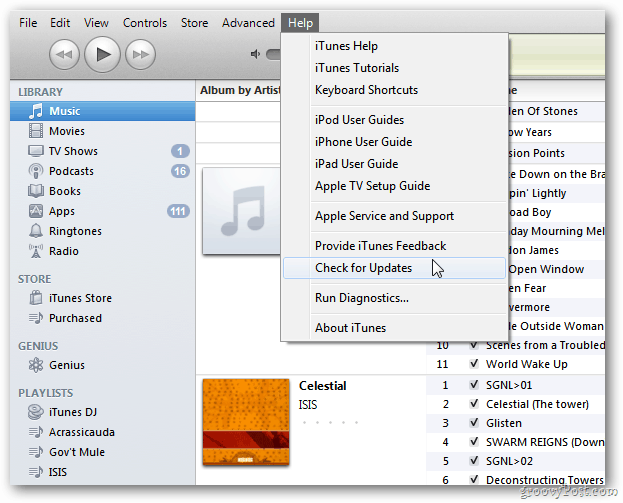

La mise à jour iOS 10.3 est assez lourde, pesant environ 611 MB.Les utilisateurs peuvent télécharger la dernière mise à jour iOS en lançant Paramètres> Général> Mise à jour logicielle. Il m'a fallu 15 minutes pour télécharger et installer iOS 10.3 sur un iPhone 6s. Bien qu'il s'agisse d'une mise à jour recommandée, assurez-vous d'effectuer une sauvegarde au cas où.

Comme toujours, ça ne fait pas de mal d'attendre un peu pour voirdans quelle mesure le vaste écosystème Apple gère la dernière version. Les processus de développement internes d'Apple sont alignés sur tous les groupes de produits ces jours-ci. Apple a également publié des mises à jour pour les autres plates-formes de la société telles que macOS, watchOS, tvOS et CarPlay. Alors, assurez-vous de les saisir également pour une expérience optimale si vous êtes fortement investi dans l'écosystème Apple. En attendant, voici la liste habituelle des corrections de bogues et des mises à jour de sécurité incluses:

iOS 10.3 introduit de nouvelles fonctionnalités, notamment la possibilité de localiser les AirPod à l'aide de Localiser mon iPhone et d'autres façons d'utiliser Siri avec les applications de paiement, de réservation de trajet et de constructeur automobile.

Trouver mon iphone

Afficher l'emplacement actuel ou le dernier emplacement connu de vos AirPods

Jouez un son sur un ou les deux AirPod pour vous aider à les trouver

Siri

Prise en charge du paiement et de la vérification de l'état des factures avec des applications de paiement

Prise en charge de la planification avec les applications de réservation de courses

Prise en charge de la vérification du niveau de carburant de la voiture, de l'état de verrouillage, de l'allumage des lumières et de l'activation du klaxon avec les applications du constructeur automobile

Résultats sportifs de cricket et statistiques de la Premier League indienne et du Conseil international de cricket

CarPlay

Raccourcis dans la barre d'état pour un accès facile aux dernières applications utilisées

L'écran Apple Music Now Playing donne accès à Up Next et à l'album de la chanson en cours de lecture

Listes de lecture organisées quotidiennement et nouvelles catégories de musique dans Apple Music

Autres améliorations et corrections

Louez une fois et regardez vos films iTunes sur vos appareils

Nouvelle vue unifiée des paramètres pour les informations, les paramètres et les appareils de votre compte Apple ID

Météo horaire dans Maps en utilisant 3D Touch sur la température actuelle affichée

Assistance pour la recherche de «voiture garée» dans Maps

Le calendrier ajoute la possibilité de supprimer une invitation indésirable et de la signaler comme indésirable

Prise en charge de l'application domestique pour déclencher des scènes à l'aide d'accessoires avec interrupteurs et boutons

Prise en charge de l'application domestique pour l'état du niveau de la batterie des accessoires

Prise en charge des podcasts pour les widgets 3D Touch et Today pour accéder aux émissions récemment mises à jour

Les émissions de podcast ou les épisodes peuvent être partagés avec les messages avec une prise en charge complète de la lecture

Résout un problème qui pouvait empêcher Maps d'afficher votre position actuelle après la réinitialisation de la position et de la confidentialité

Améliorations de la stabilité de VoiceOver pour Phone, Safari et Mail

La liste des correctifs et correctifs de sécurité est plus longue et moins intéressante. Les voici:

Comptes

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: un utilisateur peut afficher un identifiant Apple à partir de l'écran de verrouillage.

Description: un problème de gestion des invites a été résolu en supprimant les invites d'authentification iCloud de l'écran de verrouillage.

CVE-2017-2397: Suprovici Vadim de l'équipe UniApps, un chercheur anonyme

l'audio

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement d'un fichier audio créé de manière malveillante peut entraîner l'exécution de code arbitraire

Description: un problème de corruption de mémoire a été résolu par une meilleure validation des entrées.

CVE-2017-2430: un chercheur anonyme travaillant avec l'initiative Zero Day de Trend Micro

CVE-2017-2462: un chercheur anonyme travaillant avec l'initiative Zero Day de Trend Micro

Carbone

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement d'un fichier .dfont construit de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: un dépassement de mémoire tampon existait dans la gestion des fichiers de polices. Ce problème a été résolu grâce à une meilleure vérification des limites.

CVE-2017-2379: John Villamil, Doyensec, riusksk (泉 哥) du département Tencent Security Platform

CoreGraphics

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement d'une image conçue de manière malveillante peut entraîner un déni de service

Description: une récursion infinie a été résolue grâce à une meilleure gestion des états.

CVE-2017-2417: riusksk (泉 哥) du département Tencent Security Platform

CoreGraphics

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement de contenu Web conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: plusieurs problèmes de corruption de mémoire ont été résolus grâce à une validation d’entrée améliorée.

CVE-2017-2444: Mei Wang de 360 GearTeam

CoreText

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement d'un fichier de polices conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: un problème de corruption de mémoire a été résolu par une meilleure validation des entrées.

CVE-2017-2435: John Villamil, Doyensec

CoreText

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement d'une police malveillante peut entraîner la divulgation de la mémoire de processus.

Description: une lecture hors limites a été résolue par une meilleure validation des entrées.

CVE-2017-2450: John Villamil, Doyensec

CoreText

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement d'un message texte conçu de manière malveillante peut entraîner un déni de service de l'application

Description: un problème d'épuisement des ressources a été résolu par une meilleure validation des entrées.

CVE-2017-2461: Isaac Archambault de IDAoADI, un chercheur anonyme

DataAccess

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: la configuration d'un compte Exchange avec une adresse e-mail mal saisie peut se résoudre à un serveur inattendu

Description: un problème de validation d'entrée existait dans la gestion des adresses e-mail Exchange. Ce problème a été résolu par une meilleure validation des entrées.

CVE-2017-2414: Ilya Nesterov et Maxim Goncharov

FontParser

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement d'un fichier de polices conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: plusieurs problèmes de corruption de mémoire ont été résolus grâce à une validation d’entrée améliorée.

CVE-2017-2487: riusksk (泉 哥) du département de la plateforme de sécurité Tencent

CVE-2017-2406: riusksk (泉 哥) du département de la plateforme de sécurité Tencent

FontParser

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: l'analyse d'un fichier de polices conçu de manière malveillante peut entraîner l'arrêt inattendu de l'application ou l'exécution de code arbitraire.

Description: plusieurs problèmes de corruption de mémoire ont été résolus grâce à une validation d’entrée améliorée.

CVE-2017-2407: riusksk (泉 哥) du département de la plateforme de sécurité Tencent

FontParser

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement d'une police malveillante peut entraîner la divulgation de la mémoire de processus.

Description: une lecture hors limites a été résolue par une meilleure validation des entrées.

CVE-2017-2439: John Villamil, Doyensec

HomeKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: Home Control peut apparaître de manière inattendue sur le Control Center

Description: un problème d'état existait dans la gestion de Home Control. Ce problème a été résolu par une meilleure validation.

CVE-2017-2434: Suyash Narain de l'Inde

HTTPProtocol

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: un serveur HTTP / 2 malveillant peut provoquer un comportement non défini.

Description: plusieurs problèmes existaient dans nghttp2 avant la version 1.17.0. Ces problèmes ont été résolus en mettant à jour LibreSSL vers la version 1.17.0.

CVE-2017-2428

ImageIO

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement d'une image construite de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: un problème de corruption de mémoire a été résolu par une meilleure validation des entrées.

CVE-2017-2416: Qidan He (何 淇 丹, @flanker_hqd) de KeenLab, Tencent

ImageIO

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: l'affichage d'un fichier JPEG conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: un problème de corruption de mémoire a été résolu par une meilleure validation des entrées.

CVE-2017-2432: un chercheur anonyme travaillant avec l'initiative Zero Day de Trend Micro

ImageIO

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement d'un fichier conçu de manière malveillante peut entraîner l'arrêt inattendu de l'application ou l'exécution de code arbitraire.

Description: un problème de corruption de mémoire a été résolu par une meilleure validation des entrées.

CVE-2017-2467

ImageIO

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement d'une image conçue de manière malveillante peut entraîner l'arrêt inattendu de l'application.

Description: une lecture hors limite existait dans les versions de LibTIFF antérieures à la version 4.0.7. Ce problème a été résolu en mettant à jour LibTIFF dans ImageIO vers la version 4.0.7.

CVE-2016-3619

Magasin itunes

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: un attaquant bénéficiant d'une position privilégiée sur le réseau peut être en mesure de falsifier le trafic réseau iTunes.

Description: les demandes adressées aux services Web de bac à sable iTunes ont été envoyées en texte clair. Ce problème a été résolu en activant HTTPS.

CVE-2017-2412: Richard Shupak (linkedin.com/in/rshupak)

Noyau

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: une application peut éventuellement exécuter du code arbitraire avec les privilèges du noyau.

Description: un problème de corruption de mémoire a été résolu par une meilleure validation des entrées.

CVE-2017-2398: Lufeng Li de l'équipe Qihoo 360 Vulcan

CVE-2017-2401: Lufeng Li de l'équipe Qihoo 360 Vulcan

Noyau

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: une application peut éventuellement exécuter du code arbitraire avec les privilèges du noyau.

Description: un débordement d'entier a été résolu par une meilleure validation des entrées.

CVE-2017-2440: un chercheur anonyme

Noyau

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: une application malveillante peut être en mesure d'exécuter du code arbitraire avec les privilèges root.

Description: une condition de concurrence a été résolue par une meilleure gestion de la mémoire.

CVE-2017-2456: lokihardt de Google Project Zero

Noyau

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: une application peut éventuellement exécuter du code arbitraire avec les privilèges du noyau.

Description: un problème d’utilisation après libération a été résolu grâce à une gestion améliorée de la mémoire.

CVE-2017-2472: Ian Beer de Google Project Zero

Noyau

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: une application malveillante peut exécuter du code arbitraire avec les privilèges du noyau

Description: un problème de corruption de mémoire a été résolu par une meilleure validation des entrées.

CVE-2017-2473: Ian Beer de Google Project Zero

Noyau

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: une application peut éventuellement exécuter du code arbitraire avec les privilèges du noyau.

Description: un problème ponctuel a été résolu grâce à une meilleure vérification des limites.

CVE-2017-2474: Ian Beer de Google Project Zero

Noyau

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: une application peut éventuellement exécuter du code arbitraire avec les privilèges du noyau.

Description: un problème de concurrence a été résolu grâce à un verrouillage amélioré.

CVE-2017-2478: Ian Beer de Google Project Zero

Noyau

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: une application peut éventuellement exécuter du code arbitraire avec les privilèges du noyau.

Description: un problème de dépassement de mémoire tampon a été résolu par une gestion améliorée de la mémoire.

CVE-2017-2482: Ian Beer de Google Project Zero

CVE-2017-2483: Ian Beer de Google Project Zero

Claviers

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: une application peut être en mesure d'exécuter du code arbitraire.

Description: un dépassement de tampon a été résolu par une vérification améliorée des limites.

CVE-2017-2458: Shashank (@cyberboyIndia)

libarchive

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: un attaquant local peut être en mesure de modifier les autorisations du système de fichiers sur des répertoires arbitraires.

Description: un problème de validation existait dans la gestion des liens symboliques. Ce problème a été résolu par une meilleure validation des liens symboliques.

CVE-2017-2390: Omer Medan de enSilo Ltd

libc ++ abi

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le démêlage d'une application C ++ malveillante peut entraîner l'exécution de code arbitraire.

Description: un problème d’utilisation après libération a été résolu grâce à une gestion améliorée de la mémoire.

CVE-2017-2441

Carton

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: une personne ayant un accès physique à un appareil iOS peut lire la table de montage.

La description:La table de montage a été chiffrée avec une clé protégée uniquement par l'UID matériel. Ce problème a été résolu en chiffrant la table de montage avec une clé protégée par l'UID matériel et le code d'accès de l'utilisateur.

CVE-2017-2399

Téléphone

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: une application tierce peut lancer un appel téléphonique sans intervention de l'utilisateur

Description: un problème existait dans iOS permettant les appels sans invite. Ce problème a été résolu en invitant un utilisateur à confirmer le lancement de l'appel.

CVE-2017-2484

Profils

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: un attaquant peut être en mesure d'exploiter les faiblesses de l'algorithme cryptographique DES

Description: la prise en charge de l'algorithme cryptographique 3DES a été ajoutée au client SCEP et DES est devenu obsolète.

CVE-2017-2380: un chercheur anonyme

Coup d'oeil

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le fait d'appuyer sur un lien tel dans un document PDF peut déclencher un appel sans demander à l'utilisateur

Description: un problème existait lors de la vérification de l'URL tel avant de lancer des appels. Ce problème a été résolu par l'ajout d'une invite de confirmation.

CVE-2017-2404: Tuan Anh Ngo (Melbourne, Australie), Christoph Nehring

Safari

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: la visite d'un site Web malveillant peut entraîner une usurpation de la barre d'adresse

Description: un problème de gestion de l'état a été résolu en désactivant la saisie de texte jusqu'au chargement de la page de destination.

CVE-2017-2376:un chercheur anonyme, Michal Zalewski de Google Inc, Muneaki Nishimura (nishimunea) de Recruit Technologies Co., Ltd., Chris Hlady de Google Inc, un chercheur anonyme, Yuyang Zhou du département de la plateforme de sécurité Tencent (security.tencent.com)

Safari

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: un utilisateur local peut être en mesure de découvrir des sites Web visités par un utilisateur dans la navigation privée.

Description: un problème existait lors de la suppression de SQLite. Ce problème a été résolu par un nettoyage amélioré de SQLite.

CVE-2017-2384

Safari

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement de contenu Web conçu de manière malveillante peut présenter des feuilles d'authentification sur des sites Web arbitraires.

Description: un problème d'usurpation d'identité et de déni de service existait au niveau de la gestion de l'authentification HTTP. Ce problème a été résolu en rendant les feuilles d'authentification HTTP non modales.

CVE-2017-2389: ShenYeYinJiu de Tencent Security Response Center, TSRC

Safari

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: la visite d'un site Web malveillant en cliquant sur un lien peut entraîner une usurpation de l'interface utilisateur

Description: un problème d'usurpation d'identité existait au niveau de la gestion des invites FaceTime. Ce problème a été résolu par une meilleure validation des entrées.

CVE-2017-2453: xisigr du Xuanwu Lab de Tencent (tencent.com)

Lecteur Safari

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: l'activation de la fonction Safari Reader sur une page Web conçue de manière malveillante peut conduire à des scripts intersites universels.

Description: plusieurs problèmes de validation ont été résolus grâce à une meilleure désinfection des entrées.

CVE-2017-2393: Erling Ellingsen

SafariViewController

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: l'état du cache n'est pas correctement synchronisé entre Safari et SafariViewController lorsqu'un utilisateur efface le cache Safari

Description: un problème existait lors de la suppression des informations du cache Safari de SafariViewController. Ce problème a été résolu en améliorant la gestion de l'état du cache.

CVE-2017-2400: Abhinav Bansal de Zscaler, Inc.

Sécurité

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: la validation de signatures vides avec SecKeyRawVerify () peut réussir de manière inattendue.

Description: un problème de validation existait avec les appels d'API cryptographiques. Ce problème a été résolu par une meilleure validation des paramètres.

CVE-2017-2423: un chercheur anonyme

Sécurité

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: un attaquant disposant d'une position privilégiée sur le réseau peut capturer ou modifier des données dans des sessions protégées par SSL / TLS

Description: dans certaines circonstances, Secure Transport n'a pas réussi à valider l'authenticité des paquets OTR. Ce problème a été résolu par la restauration des étapes de validation manquantes.

CVE-2017-2448: Alex Radocea de Longterm Security, Inc.

Sécurité

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: une application peut être en mesure d'exécuter du code arbitraire avec les privilèges root.

Description: un dépassement de tampon a été résolu par une vérification améliorée des limites.

CVE-2017-2451: Alex Radocea de Longterm Security, Inc.

Sécurité

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement d'un certificat x509 conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: un problème de corruption de la mémoire existait lors de l'analyse des certificats. Ce problème a été résolu par une meilleure validation des entrées.

CVE-2017-2485: Aleksandar Nikolic de Cisco Talos

Siri

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: Siri peut révéler le contenu des messages texte lorsque l'appareil est verrouillé

Description: un problème de verrouillage insuffisant a été résolu par une meilleure gestion des états.

CVE-2017-2452: Hunter Byrnes

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: glisser-déposer un lien conçu de manière malveillante peut entraîner une usurpation de signets ou l'exécution de code arbitraire

Description: un problème de validation existait lors de la création du signet. Ce problème a été résolu par une meilleure validation des entrées.

CVE-2017-2378: xisigr du Xuanwu Lab de Tencent (tencent.com)

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: la visite d'un site Web malveillant peut entraîner une usurpation de la barre d'adresse

Description: un problème d'interface utilisateur incohérent a été résolu grâce à une meilleure gestion de l'état.

CVE-2017-2486: redrain de light4freedom

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement de contenu Web conçu de manière malveillante risque d'exfiltrer des données d'origine croisée.

Description: un problème d'accès au prototype a été résolu grâce à une gestion améliorée des exceptions.

CVE-2017-2386: André Bargull

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement de contenu Web conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: plusieurs problèmes de corruption de mémoire ont été résolus grâce à une validation d’entrée améliorée.

CVE-2017-2394: Apple

CVE-2017-2396: Apple

CVE-2016-9642: Gustavo Grieco

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement de contenu Web conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: plusieurs problèmes de corruption de mémoire ont été résolus grâce à une gestion améliorée de la mémoire.

CVE-2017-2395: Apple

CVE-2017-2454: Ivan Fratric de Google Project Zero

CVE-2017-2455: Ivan Fratric de Google Project Zero

CVE-2017-2457: lokihardt de Google Project Zero

CVE-2017-2459: Ivan Fratric de Google Project Zero

CVE-2017-2460: Ivan Fratric de Google Project Zero

CVE-2017-2464: Jeonghoon Shin, Natalie Silvanovich de Google Project Zero

CVE-2017-2465: Zheng Huang et Wei Yuan du laboratoire de sécurité Baidu

CVE-2017-2466: Ivan Fratric de Google Project Zero

CVE-2017-2468: lokihardt de Google Project Zero

CVE-2017-2469: lokihardt de Google Project Zero

CVE-2017-2470: lokihardt de Google Project Zero

CVE-2017-2476: Ivan Fratric de Google Project Zero

CVE-2017-2481: 0011 en collaboration avec l'initiative Zero Day de Trend Micro

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement de contenu Web conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: un problème de confusion de type a été résolu grâce à une meilleure gestion de la mémoire.

CVE-2017-2415: Kai Kang du Xuanwu Lab de Tencent (tentcent.com)

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement de contenu Web conçu de manière malveillante peut entraîner une politique de sécurité du contenu inopinément non appliquée.

Description: un problème d'accès existait dans la stratégie de sécurité du contenu. Ce problème a été résolu grâce à des restrictions d'accès améliorées.

CVE-2017-2419: Nicolai Grødum de Cisco Systems

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement de contenu Web conçu de manière malveillante peut entraîner une consommation de mémoire élevée.

Description: un problème de consommation de ressources incontrôlée a été résolu grâce à un traitement regex amélioré.

CVE-2016-9643: Gustavo Grieco

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement de contenu Web conçu de manière malveillante peut entraîner la divulgation de la mémoire de processus.

Description: un problème de divulgation d'informations existait dans le traitement des shaders OpenGL. Ce problème a été résolu grâce à une meilleure gestion de la mémoire.

CVE-2017-2424: Paul Thomson (utilisant l'outil GLFuzz) du Multicore Programming Group, Imperial College London

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement de contenu Web conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: un problème de corruption de mémoire a été résolu par une meilleure validation des entrées.

CVE-2017-2433: Apple

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement de contenu Web conçu de manière malveillante risque d'exfiltrer des données d'origine croisée.

Description: plusieurs problèmes de validation existaient dans la gestion du chargement de la page. Ce problème a été résolu grâce à une logique améliorée.

CVE-2017-2364: lokihardt de Google Project Zero

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: un site Web malveillant peut exfiltrer les données d'origine croisée

Description: il existait un problème de validation lors du traitement du chargement de page. Cette question a été résolue grâce à une logique améliorée.

CVE-2017-2367: lokihardt de Google Project Zero

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement de contenu Web conçu de manière malveillante peut conduire à un scriptage intersite universel

Description: un problème de logique existait au niveau de la gestion des objets frame. Ce problème a été résolu par une meilleure gestion de l'état.

CVE-2017-2445: lokihardt de Google Project Zero

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement de contenu Web conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: un problème de logique existait au niveau de la gestion des fonctions en mode strict. Ce problème a été résolu par une meilleure gestion de l'état.

CVE-2017-2446: Natalie Silvanovich de Google Project Zero

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: la visite d'un site Web conçu de manière malveillante peut compromettre les informations de l'utilisateur.

Description: un problème de corruption de la mémoire a été résolu grâce à une meilleure gestion de la mémoire.

CVE-2017-2447: Natalie Silvanovich de Google Project Zero

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement de contenu Web conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: un problème d’utilisation après libération a été résolu grâce à une gestion améliorée de la mémoire.

CVE-2017-2471: Ivan Fratric de Google Project Zero

WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement de contenu Web conçu de manière malveillante peut conduire à un scriptage intersite universel

Description: un problème de logique existait au niveau de la gestion des trames. Ce problème a été résolu grâce à une meilleure gestion de l’État.

CVE-2017-2475: lokihardt de Google Project Zero

Liaisons JavaScript WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: le traitement de contenu Web conçu de manière malveillante risque d'exfiltrer des données d'origine croisée.

Description: plusieurs problèmes de validation existaient dans la gestion du chargement de la page. Ce problème a été résolu grâce à une logique améliorée.

CVE-2017-2442: lokihardt de Google Project Zero

Inspecteur Web WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquence: la fermeture d'une fenêtre en pause dans le débogueur peut entraîner l'arrêt inattendu de l'application.

Description: un problème de corruption de mémoire a été résolu par une meilleure validation des entrées.

CVE-2017-2377: Vicki Pfau

Inspecteur Web WebKit

Disponible pour: iPhone 5 et versions ultérieures, iPad 4ème génération et versions ultérieures, iPod touch 6ème génération et versions ultérieures

Conséquences: le traitement de contenu Web conçu de manière malveillante peut entraîner l'exécution de code arbitraire.

Description: un problème de corruption de mémoire a été résolu par une meilleure validation des entrées.

CVE-2017-2405: Apple

Conclusion

Avec cette dernière mise à jour majeure, Apple est susceptible des'est concentré sur la prochaine version majeure, iOS 11; nonobstant d'éventuels problèmes imprévus avec la mise à jour APFS. Nous verrons probablement notre premier aperçu d'iOS 11 lors de la conférence annuelle des développeurs WWDC. Comme je l'ai déjà dit, je suis personnellement satisfait d'iOS depuis que je suis passé à un iPhone. La plate-forme «fonctionne» comme prévu et la stabilité a suivi chaque révision du système d'exploitation. Je suis sûr que cela changera à mesure que mon iPhone vieillira et que de nouvelles fonctionnalités plus sophistiquées commenceront à apparaître dans les futures révisions. Pour l'instant, tout va bien.

Votre expérience pourrait être le contraire, alors dites-nous ce que vous pensez de la nouvelle mise à jour. Des joyaux cachés, des problèmes ou des améliorations de performances?

laissez un commentaire