Prey - Logiciel antivol gratuit et à code source ouvert pour votre ordinateur portable

Sortez-vous votre ordinateur portable en public? Peut-être dans un café, dans votre voiture, et pensez-vous que son vol présente un risque? Si vous souhaitez un niveau de protection de base contre le vol, une solution logicielle peut vous le fournir. Aujourd’hui, nous allons examiner Prey, une application open source qui vous permet d’avoir une plus grande tranquillité d’esprit concernant vos appareils. Il vous aide à localiser facilement votre ordinateur portable (ainsi que d’autres périphériques) en cas de perte ou de vol. Suivez-nous pendant que nous faisons un bref aperçu de la façon dont cela fonctionne.

Outre la version Windows, il existe également des versions pour iOS, Ubuntu, Linux, Mac OS et Android (Android possède également une solution intégrée, appelée Gestionnaire de périphériques).

Liens de téléchargement:

- les fenêtres

- iOS

- Android

- Ubuntu (Linux)

- Mac

Dans cet aperçu, nous utiliserons la version Windows. L’installation ne nécessite que quelques clics sur les boutons Suivant, mais n’oubliez pas de cocher Configurer les paramètres de proie avant de cliquer sur Terminer.

Votre antivirus peut vous demander si vous faites confiance à lafichier avant de continuer, mais vous pouvez aller de l’avant et l’exécuter (la FAQ du projet mentionne les faux positifs comme un événement assez courant). Tout d’abord, vous allez créer un compte utilisateur, à condition de ne pas en avoir déjà un.

Peu de données sont nécessaires pour vousdonc, mis à part une adresse email, votre nom et un mot de passe. Vous devrez également attribuer un nom à votre appareil et sélectionner le type d'appareil auquel il appartient. Un ordinateur de bureau peut également être ajouté (car l’un de ceux-ci peut être volé, n’est-ce pas?).

C’est à peu près tout pour le configurateur. Vous recevrez un message de confirmation et un courrier électronique vous indiquant que tout est en ordre de marche. Ce courrier contient également ce lien qui vous mènera à votre panneau de configuration. Une fois que vous êtes connecté avec votre adresse e-mail et votre mot de passe, vous remarquerez que votre appareil est déjà suivi et affiché.

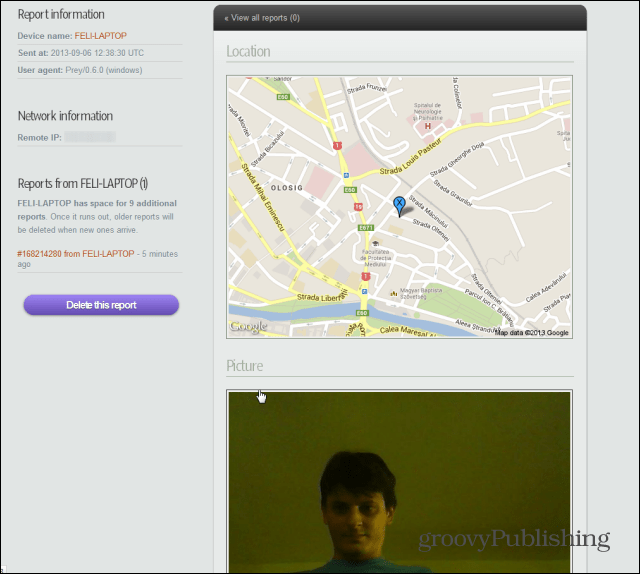

Maintenant, si vous cliquez sur son nom, vous verrez toutBeaucoup d'options que vous pouvez utiliser après avoir signalé le périphérique comme manquant. Dès que vous avez le nom indiqué, le message «Suivi, en attente du rapport» apparaît à côté de son nom. Il faut plus de 10 minutes pour que le rapport soit affiché, en fonction de la quantité d'informations demandée.

Tout ce qui est nécessaire est que l’ordinateur portable soit connecté à Internet.

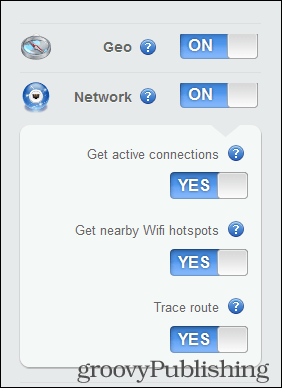

Chacune des catégories a beaucoup d'optionsvous pouvez activer et utiliser. Tout d'abord, la zone Géo vous permettra de localiser l'appareil en fonction du GPS de l'appareil ou du réseau Wi-Fi le plus proche, tandis que l'option Réseau vous fournira des détails tels que les connexions actives et le point d'accès Wi-Fi à proximité, pour faciliter la tâche. pour localiser.

Il est également possible de prendre une capture d'écran et mêmeessayez de prendre une photo du voleur à l'aide de la webcam, ainsi que de rechercher des détails tels que l'exécution de programmes et les fichiers modifiés. S'il s'agit d'un ordinateur portable contenant des informations sensibles, cela pourrait être très utile.

Un deuxième panneau est celui des actions, où vous pouvezeffectivement faire des choses sur votre appareil manquant. Vous pouvez faire retentir une alarme ou lui envoyer un message, qui apparaîtra sur son écran - par exemple, un numéro de téléphone et une récompense en cas de retour. Les actions fonctionneront que l'ordinateur portable soit manquant ou non, comme indiqué ci-dessous.

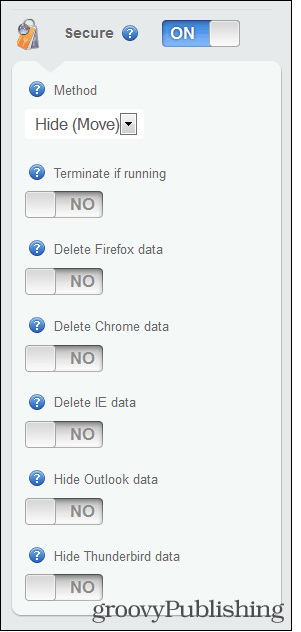

Il existe également des mesures plus drastiques que vous pouvezprendre, comme l’ajout d’un mot de passe ou la suppression de diverses informations, telles que les données de navigateur ou les données de votre client de messagerie. Une bonne chose est que les données peuvent être masquées au lieu d'être supprimées définitivement, vous pouvez donc les récupérer au cas où vous récupéreriez l'appareil.

Une fois qu'un rapport est disponible, vous recevrez unnotification dans votre compte Prey. Le rapport inclura toutes les informations que vous avez demandées et, surtout, vous pourrez voir votre appareil sur Google Maps et la photo du voleur. Comme vous pouvez le constater, dans mon cas, le voleur était un total rockstar bébé un malin.

À partir de ces informations, vous pouvez récupérer votre appareil.

Une autre chose que vous maintenant que le compte gratuit seulementvous permet de stocker 10 rapports sur votre compte, pour un maximum de trois appareils. Si vous avez besoin de plus, un certain nombre d’options de compte professionnel sont disponibles, allant de 5 à 399 dollars par mois, avec un nombre croissant d’appareils protégés.

Les comptes Pro incluent des fonctionnalités supplémentaires telles quedispositifs de surveillance, même s’ils ne sont pas signalés comme manquants, un plus grand nombre de rapports stockés, des intervalles plus rapprochés entre lesdits rapports, la sécurité SSL et quelques autres éléments.

Dans l’ensemble, c’est une solution fonctionnelle qui pourrait s’avérer inestimable en cas de vol de votre ordinateur portable.

![Lancement de Microsoft Security Essentials - Anti-Virus gratuit [groovyDownload]](/images/microsoft/microsoft-security-essentials-released-8211-free-anti-virus-groovydownload.png)

![Microsoft va publier un logiciel anti-virus gratuit [groovyNews]](/images/freeware/microsoft-to-release-free-anti-virus-software-groovynews.png)

laissez un commentaire