Sextortion: qué es y cómo protegerse

Sextortion es una amenaza cibernética en aumento. Los hackers intentan extorsionar dinero o favores sexuales amenazando con revelar sus datos privados. Aquí se explica cómo evitar estos ataques engañosos.

Una de las formas más penetrantes y crecientes deel cibercrimen es sextortion. Sextortion es cuando alguien amenaza con divulgar públicamente información privada o confidencial sobre usted en línea si no le proporciona cosas de naturaleza sexual. Estos pueden incluir imágenes comprometedoras o favores sexuales reales. En algunos casos, pueden estar usando imágenes sexuales que ya ha proporcionado para extorsionarle.

Lo que hace que esta forma de extorsión en línea caiga en la categoría de sextortion es cuando la amenaza o la demanda son de naturaleza sexual.

Tanto las víctimas como los perpetradores de sextortion puedenser de género Una de las razones por las que la distorsión sexual es tan efectiva es porque la mayoría de las veces la víctima se avergüenza de caer en la trampa en primer lugar. Sin embargo, hay formas de salir de la situación si te atrapan en una de estas estafas. También hay formas de protegerse de convertirse en una víctima.

Tipos de Sextortion

La mejor manera de protegerte de las caídasvíctima de esta estafa es al comprender cómo y por qué la gente se enamora de ellos. Los siguientes son algunos ejemplos de los tipos de casos de sextortion que han ocurrido, según el FBI.

Uso de amenazas para obtener más videos o fotos

Muchos perpetradores obtienen la confianza de cientos de niños en línea. Usaron plataformas de juegos y aplicaciones de chat para contactar a los niños y entablaron conversación con ellos.

Después de ganar su confianza, el criminal entoncesobliga al niño a enviar una foto o video ligeramente comprometedor. Por lo general, esto se presenta como una forma de adulación o coqueteo. Otras veces incluso ofrecerán dinero para comenzar a obtener el material.

Después de que el niño comete el error de enviar unofoto, el criminal comienza a hacer amenazas para compartir el último con familiares y amigos. O publicando las imágenes o videos en sitios web pornográficos en línea. Cada amenaza produce una foto aún más explícita hasta que el niño siente que no hay forma de escapar de la situación.

Estas situaciones pueden ser potencialmente mortales. El 18 de septiembre de 2017, Tevan Randall Tobler, de 16 años, se quitó la vida después de ser amenazado de vergüenza social cuando una mujer de Costa de Marfil amenazó con compartir sus fotos comprometedoras en línea.

Catfishing en aplicaciones de citas en línea

Otra estafa táctica que los artistas usan para explotarvíctimas es publicar perfiles falsos y atractivos en aplicaciones de citas para atraer víctimas. Una vez que las víctimas hacen contacto con el criminal, el criminal usa tácticas psicológicas para atraer a la víctima a lo que ellos creen que es una historia de amor real a larga distancia.

Una vez que se establece la relación, elel perpetrador comienza a presentar escenarios para obligar a la víctima a enviarle dinero. En un escenario, la víctima puede ser una mujer de edad avanzada y el criminal se hace pasar por un joven que trabaja en una plataforma petrolera en el Pacífico que dice necesitar dinero para poder viajar a su casa y visitar a su padre enfermo. Otro ejemplo puede ser una víctima masculina, y el criminal se hace pasar por una mujer joven que vive con un novio abusivo y afirma que necesita dinero para dejarlo.

En cada escenario, la historia es completamente falsa. El perfil es completamente falso, y la víctima con demasiada frecuencia se queda con una cuenta bancaria vacía.

Hackear cuentas sociales o cámaras web

Muchos adolescentes de hoy no tienen reparos en publicarfotos comprometedoras de ellos mismos en sus cuentas de redes sociales. Estos adolescentes tienen una falsa sensación de seguridad de que la configuración de privacidad que colocan en estas fotos para que solo unos pocos amigos puedan ver las fotos, realmente funcionará.

Desafortunadamente, los hackers siempre están un paso por delante. Estos tipos de delincuentes combinan dos tipos de delitos en uno; piratería de redes sociales y sextortion.

El enfoque es simple. El hacker pirateará la cuenta social del adolescente y descargará todas las fotos comprometedoras. También ha habido casos en los que el pirata informático puede piratear directamente la cámara de la computadora o el monitor en la habitación del adolescente. El hacker usa esa cámara para capturar fotos comprometedoras.

Luego, el criminal se comunicará con el adolescente y amenazará con publicar esas fotos en sitios web pornográficos. O amenazarán con enviarlos por correo electrónico a amigos y familiares.

Este esfuerzo por avergonzar a un adolescente generalmente funciona. El criminal entonces exigirá fotos o videos adicionales, o dinero.

Estafas de phishing que exigen pagos

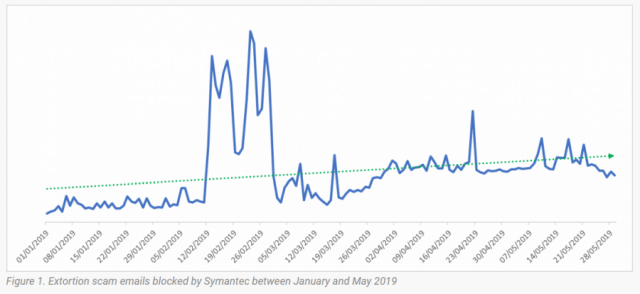

Una de las formas de sextortion de más rápido crecimiento esestafas de phishing por correo electrónico. Según Symantec, de enero a mayo de 2019, Symantec bloqueó el envío de casi 289 millones de estos correos electrónicos a las bandejas de entrada de correos electrónicos de posibles víctimas.

Estos correos electrónicos son especialmente insidiosos porquese aprovechan de la vergüenza que sienten las personas que realmente vieron pornografía en línea. El estafador afirma haber pirateado su computadora y obtenido evidencia de sus actividades en línea. Entonces llega la amenaza. El estafador exige que entregue dinero o bitcoin en su cuenta o compartirán sus actividades con su familia y amigos en línea.

Un correo electrónico típico de estafador de sextortion aparece de la siguiente manera:

Solo quería que supieras que he pirateado tu computadora e hice un volcado completo de tu disco duro.

Al revisar sus archivos, descubrí su libreta de direcciones completa, su historial de visualización de Internet y muchas fotos.

Me sorprende lo pervertido que eres. Tu historial de navegación es uno de los más extraños que he visto. ¡Estoy seguro de que a toda su familia y amigos les encantaría ver lo que han estado viendo en línea!

Podría eliminar fácilmente todos estos archivos, pero estoyNo voy a hacer eso hasta que me des un miserable $ 850 por mi silencio. Quiero que deposite la cantidad en bitcoin usando Coinbase en mi billetera bitcoin: 1HkkPmYfhrdPhsiolwT4oOSw

Si no recibo el pago a medianoche este viernes, ¡toda su familia y amigos verán lo que ha estado haciendo en línea!

$ 850 no es mucho en comparación con la vergüenza que estoy seguro de que sentirías si esto saliera.

La táctica suele ser la misma. Y es cómico para el ojo entrenado. El estafador inventa una historia elaborada con la esperanza de que lo creas. Por lo general, no hay detalles incluidos. El estafador espera que hayas visto material inapropiado en línea y que te da vergüenza verlo publicado.

Nunca ¡realice un pago si alguna vez recibe un correo electrónico de phishing de sextortion como este!

Protéjase del sextortion

Los delitos de sextortión no siempre siguen un conjuntomodelo. De hecho, muchos de estos casos incluyen elementos de cada uno de los ejemplos enumerados anteriormente. Sin embargo, un tema común es que la víctima ha bajado la guardia.

Cualquiera puede ser víctima de este crimen. Es importante seguir los pasos que asegurarán que nunca encuentre fotos o videos comprometedores de usted mismo en Internet.

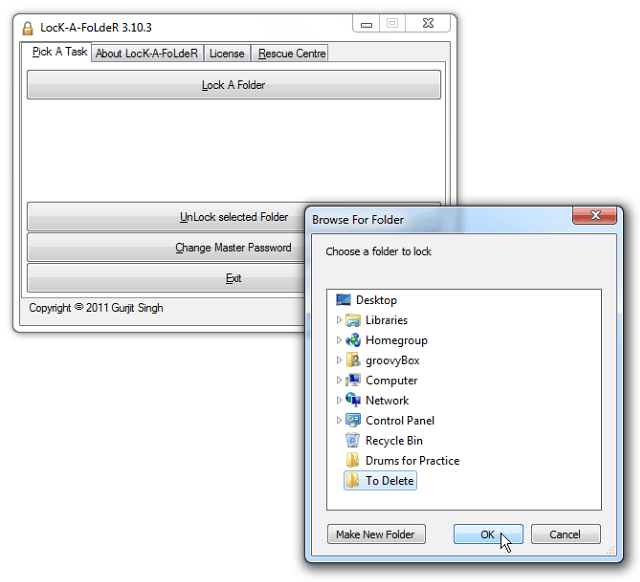

- Cubrir cámaras: Cuando no estés usando la cámara web en tu computadora, cúbrela con una pegatina o cinta adhesiva.

- Evita subir fotos embarazosas: Nunca almacene fotos comprometedoras de usted en ubicaciones a las que los piratas informáticos se dirigen comúnmente. Estos incluyen cuentas de redes sociales e incluso su propio teléfono móvil.

- Esconde tu cara: Una táctica común que usan los delincuentes es convencerparticipar en un video chat de sexo. Si crees que el extraño puede ser un verdadero interés romántico y no puedes decir que no, al menos evita revelar tu rostro ante la cámara hasta que hayas confirmado que el posible interés romántico es una persona real.

- Cuéntale a tus padres: Si eres un niño o un adolescente, hay unoLo que siempre es cierto en todos los casos. Es menos probable que los padres se enojen si aprenden la verdad, en lugar de perder a su hijo. La situación nunca es tan mala como parece, y los adultos tienen muchos recursos disponibles para ayudarlo a salir de una situación aparentemente imposible. La policía siempre asusta a estos criminales. ¡No te meterás en problemas!

- Use el sentido común cuando tenga citas en línea: Nunca confíes en un perfil de citas en línea. Son demasiado fáciles de fingir. Tenga cuidado con las fotos o videos que envíe a cualquier persona que haya conocido en un sitio web de citas en línea hasta que los haya conocido.

- Use el sentido común al salir: Incluso si estás saliendo sin conexión, ha habidodemasiados casos de ex novios o novias que publican "fotos de venganza" en Internet una vez que termina una relación. No envíe fotos comprometedoras suyas a nadie en ningún momento de la relación. Si lo hace, no importa cuánto confíe en ellos, siempre existe el riesgo de que esas imágenes algún día aparezcan en Internet.

- Padres: use el sentido común: Todos los niños en Internet están en riesgo. Más del 70% de los casos de sextortion involucran niños. Proteja a su hijo manteniendo todas las computadoras en áreas familiares comunes y asegúrese de que los dispositivos móviles tengan controles parentales instalados y habilitados para evitar cualquier llamada o mensaje de texto a extraños. Póngase en contacto con su proveedor de telefonía móvil para obtener información sobre los controles parentales que ofrecen.

Sextortion es un delito grave y muy común. Es tan común, de hecho, que el FBI ha publicado un folleto de Sextortion para ayudar a los padres a comprender la gravedad de la situación y cómo proteger a su familia.

Tome la amenaza en serio y haga todo lo posible para protegerse y proteger a su familia de esta creciente amenaza criminal en línea.

Deja un comentario