Ja, din video Baby Monitor kan blive hacket. Nej, du behøver ikke stoppe med at bruge det

Video baby monitor monitor hacking historier får masser af airplay på lokale nyheder og med det samme videresendes til mig af mine ældre slægtninge. Hvad der er anderledes ved disse historier, er, at de risici, de identificerer, er reelle.

Disse bekræftede tilfælde er kølige nok til at få dig til at ønske at løbe ovenpå og tage babymonitoren ud i dit barns værelse lige nu. Det gjorde jeg næsten.

Men efter at have gjort status over de sikkerhedsforanstaltninger, jeg allerede havde indført, besluttede jeg, at det var OK at fortsætte med at bruge mine babymonitorer. Risikoen er reel, men de er håndterbar.

Misforstå mig ikke. Jeg er ikke immun mod lidt paranoia. For eksempel har jeg et Post-it, der dækker webcam på min bærbare computer. (Seriøst, hvornår skal de sætte små plastikskodder på disse som standard?). Men min holdning til babymonitorer er denne:

Når du først har forstået, hvordan hackere kommer ind i babyenskærme og webkameraer, kan du tage en mere informeret beslutning om, hvorvidt sikkerhedsrisikoen er værd at bekvemmeligheden. Så før du begynder at advare alle dine venner og børn om at stoppe med at bruge babymonitorer, skal du læse dette indlæg. Eller endnu bedre, send dem denne i stedet for den sensationelle historie fra din lokale nyhedskanal.

Jeg har et problem med megen måde medierne pådækker disse historier. De er mere clickbait end forsigtighedsfortællinger, og de råd, de tilbyder, er i bedste fald svag. Pointen med dette indlæg er ikke at chokere og skræmme dig - det er at informere og forberede dig.

Sådan får hackere adgang til babymonitorer: Stomme vs. smarte skærme

Angrebsvektoren for ældre walkietalkie / intercom baby skærme (som jeg stadig bruger) er ret enkel. De stumme skærme er radioækvivalenterne af to tin dåser på en streng. Alt hvad man skal gøre er at finde strengen og derefter sætte deres dåse i midten. Det vil sige, kapre frekvensen og begynde at spille death metal over det eller noget. Der er dog to store begrænsende faktorer til det stumme skærmhack. Først er hardware. Lige nu har alle børn over 5 år en enhed, der kan bruge internetprotokol (hvad smart baby monitorer bruger). Men for at kapre en dum baby monitorfrekvens, skal du være lidt praktisk med nogle gadgets, du har købt på RadioShack. Den anden faktor er intervallet. Du skal være temmelig fysisk tæt på babymonitoren for at den kan fungere. For eksempel, hvis jeg står i min indkørsel med modtageren til min babymonitor, er jeg for langt væk til at signalet fungerer.

Så hvis nogen begynder at kapre din "stumme" babyovervåge, gå løb ud i gården og finde den lille punk med walkie-talkien, der gør det og fortæl ham, at du ved, hvor han bor, og du ringer til hans forældre.

Det er alt sammen gamle nyheder.

Det er de internetforbundne video skærme ogbaby kameraer, der gør alle overskrifter for nylig. Disse kaldes internetprotokol (IP) kameraer, fordi de bruger internettet og dit lokalnetværk til at kommunikere med din smartphone. Angrebsvektoren mod disse "smarte" babymonitorer er meget bredere. Nu er det ikke kun ældre brødre og børn i kvarteret, der prager dig. Hvis en stum babymonitor er to dåse dåser og en streng, er en smart babykam en blik dåse, og strengen er World Wide Web. Internet-tilsluttede babymonitorer er potentielt sårbare over for hele spektret af trold, krybe og kriminelle over hele kloden. Og vi ved alle, at disse mennesker bare kan være absolut forkastelige.

Problemer med internetprotokol Baby Monitor

Hver gang jeg begynder at tale om sikkerhed med Steve, begynder han at udføre sin Shrek-efterligning.

”ogres Sikkerhedsforanstaltninger er som løg. ”

Det handler om lagene.

Når det kommer til din IP-aktiverede babymonitor,at have kun et stinkende lag af usikkerhed kan invitere alle hackere. Derefter kan dit webcam ende på et skyggefuldt forum med links til hundreder af usikre webcams over hele kloden. De findes. Se ikke efter dem, hvis du værdsætter din sjæl.

På et meget højt niveau er her de lag, dergælder for din video baby monitor. Dette stammer fra det faktum, at din videobabymonitor fungerer ved at oprette forbindelse til din trådløse router til hjemmet, som jeg antager, at der er forbindelse til internettet.

- Normal internetadgang til din router (firewall beskyttet)

- Adgang til videobabymonitor (Adgangskodebeskyttet eller endnu bedre deaktiveret)

- Adgang til ekstern babymonitor (adgangskodebeskyttet, eller endnu bedre deaktiveret)

- Fjernadministratoradgang til din router (Adgangskodebeskyttet, eller endnu bedre deaktiveret)

- Adgang til video baby monitor (adgangskodebeskyttet)

- Bruger / administrator lokal adgang til din router (adgangskodebeskyttet)

- Kabelforbundet (adgangskodebeskyttet)

- Trådløs (adgangskodebeskyttet)

- Adgang til video baby monitor (adgangskodebeskyttet)

Som du kan se, får angriberen i alle tilfældeadgang til din babymonitor ved først at få adgang til din router. Så det første og indlysende beskyttelseslag er at sikre din trådløse router. Efter dette er der mere, du kan gøre. Men inden vi kommer ind på det, så lad mig forklare dig, hvordan hackere kan komme ind.

Hvis du ikke er interesseret i alt det, er du velkommen til at springe videre til Video Baby Monitor-sikkerhedslisten.

Kompromis med din routersikkerhed

Når en angriber får administrativ adgang tildin router, det er stort set spillet over for enhver enhed, der er tilsluttet den. Din babymonitor er muligvis det mindste af dine bekymringer. Men for at holde et emne konfigureres de fleste babymonitorer ved at få adgang til deres administrative “backstage” via din router. Hvis en hacker får adgang til din router, kan de derefter begynde at abe rundt med sikkerhedsindstillingerne på din babymonitor.

Sådan kan de komme ind:

Et angreb via uautoriseret internetadgang til din router er det mindst sandsynlige at forekomme. Alle routere bruger NAT-adresse (Network Address Translation) til at filtrere uautoriseret indkommende trafik. Den eneste undtagelse her er, hvis du med vilje er gået ind og aktiveret portvideresendelse eller oprettet en demilitariseret zone. Du vil normalt kun gøre dette til programmer som BitTorrent-klienter eller online videospil med høj båndbredde. Hvis du ikke ved, hvad disse er, skal du spørge din teenager, om han eller hun gjorde noget af disse ting til din router. Hvis ikke, har du sandsynligvis OK. Du kan dog kontrollere din routers indstillingssider for at sikre dig.

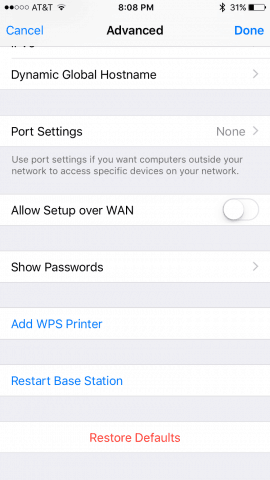

Et angreb via fjernadgang til din router ligner hinanden. På samme måde som du kan indstille din babymonitor til at få lovligt adgang via internettet, kan du få din routers administrationsside tilgængelig via et bredt netværk eller internettet. Dette er i stedet for at få adgang til din routers konfigurationsside ved at oprette forbindelse til den direkte via en kablet eller trådløs forbindelse. Medmindre du er en IT-administrator for en virksomhed, er der praktisk talt ingen grund til, at du har brug for dette - det gør dig bare mere sårbar. Gå videre og deaktiver denne funktion på din routers indstillingsside. Hvis du ikke nogensinde kan huske, at du aktiverede det, er det sandsynligvis allerede deaktiveret. Det kaldes normalt noget som "fjernopsætning" eller "Tillad opsætning via WAN."

Et angreb via lokal adgang til din router er det samme som fjernadgang til din router,undtagen en hacker skal være inden for WiFi-rækkevidde eller være i stand til at tilslutte direkte til din router. Dette er sjældent, men ikke udelukke det - tænk på åbne huse, fester, huse siddere osv. Hvis du har et åbent trådløst netværk, hvilket betyder, at alle kan oprette forbindelse uden en adgangskode (hvorfor? Hvorfor? Hvorfor?), Så din nabo kan komme ind som de vil. Selv hvis du har aktiveret trådløse adgangskoder, kunne nogen tilslutte routeren via en Ethernet-forbindelse, knække din routeradministrators adgangskode (eller bruge fabriksstandarden, hvis du ikke har ændret den) og derefter gå til byen.

Kompromis med din babymonitors sikkerhed

Lad os antage, at hackeren nu har adgang tildin router og derfor din babymonitors konfiguration. Ligesom din router har standardindstillinger, der beskytter den mod uautoriseret trafik, vil din babymonitor normalt have disse beskyttelser på plads ude af boksen. Men mange video-babymonitorer har også UPnP- og portvideresendelsesindstillinger, der kan aktiveres for at gøre kameraet mindre sikkert.

Hvis du ikke har angivet en adgangskode til din babyovervåge eller ændret fabriksadgangskodeordet, nogen kan nemt få adgang til kameraet, nu når de har routeradgang. De kan fortsætte med at bruge den kendte fabriksadgangskode eller indsætte deres bagdørskonto.

Indtil nu har vi beskæftiget os med uautoriseret adgang til din router via internettet. Mange af disse smarte babymonitorer giver dig mulighed for legitimt få adgang til din babymonitor via internettet. Det vil sige, at du er på arbejde eller på en dato ellernoget, og du vil se på din lille sovende engel fra din telefon. Dette er en funktion, du kan aktivere inden for videobaby-kameraets softwareindstillinger. Men jeg synes ikke, du skal gøre det. Båndbredde og sikkerhedsmæssige implikationer afaktivering af denne funktion er for stor, hvis du ikke ved, hvad du laver. Så bare spar dig selv risikoen, og brug ikke din videobabymonitor som barnepige-cam. Bare tekst din babysitter og spørg, hvordan det går, okay?

Problemet med at aktivere internetadgang til dinbaby monitor er, at det i vid udstrækning forenkler det arbejde, en hacker skal udføre. I stedet for at trænge ind i din router, derefter få administrativ adgang til din router og derefter administrativ adgang til din babymonitor, er de bare nødt til at knække det adgangskode, du har angivet til fjernadgang til din babymonitor. Det er lidt som at efterlade en nøgle under dørmatten ved din hoveddør. Hvis det er let og praktisk for dig at få adgang, er det let og praktisk for hackere at få adgang.

Video Baby Monitor-sikkerhed Ikke-problemer

Så alt dette skulle give dig en god idé om, hvordanhackere kan komme ind i din baby monitor. Det er temmelig meget enkle, trådløse netværkssikkerheds ting. Der er ikke noget iboende farligt ved babymonitorer, som ikke også er tilfældet for alle enheder på dit hjemmenetværk. Forskellen er, at fristelsen til ondsindet prank er meget højere, og krybningsfaktoren er ekstra høj. Hvis du blot behandler din babymonitor med den samme årvågenhed som din telefon, din bærbare computer og din tablet, skal du være i orden.

Du skal bare have en video-babymonitor i husetåbner ikke øjeblikkeligt et vindue mod verden. Plus, du behøver ikke at bekymre dig om, at nogen aflytter det digitale videosignal i luften. Digitale videobaby skærme bruger krypterede signaler. Det ville være alt for svært for nogen at knække disse, og de skal være inden for signalområdet.

Video Baby Monitor Sikkerhedscheckliste

Uanset om du læser alt lidtteknisk mumbo jumbo Jeg lige skrev, der er nogle temmelig enkle trin, du kan tage for at gøre din video baby skærm sikker. Gør dem en ad gangen, og hvis du har brug for hjælp til din bestemte babymonitormodel eller routermodel, skal du kontrollere producentens dokumentation eller efterlade en kommentar. Hvis du efterlader en kommentar, skal du bare sørge for, at du får svar på dit spørgsmål, før du tilslutter din enhed.

- Sikre din trådløse router. Jeg kunne skrive et helt indlæg om dette. Men heldigvis gjorde Andre allerede det, så behøver jeg ikke: Sikre din Wi-Fi-router nu med disse sikkerhedstips. Langs disse linjer:

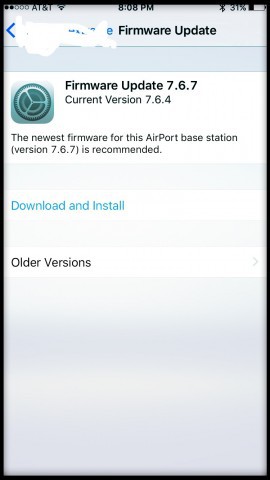

- Opdater firmwaren til din router.

- Deaktiver fjernadgang til din router. Lad det ikke konfigureres hvor som helst men lige inde i dit hus, tilsluttet det trådløse eller kablede netværk.

- Angiv en adgangskode til din babymonitor, hvis du ikke allerede har gjort det (hvorfor? Hvorfor? Hvorfor?). Du skal også sikre dig, at du har en stærk adgangskode

- Skift eller fjern standard login. Nogle kameraer og routere har standard login-oplysninger, noget dumt som "root" som bruger og "password" til adgangskoden. Selv hvis du har konfigureret dine loginoplysninger, skal du sørge for, at de gamle standard loginoplysninger er blevet fjernet eller ændret.

- Opdater firmwaret til dit kamera. Trinene til at gøre dette er forskellige for hver producent. Skyd mig en besked, hvis du har brug for hjælp.

- Deaktiver DDNS på dit kamera, hvis det har det.

- Deaktiver portvideresendelse eller UPnP på dit kamera, hvis det har det.

- Deaktiver fjernadgang til dit baby kamera. Det er praktisk, men unødvendigt. Og hvis du ikke har en ubegrænset dataplan, vil den også være dyr. Afsendelse af videofeed via internettet til en telefon spiser en masse data. Hvis du er opmærksom på at bruge fjernadgang til dit kamera, skal du sørge for, at du også gør følgende:

- Skift den port, der bruges til at få adgang til dit kamera. Standard er 80, og det er den, hackere først tjekker. Skift det til noget over 8100, hvis du kan.

- Kontroller jævnligt logfilerne for uautoriseredeadgang. Når du ser på din log, skal du kigge efter usædvanlige ting, f.eks. IP-adresser, du ikke genkender eller mærkelig adgangstider (kl. 13, når du ikke engang var hjemme, for eksempel).

Hvis du adresserer alle ovenstående punkter, skal du have beskyttet alle de typiske angrebsvektorer efter bedste evne.

Gik jeg glip af noget? Lad mig - og dine kolleger, groovyPost-læsere - vide det i kommentarfeltet.

Efterlad en kommentar