Microsoft пуска актуализация за спешна сигурност за Wanacrypt Ransomware

Вчера работеха компютри по целия святпо-ранните версии на Windows като Windows XP (от 2001 г. ...) и Windows Server 2003 бяха засегнати от злонамерена уязвимост, наречена „Wanacrypt“. Експертите са установили, че злонамереният код поема контрола над компютъра и криптира всички данни на твърдия диск. След това се изисква плащане с помощта на биткойн, за да получите достъп до компютъра. Първоначално е разработен от NSA и се използва като заден вход в системи.

За съжаление кодът изтече и се оказав грешни ръце, което води до днешната ситуация. Критичните спешни служби като болници и правоприлагащи органи във Великобритания бяха повлияни от „Wanacrypt“. Крайният резултат е, че ако нямате резервно копие на системата си с приложение като Crashplan, което съхранява всички версии на всичките ви файлове, нямате късмет. Освен ако не използвате съвременна операционна система като Windows 10.

Windows XP, Windows Server 2003 и Windows 8 Вземете поправка на сигурността за атака „Wanacrypt“

Тежестта на Wanacrypt е била толкова пагубначе Microsoft разработи поправка за остарели версии на своите операционни системи Windows. Въпреки че поправката не може да обърне ефектите на заразена система, тя не позволява уязвимите версии на Windows да се заразят, поне от този специфичен зловреден софтуер.

Софтуерната фирма, подробно описана в публикация в блог, измерва клиентите, за да защити и премахне злонамерения софтуер от своите системи.

Днес много от нашите клиенти по света икритичните системи, от които зависят, станаха жертва на злонамерен софтуер „WannaCrypt“. Виждането на фирми и лица, засегнати от кибератаки, като тези, които се съобщават днес, беше болезнено. Microsoft работи през целия ден, за да гарантира, че разбираме атаката и предприемаме всички възможни действия за защита на нашите клиенти. Този блог описва стъпките, които всеки индивид и бизнес трябва да предприемат, за да останат защитени. Освен това ние предприемаме изключително необичайната стъпка за осигуряване на актуализация на защитата за всички клиенти, за да защитим платформите на Windows, които са само в персонализирана поддръжка, включително Windows XP, Windows 8 и Windows Server 2003. Клиентите, работещи под Windows 10, не са били насочени от атаката днес.

Подробности са дадени по-долу.

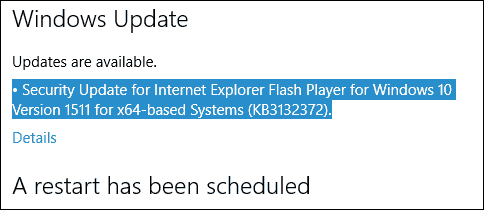

- През март пуснахме актуализация на защитата, коятоадресира уязвимостта, която тези атаки експлоатират. Тези, които имат активирана актуализация на Windows, са защитени срещу атаки срещу тази уязвимост. За тези организации, които все още не са приложили актуализацията на защитата, ви предлагаме незабавно да внедрите Microsoft Security Bulletin MS17-010.

- За клиенти, използващи Windows Defender, пуснахмеактуализация по-рано днес, която открива тази заплаха като Ransom: Win32 / WannaCrypt. Като допълнителна мярка „задълбочена защита“, поддържайте актуален анти-зловреден софтуер, инсталиран на вашите машини. Клиентите, работещи със софтуер против злонамерен софтуер от произволен брой компании за сигурност, могат да потвърдят със своя доставчик, че са защитени.

- Този тип атака може да се развива с течение на времето, така че всякадопълнителни стратегии за задълбочена отбрана ще осигурят допълнителни защити. (Например, за допълнителна защита от атаки на SMBv1, клиентите трябва да обмислят блокиране на наследени протоколи в своите мрежи).

Не се споменаваше за Windows 7, Windows Server2007 или Windows 10 са чувствителни към извличащия софтуер Wanacrypt. Очевидно това е още една причина да поддържате компютъра си на най-новата операционна система. Да, знам, че не винаги се актуализира, за да останеш по-напред от лошите, Microsoft харчи милиарди. Имайки това предвид, ако все още използвате по-стара версия на Windows, моля, помислете за надстройка до Windows 10 днес.

Потребителите на по-стари версии, които все още се поддържат от Microsoft, могат да направят своята роля, за да гарантират, че атаки като тези са минимални.

- Прилагайте пластирите за вашите системи, когато те састанат достъпни. Не обичам да го казвам, но Microsoft пусна поправка за това, повечето от които бяха нападнати, просто не инсталираха лепенката на Microsoft Security Bulletin MS17-010.

- Архивиране, ние говорим за това непрекъснато в Groovypost, ако не го правите, сега е подходящ момент да започнете.

- Бъдете наясно с имейл съобщенията си и откъде идват. Wanacrypt успя да проникне в системите чрез прикачени файлове за електронна поща, някои потребители се отвориха неподозирано.

Потребителите могат да изтеглят кръпки за съответните им версии на Windows на следните връзки: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Вграден Windows XP SP3 x86, Windows 8 x86, Windows 8 x64

Оставете коментар