كيفية تأمين حساباتك من المأجورون الهندسة الاجتماعية

حماية الحسابات من الهندسة الاجتماعية

المهندس الاجتماعي يمكن أن يكون أي شخص يمكن أن يكسبالوصول إلى الأجهزة أو الشبكة عن طريق خداع الأشخاص لتوفير المعلومات اللازمة للتسبب في ضرر. قد يحصل المهندس الاجتماعي على ثقة الموظف لإقناعه بإفشاء معلومات اسم المستخدم وكلمة المرور أو قد يطرح كموظف في محاولة للحصول على دخول إلى منشأة. هذا هو السبب في أنه من المهم للشركات أن تبلغ المستخدمين بسياسات الأمان مثل عدم إعطاء كلمة مرورك مطلقًا ، حتى إذا تلقيت مكالمة من قسم تكنولوجيا المعلومات لديك.

ماذا عن المستخدم في راحة منزلهم؟ أنا ، لسوء الحظ ، أعيش في بلد يتمتع بسمعة عالمية في الاحتيال. الرئيسية هي المعروفة باسم احتيال اليانصيب. العديد من الضحايا المسنين في الولايات المتحدة ، لديهاتم الاحتيال على التفكير في الفوز باليانصيب ؛ بناءً على مقتطفات صغيرة من المعلومات التي قد تكون متاحة للمخادع ؛ سواء في دليل الهاتف أو اليسار في سلة المهملات خارج منزلك أو حتى عبر الإنترنت. على غرار عمليات الاحتيال في نيجيريا ، قبل عدة سنوات ، يمكن للأشرار سرقة المال دون حتى مقابلة ضحيتهم.

المخادعين سيئة السمعة للبحث عن عشوائيأسماء على الإنترنت ؛ تظاهر كوكلاء إبلاغ الفائز. تطلب المكالمة عادةً من الفائز إرسال مبلغ معين من المال إلى جامايكا ، باستخدام خدمة تحويل الأموال مثل Western Union ؛ من أجل جمع مكاسبهم. المخادع لن ينظر أو يعرّف بأنه مجرم نموذجي. إنهم يميلون إلى استخدام النساء الشابات اللواتي يتحدثن جيدًا ، اللائي يعزفن الضحية إلى التخلي عن أموالهن.

الكثير من مشاركتنا عبر الإنترنت تتم فيالشبكات الاجتماعية ، والأكثر شعبية يجري الفيسبوك. يعد Facebook اليوم واحدًا من الفرص العديدة المتاحة التي يمكن أن يستخدمها المهندس الاجتماعي لتكرار هويتك. يمكن استخدام Instagram و WhatsApp وغيرها من الخدمات كوسيلة للتسلل إلى شبكة الأصدقاء وجهات الاتصال الخاصة بك. تُعد الحسابات المفتوحة ، المليئة بصور لك ولعائلتك ، الأدوات المثالية لإنشاء ملف تعريف مقنع مثلك الحقيقي. يمكن للمهندس الاجتماعي أن يستخدم أحدث رحلة على الشاطئ للاتصال بصديق باستخدام القصة المثالية حول الوقوع في جزيرة لأنك فقدت بطاقة ائتمانك ولم يكن لديك نقود للعودة إلى المنزل.

ماذا يمكنك أن تفعل لمنع أن تصبح ضحية للهندسة الاجتماعية؟

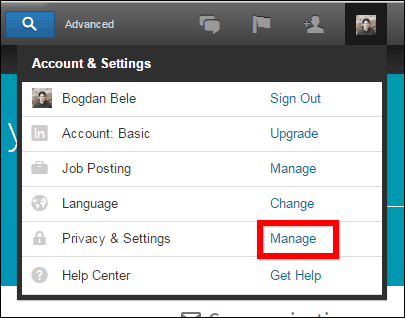

أي حساب وسائل التواصل الاجتماعي ، حيث كنت تشاركيجب تعيين المعلومات الشخصية مثل الصور العائلية ورحلات العطلات على خاصة ؛ اجعله متاحًا فقط للأشخاص الذين تعرفهم ويمكنهم التحقق منه. لقد ناقشنا بعض الطرق التي يمكنك من خلالها تأمين حسابك على Facebook ، والخيار الأفضل ، بالطبع ، هو حذف حسابك أو عدم إنشاء حساب على الإطلاق. ومع ذلك ، هذا غير واقعي لكثير من الناس.

قبل تحميل صورة على وسائل التواصل الاجتماعي ، راجع مقالتنا حول كيفية إزالة المعلومات الموجودة في ملف EXIF الذي تنشئه.

- كيفية إزالة البيانات الشخصية من صورك في ويندوز

اعتمادًا على مكان وجود الخطر ، إليك بعض التدابير التي يمكنك استخدامها لحماية نفسك من الهندسة الاجتماعية.

لا تعطِ كلمة مرور أبدًا - لا حتى لأفراد الأسرة أو زملاء العمل.

اسأل دائمًا عن هويتك - إذا أرسل إليك شخص ما رسالة بريد إلكتروني ، فأبلغك بذلكأنك ربحت للتو لعبة Powerball ، استخدم الحس السليم. هل شراء أي تذاكر اليانصيب أو دخلت أي السحوبات؟ لقد تلقيت مؤخرًا رسائل بريد إلكتروني من Apple لتسليمها إلى أحد حساباتي البديلة ؛ أبلغني أن حسابي قد تعرض للاختراق وأنهم بحاجة لي للتوقيع لحل المشكلة. الرسالة تبدو حقيقية جدا ؛ تعتقد أنه في الواقع من Apple ، نظرة واحدة بسيطة على المجال لعنوان البريد الإلكتروني وتساءلت متى بدأت Apple في استخدام Hotmail كعنوان رسمي لها.

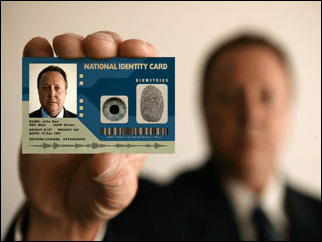

تقييد الوصول إلى الزوار غير المتوقعين. إذا زار شخص غريب منزلك أو مكان عملك ،يمكنك تقييد الوصول إلى البوابة أو الشرفة أو الشرفة الأمامية أو الصالة المفتوحة فقط. قم بتقييد كمية المعلومات التي تقدمها وتظل متحكمًا في اللقاء. طلب معلومات مثل تحديد الهوية ؛ يمكنك أيضًا أخذ المعلومات ثم الاتصال بالشركة التي يمثلونها للحصول على مزيد من المعلومات حول الفرد أو الغرض من الزيارة.

اصطحب جميع الزوار. إذا قام شخص غريب بزيارة منزلك أو مكتبك ، فحد من مقدار الحرية التي يمكنهم التجول فيها.

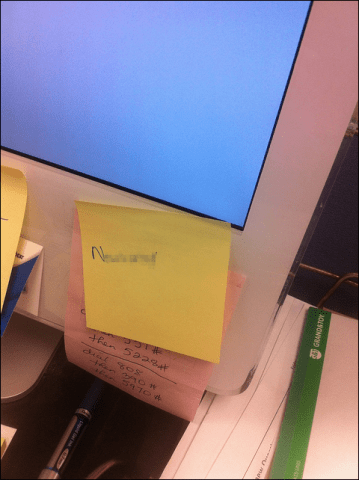

إذا كنت تعمل في بيئة مكتبية أو حتى فيالمنزل ، وتجنب الأخطاء الشائعة التي يمكن أن تجعل من السهل على شخص اقتحام حسابك. لا تكتب كلمة مرور على ملاحظة أو تلتصق بها على شاشتك أو أسفل لوحة المفاتيح. أعلم أنه من الصعب حفظ كلمة مرور جيدة ، ولكن واقع فقدان البيانات الحساسة أو تعرض حسابك للخطر هو خسارة كبيرة بالمقارنة.

حماية البيانات

هدف المهندس الاجتماعي هو الحصادبيانات قيمة. يمكن أن يؤدي استخدام كلمة مرور قوية إلى منع الوصول غير المصرح به إلى معلوماتك. فيما يلي بعض النصائح التي يمكنك استخدامها لتنفيذ سياسات كلمة المرور المناسبة:

استخدم المصادقة الثنائية. هذا مفيد بشكل خاص في عالم اليومالسفر والاتصالات. تقوم المصادقة الثنائية بإنشاء حواجز متعددة للوصول غير المصرح به. على سبيل المثال ، إذا كنت تقوم بتسجيل الدخول إلى حساب البريد الإلكتروني الخاص بك من موقع غير عادي ، فيمكن لخدمة البريد الإلكتروني استخدام الموقع الجغرافي لتحديد إحداثيات GPS المستندة إلى موقعك. يمكن أن تطلب خدمة البريد الإلكتروني نقطة تحقق إضافية مثل رقم التعريف الشخصي المكون من أربعة أرقام ؛ إرسالها إلى هاتفك الخلوي. تحقق من دليلنا الشامل لاستخدام المصادقة الثنائية.

- تأكد من انتهاء صلاحية كلمة المرور الخاصة بك بعد وقت معين.

- قم بإنشاء كلمة مرور آمنة تحتوي على مزيج من الحروف والأرقام والرموز.

- قواعد تأمين للحد من عدد من المحاولات غير الناجحة.

لا تترك جهاز الكمبيوتر الخاص بك مفتوحًا في المكتب. قد يتمكن المستخدمون الآخرون من الوصول إليه. ضربة سريعة لل ويندوز + ل يمكن للقفل قفل شاشة الكمبيوتر الخاص بك حتى تعود.

تشفير البيانات. نظرنا سابقا في إنشاء وتكوين التشفير في نظام التشغيل Windows 10 على محرك الأقراص المحلي وأجهزة التخزين المحمولة. يساعد التشفير في تأمين بياناتك ، مما يجعلها غير قابلة للقراءة للمستخدمين ؛ الذين ليس لديهم الرموز المناسبة للوصول. يمكن أن يكون هذا مفيدًا بشكل خاص إذا نجح مهندس اجتماعي ؛ سرقة جهاز الكمبيوتر الخاص بك أو محرك الإبهام.

استخدام VPN. الشبكة الافتراضية الخاصة هي تقنية أخرى ناقشناها في مقال حديث. يسمح اتصال VPN للمستخدم بالوصول إلى الموارد بأمان على كمبيوتر آخر عن بُعد.

دائما النسخ الاحتياطي. الحفاظ على النسخ الاحتياطية العادية هي ممارسة مفيدةضد فقدان البيانات. يجب على المستخدمين التأكد من إجراء نسخ احتياطية متكررة. تأمين النسخ الاحتياطية الخاصة بك هو أيضا مهم. يمكن القيام بذلك باستخدام نفس أدوات التشفير المضمنة في نظام التشغيل Windows 10.

التخلص من البيانات الحساسة

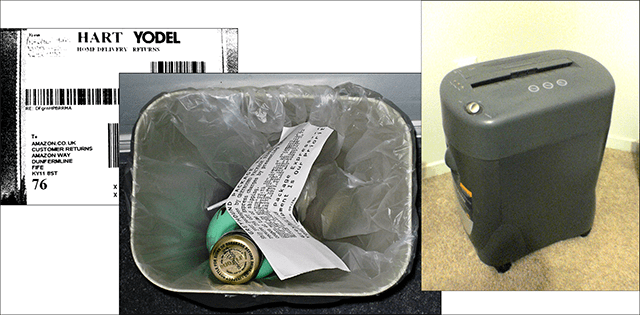

تخلص من المعلومات الحساسة التي يمكن أن تكونتستخدم من قبل المهندسين الاجتماعيين لجمع البيانات الشخصية عنك. شيء بسيط مثل الملصق الذي يحتوي على عنوانك في صندوق المنتج الذي تم وضعه في سلة المهملات خارج منزلك.

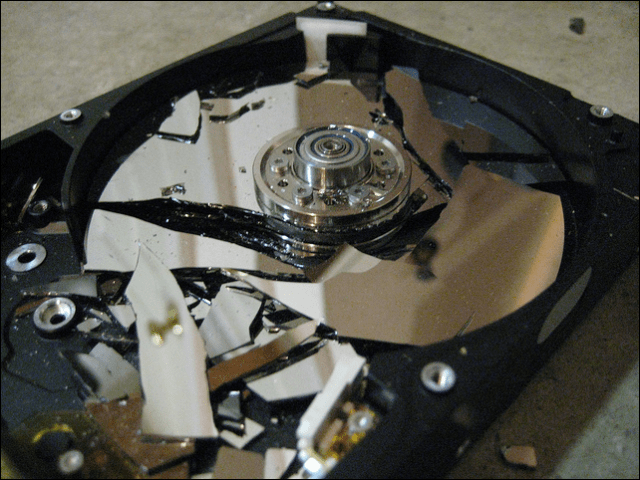

التخلص من أجهزة الكمبيوتر القديمة هو أيضامهم. يجب تدمير القرص الثابت القديم أو محرك الإبهام بشكل صحيح. طريقة واحدة للقيام بذلك هي باستخدام مطرقة لتحطيم الأطباق من القرص أو محرك الإبهام. أعرف أنه بدائي إلى حد ما ، لكنه أفضل شيء يمكنك القيام به بعد ذلك. بطاقات الائتمان القديمة هي ناقل آخر يمكن استخدامه لجمع المعلومات عنك. يمكن أن يساعد الاستثمار في تقطيع متقاطع على تدمير كل من بطاقات الائتمان والأقراص الضوئية والمستندات الحساسة.

الهويات على الانترنت

يمكن أن يكون إنشاء هوية بديلة عبر الإنترنتمفتاح مهم لحماية معلوماتك الشخصية وخصوصيتك. يمكنك الحصول على حسابات بريد إلكتروني وأسماء مستعارة متعددة ؛ التي تستخدم لأغراض مختلفة. على سبيل المثال ، يمكن أن يكون لديك بريد إلكتروني غير مرغوب فيه فقط للنشرات الإخبارية ومواقع الويب التي تسجّل الدخول إليها ؛ دون الحاجة إلى الكشف عن أي معلومات شخصية.

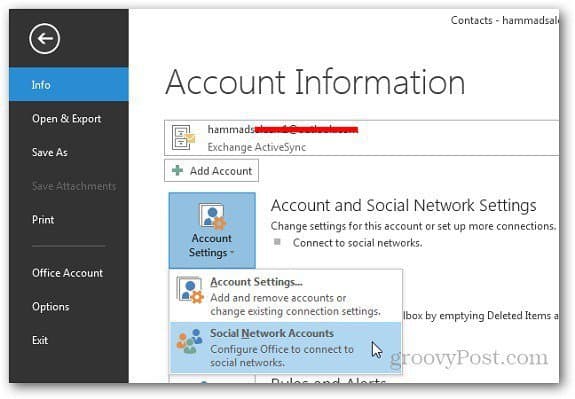

خدمات بريد الويب الشهيرة مثل Outlook.يدعم كل من com و Gmail من Google و iCloud من Apple إنشاء حسابات مستعارة. طبقة إضافية من الأمان يمكنك دمجها ، عند إعداد حساب جديد هو تقديم إجابات وهمية لأسئلة الأمان مثل ما هو فريقك الرياضي المفضل أو الصديقة الأولى. سيؤدي هذا بالتأكيد إلى تقليل فرص تعرض الحساب للخطر إذا كان مهندس اجتماعي يعرف شيئًا عنك.

حافظ على تحديث نظام التشغيل والتطبيقات الخاصة بك

تحديثات الأمان المنتظمة هي جزء هام منحماية معلوماتك من المهاجمين الذين يبحثون عن طرق جديدة لاختراقها. لقد غيرت الإنترنت اللعبة كيف نتعامل مع الأمن. لقد ناقشنا مؤخرًا بعض التغييرات التي طرأت على تجربة الصيانة في Windows 10. عند استخدام أجهزة مثل الأجهزة اللوحية والهواتف الذكية أو أجهزة الكمبيوتر المكتبية ؛ يعد تثبيت آخر التحديثات جزءًا مهمًا من التقدم. قم بتطوير عادة للتعرف على التحديثات والتصحيحات الجديدة ، ثم قم بتثبيتها على الفور عند إصدارها.

أجهزة محمولة

نقوم بتخزين بعض المعلومات الأكثر حساسية لديناعلى الأجهزة المحمولة ؛ مثل الهواتف الذكية والأجهزة اللوحية. أصبح الحفاظ على هذه الأجهزة آمنًا على رأس أولويات مطوري أنظمة تشغيل الهواتف المحمولة وبائعي الأجهزة. قدمت شركة Apple قبل ثلاثة أعوام Touch ID على iPhone 5s ؛ في حين أن سامسونج والعديد من العلامات التجارية الأخرى قد أدخلت تقنيات القياس الحيوي. تأكد من الاستفادة من آليات الأمان المدمجة هذه. يمكن لأي شخص يحصل على الوصول إلى هاتفك عرض رسائل البريد الإلكتروني وجهات الاتصال وأي معلومات حساسة أخرى قد تقوم بتخزينها بسرعة.

السلوك عبر الإنترنت والنشاط

أنشطتك عبر الإنترنت لها تأثير كبيرعلى سلامتك. يمكن أن يؤدي تنزيل المحتوى من مواقع ويب فردية أو حتى استخدام عملاء التورنت إلى فتح جهاز الكمبيوتر الخاص بك على تعليمات برمجية ضارة. بعض برامج التورنت تجعل من السهل على البرامج المارقة أن تنطلق على جهازك. سيقوم البرنامج الشرعي مثل JAVA أو WinZip بتثبيت الوظائف الإضافية التي يصعب إزالتها. اقرأ التعليمات التي تظهر على الشاشة بعناية عند تثبيت هذه التطبيقات.

تتبع بياناتك المصرفية بانتظام وابحث عن أي علامات على الأنشطة المعتادة مثل النفقات التي لا تعرفها. اتصل بمصرفك على الفور في حالة حدوث مثل هذه الحوادث.

زراعة السلوك من الشك والوجودإن الحذر فيما تشاركه وتطبيق استراتيجيات معينة سيجعلك أقل هدفًا للمهندسين الاجتماعيين. تعد الخصوصية جزءًا مهمًا من أنشطة الحوسبة لدينا التي يمكن أن تضيع بسبب الكشف الطوعي. هذه معلومات كثيرة يجب أخذها ، لذا إليك ملخص لما ناقشناه.

- يمكن أن تأتي التهديدات الأمنية من داخل أو خارج المنظمة.

- من المهم تطوير خطة أمان والحفاظ عليها لحماية كل من البيانات والمعدات من الفقد.

- الحفاظ على تحديث نظام التشغيل والتطبيقات يجعلك في صدارة اللعبة. يبحث المهندسون الاجتماعيون والمتسللون باستمرار عن وجود تشققات ، مع مراعاة ذلك دائمًا.

هل لديك مناقشة أخرى؟ اترك تعليقًا في القسم أدناه وشاركه معنا.

اترك تعليقا