Microsoft rilascia l'aggiornamento di sicurezza di emergenza per Wanacrypt Ransomware

Ieri i computer di tutto il mondo sono in esecuzionele versioni precedenti di Windows come Windows XP (dal 2001 ...) e Windows Server 2003 sono state colpite da una vulnerabilità dannosa chiamata "Wanacrypt". Gli esperti hanno stabilito che il codice dannoso prende il controllo del computer e crittografa tutti i dati sul disco rigido. Richiede quindi il pagamento utilizzando Bitcoin per ottenere l'accesso al computer. È stato originariamente sviluppato dalla NSA e utilizzato come backdoor nei sistemi.

Sfortunatamente, il codice è trapelato ed è finitonelle mani sbagliate, con conseguente situazione di oggi. "Wanacrypt" ha influenzato ampiamente i servizi di emergenza critici come ospedali e forze dell'ordine nel Regno Unito. Il risultato finale è che se non disponi di un backup del tuo sistema con un'app come Crashplan che mantiene tutte le versioni di tutti i tuoi file, sei sfortunato. A meno che non stia eseguendo un sistema operativo moderno come Windows 10.

Windows XP, Windows Server 2003 e Windows 8 ottengono la correzione di sicurezza per l'attacco "Wanacrypt"

La gravità di Wanacrypt è stata così devastanteche Microsoft ha sviluppato una correzione per le versioni obsolete dei suoi sistemi operativi Windows. Sebbene la correzione non possa invertire gli effetti di un sistema infetto, impedisce che le versioni vulnerabili di Windows vengano infettate, almeno da questo specifico malware.

La società di software dettagliata in un post sul blog misura i clienti possono adottare per proteggere e rimuovere il software dannoso dai loro sistemi.

Oggi molti dei nostri clienti in tutto il mondo ei sistemi critici da cui dipendono erano vittime del software dannoso "WannaCrypt". Vedere aziende e persone colpite da attacchi informatici, come quelli segnalati oggi, è stato doloroso. Microsoft ha lavorato tutto il giorno per assicurarsi di aver compreso l'attacco e di aver intrapreso tutte le azioni possibili per proteggere i nostri clienti. Questo blog spiega i passi che ogni individuo e azienda dovrebbero adottare per rimanere protetti. Inoltre, stiamo prendendo la fase molto insolita di fornire un aggiornamento di sicurezza a tutti i clienti per proteggere le piattaforme Windows che sono solo nel supporto personalizzato, inclusi Windows XP, Windows 8 e Windows Server 2003. I clienti che eseguono Windows 10 non sono stati presi di mira dall'attacco oggi.

I dettagli sono sotto.

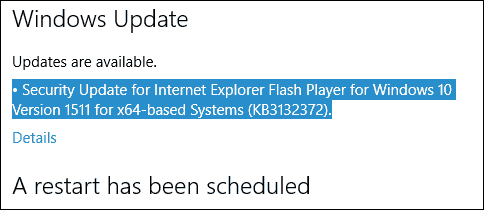

- A marzo, abbiamo rilasciato un aggiornamento di sicurezza cherisolve la vulnerabilità che questi attacchi stanno sfruttando. Coloro che hanno Windows Update abilitato sono protetti dagli attacchi a questa vulnerabilità. Per le organizzazioni che non hanno ancora applicato l'aggiornamento per la protezione, si consiglia di distribuire immediatamente il Bollettino Microsoft sulla sicurezza MS17-010.

- Per i clienti che utilizzano Windows Defender, abbiamo rilasciatoun aggiornamento precedente che rileva questa minaccia come Ransom: Win32 / WannaCrypt. Come ulteriore misura di "difesa in profondità", mantieni aggiornato il software anti-malware installato sui tuoi computer. I clienti che eseguono software antimalware di un numero qualsiasi di società di sicurezza possono confermare con il proprio provider la loro protezione.

- Questo tipo di attacco può evolversi nel tempo, quindi qualsiasiulteriori strategie di difesa approfondite forniranno protezioni aggiuntive. (Ad esempio, per proteggere ulteriormente dagli attacchi SMBv1, i clienti dovrebbero considerare di bloccare i protocolli legacy sulle proprie reti).

Non è stato menzionato Windows 7, Windows Server2007 o Windows 10 sono sensibili al ransomware Wanacrypt. Ovviamente, questo è solo un motivo in più per mantenere il tuo computer sul sistema operativo più recente. Sì, lo so, non è sempre necessario aggiornare, tuttavia, per stare al passo con i cattivi, Microsoft spende miliardi. Con questo in mente, se stai ancora eseguendo una versione precedente di Windows, ti preghiamo di considerare l'aggiornamento a Windows 10 oggi.

Gli utenti di versioni precedenti ancora supportate da Microsoft possono fare la loro parte per garantire che attacchi come questi siano minimi.

- Applica le patch per i tuoi sistemi quandodiventa disponibile. Odio dirlo, ma Microsoft ha rilasciato una correzione per questo, molti dei quali sono stati attaccati, semplicemente non ha installato la patch del Bollettino Microsoft sulla sicurezza MS17-010.

- Backup, ne parliamo sempre su Groovypost, se non lo fai, ora è un buon momento per iniziare.

- Sii consapevole dei tuoi messaggi e-mail e da dove provengono. Wanacrypt è stato in grado di infiltrarsi nei sistemi tramite allegati e-mail che alcuni utenti hanno aperto senza sospettare.

Gli utenti possono scaricare le patch per le rispettive versioni di Windows ai seguenti collegamenti: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

lascia un commento