Un phisher hackeó la autenticación de dos factores de Gmail: así es como lo hizo

La verificación en dos pasos hace que su cuenta de Google sea exponencialmente más segura. Pero aún no eres invencible para los hackers.

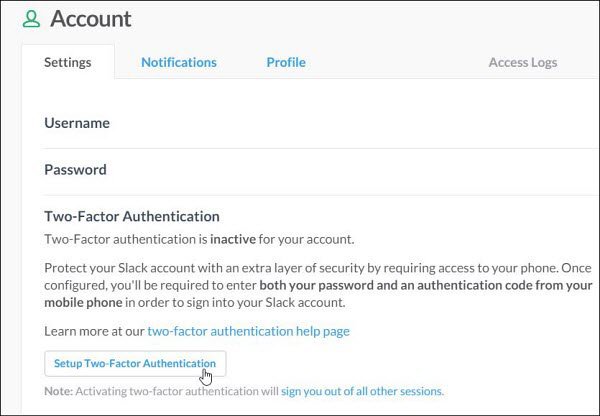

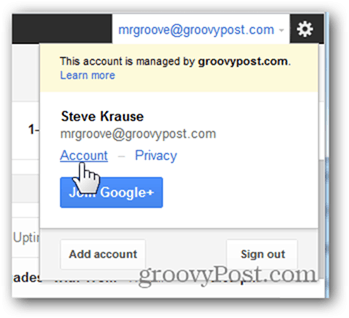

Aquí en groovyPost, estamos constantemente presionandoAutenticación en 2 pasos como una forma de proteger sus cuentas en línea. He estado utilizando la autenticación de Gmail de 2 factores durante bastante tiempo y debo decir que me hace sentir muy segura. Para aquellos que no lo usan, la autenticación en dos pasos significa que debe usar su contraseña para iniciar sesión y otro código único (generalmente enviado por mensaje de texto, llamada telefónica o una aplicación como Google Authenticator). Es cierto, es un poco doloroso, pero me parece que vale la pena. De hecho, he visto casos en los que ha obstaculizado un intento de piratería (es decir, recibí mensajes de texto de 2 factores en mi teléfono cuando no estaba intentando iniciar sesión, lo que significa que alguien ingresó correctamente mi contraseña).

Entonces, la otra semana, me sorprendió cuando escuchéla respuesta a todos los podcasts de que un pirata informático había phishing con éxito a alguien mediante la verificación de Gmail en dos pasos. Esto fue en el episodio titulado What Kind of Idiot Gets Phishing? Es un gran episodio, así que no te lo voy a estropear diciendo quién era el "idiota", pero te contaré algunos de los trucos que usaron.

El hacker tenía permiso del programa.productores para intentar hackear al personal. Pero no tenían acceso interno a sus servidores. Pero el primer paso para establecer sus objetivos fue falsificar la dirección de correo electrónico de un compañero de trabajo. Mira, la persona cuyo correo electrónico falsificó fue:

phia@gimletmedia.com

La dirección de correo electrónico que usó el phisher fue esta:

phia@gimletrnedia.com

¿Puede usted decir la diferencia? Dependiendo de la fuente, es posible que no haya notado que la palabra "medios" en el nombre de dominio en realidad se escribe r-n-e-d-i-a. La r y n aplastadas juntas parecen una m. El dominio era legítimo, por lo que no habría sido detectado por un filtro de spam.

2. Adjuntos convincentes y texto del cuerpo

La parte más complicada del correo electrónico de phishing fue quesonaba extremadamente legítimo. La mayoría de las veces, puedes ver un correo electrónico sombrío desde una milla de distancia por sus caracteres extraños y su inglés roto. Pero este phisher fingió ser un productor que enviaba una pieza de audio a un equipo para su edición y aprobación. Junto con el convincente nombre de dominio, parecía muy creíble.

3. Página de inicio de sesión falsa en 2 pasos de Gmail

Este fue el complicado. Entonces, uno de los archivos adjuntos enviados fue un PDF en Google Docs. O eso parecía. Cuando la víctima hizo clic en el archivo adjunto, se le solicitó que iniciara sesión en Google Docs, como a veces tiene que hacerlo incluso cuando ya ha iniciado sesión en Gmail (o eso parece).

Y aquí está la parte inteligente.

El phisher creó una página de inicio de sesión falsa que envió un real Solicitud de autenticación de 2 factores para el real de Googleservidor, a pesar de que la página de inicio de sesión era completamente falsa. Entonces, la víctima recibió un mensaje de texto como de costumbre, y luego cuando se le solicitó, lo puso en la página de inicio de sesión falsa. El phisher luego usó esa información para obtener acceso a su cuenta de Gmail.

Phishing

Entonces, ¿esto significa que la autenticación de 2 factores está rota?

No digo que la autenticación en dos pasos nohacer su trabajo Todavía me siento más seguro y más seguro con el factor 2 habilitado, y lo mantendré así. Pero escuchar este episodio me hizo darme cuenta de que todavía soy vulnerable. Entonces, considere esto como un cuento de advertencia. No se confíe demasiado y aplique medidas de seguridad para protegerse de lo inimaginable.

Ah, por cierto, el genio hacker de la historia es: @DanielBoteanu

¿Utiliza autenticación de 2 pasos? ¿Qué otras medidas de seguridad utilizas?

Deja un comentario