Guía de seguridad de 10 pasos para mantener su computadora libre de virus

¿Mi secreto? ¿Qué es esta guía de seguridad? Sigo algunas reglas simples cuando uso mi computadora y siempre que sea posible trato de ejercer buen juicio (o llámalo sentido común) cuando se le presenta algo que notodo se ve bien. Hasta ahora todo bien y si estás interesado en compartir mi buena fortuna, mira a continuación mi breve guía de seguridad informática. Quién sabe, quizás lo ayudará a superar la próxima década con pocos o ningún problema de virus. ;)

Mi monólogo de seguridad de la información ...

Para empezar, quiero compartir una filosofía fundamental que trato de practicar con todos mis dispositivos electrónicos. Es decir, no hay una bala de plata para la seguridad de la información <período> Seguridad de información (o seguridad informática como algunos lo llaman) no se trata de hacer solo 1 cosa y llamarla buena. La seguridad de la información se trata de hacer varias cosas de manera consistente ... indefinidamente.

La buena seguridad de la información también se trata de crearcapas de seguridad Con cada nueva capa de seguridad, cuanto más difícil sea atravesar su "escudo", por así decirlo ... Cuantas más capas de seguridad, más probabilidades tendrá de mantener su sistema limpio y a salvo de software malicioso. Entonces, con esto en mente, mi guía de seguridad a continuación no figura en ningún orden en particular porque cada recomendación es simplemente 1 capa más para agregar a su plan de seguridad general. Por sí mismos, son fáciles de comprometer. Juntos, crean una barrera segura entre sus datos y los malos.

¡Guía de seguridad de 10 pasos de groovyPost para mantener su computadora libre de virus y sus datos seguros!

# 1 - Instalar actualizaciones de seguridad del sistema operativo

No me importa qué sistema operativo utilizas,tiene fallas / errores / problemas / etc. porque adivina qué, fue escrito por un humano y los humanos están lejos de ser perfectos. Entonces, a medida que se encuentran nuevos errores / exploits y se lanzan parches para esas actualizaciones, es CRÍTICO que se asegure de que su computadora esté protegida instalando las últimas actualizaciones de seguridad de Microsoft o cualquier otro proveedor de sistemas operativos (Apple, Linux, etc.) que pueda estar utilizando . Si eres un usuario de Apple, puedo ver tu sonrisa desde aquí porque crees que los MAC no tienen problemas de seguridad, ¿verdad? Piénselo de nuevo: Apple le dice a los usuarios de Mac: Obtenga un antivirus. Aquí hay algunas ideas adicionales sobre el tema también.

# 2 - Instalar actualizaciones de seguridad de aplicaciones

Al igual que en el n. ° 1, el software que instala en su computadora tiene fallas en el momento en que está escrito, lo que significa que el día que lo instala es el día en que su computadora es tan grande Menos seguro. Para empeorar las cosas, las pequeñas empresas de software no tienen los presupuestos de seguridad masivos que las grandes corporaciones tienen como Microsoft y Apple, por lo que no es raro que la "seguridad" se quede completamente fuera.

Los malos (hackers) saben esto, así que en lugar de tratar de romper con Microsoft, muchos están apuntando al software en su computadora. Afortunadamente para el hackers... para hacer su trabajo aún más fácil, pueden contaren algunas piezas de instalación de software en casi todas las computadoras que existen. Lo has adivinado, Adobe Acrobat Reader. Desafortunadamente para nosotros, Adobe no tiene el mejor historial ni escribe software seguro.

Moraleja de la historia - asegúrese de ejecutar las últimas versiones desoftware en su sistema y verifique al menos mensualmente que también esté ejecutando las últimas actualizaciones de seguridad. Esto no es fácil si el software no tiene características de actualización automática pero ... esa sigue siendo una superficie de ataque masivo que debe mantenerse limpia. Lo sé ... Esta es una pregunta difícil, y tomará mucho trabajo. Buena suerte groovyReaders!

# 3 - Instalar una aplicación antivirus de calidad

Con tantos antivirus GRATUITOS de alta calidadaplicaciones disponibles para la mayoría de los sistemas operativos, no tiene excusa para ejecutarse sin software antivirus. ¿Mi recomendación? Simplifique las cosas y use el cliente antivirus gratuito de Microsoft. Si no eres un usuario de Microsoft Windows ... Echa un vistazo a esta lista y elige una que funcione para Mac. Al ejecutar el software AV, no solo te estás protegiendo a ti mismo; también estás protegiendo a la comunidad ... Profundamente lo sé ...;)

# 4 - Mantenga su aplicación antivirus. actualizado con las últimas firmas / definiciones de virus

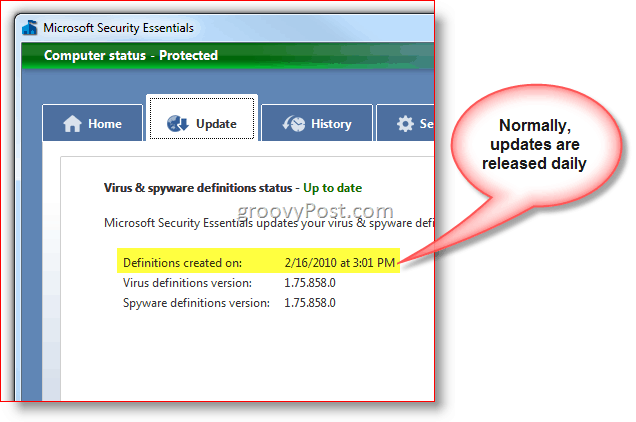

Se crean nuevos virus / software malicioso y se difunden por Internet diario. Para combatir esto, las compañías de antivirus (AV) actualizan su software para que puedan detectar y bloquear (Ojalá) el software malicioso infecte su computadora. Las compañías de AV llaman a estas actualizaciones "Firmas"O"Definiciones"Según el producto que utilice.

En el pasado, estaba bien actualizar su computadora una vez a la semana o una vez al mes con estas nuevas definiciones AV. Sin embargo, en el clima actual, realmente debería tener su aplicación AV configurada en actualizar diariamente o cada hora si es posible para proteger su sistema deúltimas amenazas A continuación se muestra un ejemplo de mi sistema que muestra cómo el producto AV de Microsoft: Microsoft Security Essentials actualizó recientemente sus definiciones de virus a principios de esta tarde:

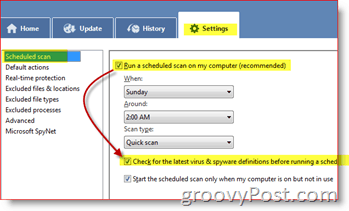

Ahora, en el caso de Microsoft Security Essentials, no hay forma de configurarlo para obtener nuevas actualizaciones cada hora (a menos que desee hacerse elegante con un script por lotes y manualmente

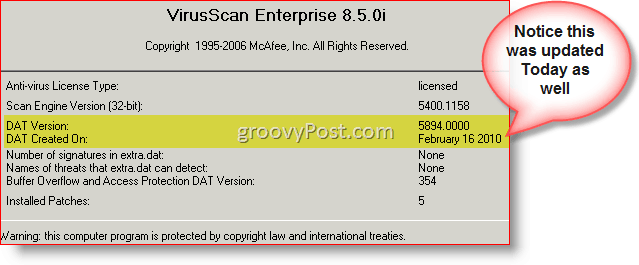

Para otras aplicaciones AV como McAfee, verificar si está ejecutando las últimas firmas es simple. Normalmente solo encuentre el icono en su barra de herramientas y Botón derecho del ratón sus icono de bandeja y Hacer clic Acerca de

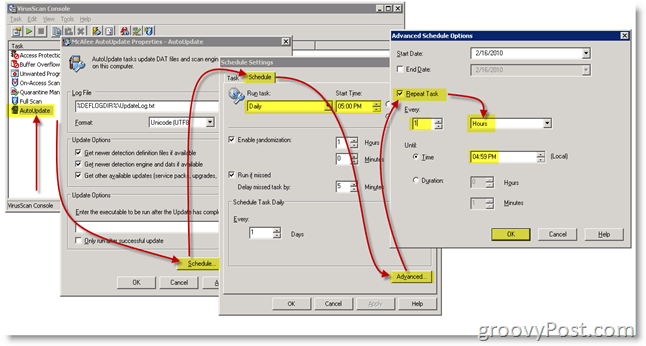

También debe poder configurar su actualización AV y sus definiciones y firmas AV en un horario establecido, ya sea semanalmente, diariamente, cada hora o incluso cada minuto (no recomendado) como se muestra a continuación en una copia anterior de McAfee Anti-Virus.

En resumen, su aplicación AV es inútil 2-3semanas después de la instalación y, en algunos casos, el DÍA lo instala, así que ASEGÚRESE DE MANTENERLO ACTUALIZADO o, de lo contrario, es posible que ni siquiera lo instale. Piensa en esto, de esta manera. Su programa antivirus es como un arma y las actualizaciones de firmas de seguridad publicadas diariamente son las balas. Un arma sin balas no tiene valor. Del mismo modo, un programa antivirus es inútil sin actualizaciones periódicas de sus archivos de firma. Asegúrese de actualizarlo diariamente con las últimas firmas y definiciones.

# 5 - Instale una buena aplicación Anti-Spyware / Adware / Malware

Algunos podrían argumentar que si tienes un buen AVaplicación instalada, no necesita preocuparse por instalar una aplicación específica de Anti-Spyware / Adware. Personalmente, como se mencionó anteriormente, creo en proteger mis sistemas utilizando capas de seguridad. Si una capa pierde un exploit debido a una antigua firma de virus, la siguiente capa podría obtenerla. Entonces, con eso en mente, me gusta instalar una aplicación Anti-Spyware junto con una aplicación Anti-Virus solo para la capa adicional de seguridad. A pesar de toda la prensa negativa de los días de Vista debido a problemas de rendimiento ... Windows Defender realmente ha funcionado bien en mi sistema Windows 7 con poco o ningún impacto en el rendimiento del sistema. Otra buena opción si desea un conjunto diferente de archivos de Firma entre su Aplicación Anti-Virus y su Aplicación Anti-Spyware es SpyBot Search and Destroy. Ha existido durante años y es muy utilizado en todo el mundo. Probablemente sea mi opción # 2 si no la # 1 dependiendo de mi estado de ánimo. ;)

# 6 - ¡No seas una víctima de Internet! ¡Usa tu cerebro!

Ahora que ha completado los pasos 1-3 anteriores, ¡adivine qué! Estás listo para abrir tu navegador web y navegar por internet y usa el correo electrónico! Ahora, antes de dejarse llevar por la sensación de invencibilidad porque su PC está completamente actualizada y segura, adivine qué. Los siguientes consejos son en realidad los más importantes. Así es ... Ignore algunos consejos a continuación y su computadora probablemente terminar infectado con software malicioso en cuestión de semanas o días.

# 7 - Use el sentido común mientras usa el correo electrónico

- Si recibe un correo electrónico de alguien que no conoce, ¡BORRELO!

- Si recibe un correo electrónico con un archivo adjunto que no esperaba incluso de un amigo cercano o miembro de la familia, ¡BORRARLO! Si el correo electrónico era legítimo, pregúntales más tarde y pídeles que lo reenvíen.

- Si un banco o compañía de tarjeta de crédito te envía un correo electrónico ypara decirte que tu cuenta fue pirateada, ¡BORRALA! Los bancos SIEMPRE lo llamarán si hay un problema con su cuenta. Te garantizo esto el 100% del tiempo. Incluso si el correo electrónico es legítimo, BORRELO y llame a su banco. No desea todos esos detalles privados en el correo electrónico de todos modos.

- Si recibe un correo electrónico que le indica que envíe dinero a alguna parte, ¡BORRELO!

- Si recibe un correo electrónico, eso le dice que ha ganado dinero ... ¡BORRELO!

- Si recibe un correo electrónico con un archivo adjunto comprimido y protegido con contraseña, ¡BORRELO!

- Tenga cuidado con los correos electrónicos rotos mal escritos. Por un lado, no vale la pena leerlo y dos, probablemente sea una estafa o un virus.

- Tenga mucho cuidado con las tarjetas de felicitación y Evites. La mayoría de ellos quieren que hagas clic en un enlace.

- Si recibe un correo electrónico de su suegra informándole sobre un nuevo virus en Internet BORRELO (lo siento, no pude resistir)

- Recuerde: si algo no se ve bien o si un correo electrónico lo asusta ... BORRELO. En caso de duda, ¡tíralo!

# 8 - Navega por la web de forma segura

- Revise las características de seguridad de sus sitios favoritosMe gusta Twitter. Recientemente escribí una guía de mejores prácticas de seguridad de Twitter que revisa algunas de las cosas que puede hacer para mantener segura su cuenta de Twitter. Sin embargo, esta guía es solo un ejemplo de muchos.

- Si visita un sitio web y le ofrecen escanearsu computadora en busca de virus, abandone el sitio de inmediato. Lo más probable es que sea una estafa para que instales algo en tu computadora, lo cual nunca es bueno ...

- NUNCA instale ningún software de un sitio web a menos quesabes EXACTAMENTE qué es el software y fuiste a ese sitio para instalarlo. Algunos sitios web que visita le solicitarán que instale algún software para escanear su computadora en busca de software malicioso o para permitirle ver una película o ... ??? Ten mucho cuidado con estas cosas. Casi no hay forma de saber qué se está instalando, así que tenga mucho cuidado. Ninguna compañía creíble le pedirá que instale nada para ver su sitio (Adobe Flash o Microsoft Silverlight es la excepción a esta regla)

- Nunca instale juegos gratuitos encontrados en Internet. Si desea un juego para sus hijos, trate de seguir los juegos basados en Flash que funcionan en su navegador. Si un sitio para niños quiere que instales algo en tu computadora, olvídalo. ¡¡Huir!!

- Listo para este? Si puede ... evitar el lado oscuro de Internet AKA: sitios de pornografía, sitios de piratería, sitios y aplicaciones de BitTorrent, sitios de contraseña para sitios de pornografía y aplicaciones, etc. Todos estos son software COMPLETO lleno de malware que está esperando ser instalado en su computadora.

- No robes software descargándolo deSitios de BitTorrent. Casi el 100% del tiempo, el software que descargue de un Torrent estará protegido por la ley de derechos de autor y probablemente esté infectado con algún código / virus malicioso que se instalará junto con la aplicación. Lo mejor es comprar el software que desea y mantenerse alejado del lado "gratuito / ilegal" de Internet.

# 9 - Cree una contraseña única y segura para cada una de sus cuentas en línea

La administración de contraseñas es clave para mantener sucomputadora y sus datos en línea seguros. Sin embargo, muchos no saben la diferencia entre una contraseña buena y una contraseña incorrecta. Si eres una de estas personas, solo sigue los tres pasos a continuación para ayudarte a crear una contraseña segura y única.

- Una contraseña segura es un único contraseña. Por tentador que sea, nunca use la misma contraseña en varios sitios web. Compartir contraseñas entre sitios es como la ruleta rusa. Todo lo que se necesita es un truco de un sitio web para arruinar realmente tu día. Agregue una capa de seguridad a sus cuentas en línea mediante el uso de contraseñas únicas.

- No uses palabras del diccionario. Sí, lo sé, tus hijos son muy lindos, pero sus nombres son contraseñas horribles al igual que los meses del año. Las palabras del diccionario son fáciles de adivinar, y Hay alrededor de un millón de aplicaciones que se especializan en atacar cuentas usando palabras de diccionario en todos los idiomas conocidos.

- Usa una frase de contraseña. ¿Te refieres a una frase real? Sí, eso es exactamente lo que quiero decir. Lo mejor de una frase de contraseña es que es larga, no es una palabra del diccionario y, en algunos casos, es fácil incluir caracteres especiales. Desafortunadamente, Twitter no permite espacios en sus contraseñas, sin embargo, aún puede usar caracteres especiales como en mi ejemplo: ilovegroovypostsoverymuch !! - Wow, una contraseña de 27 caracteres que es fácil de recordar e incluye dos caracteres especiales. ¡Buena suerte tratando de hackear una contraseña como esa!

# 10 - Mantenimiento rutinario del sistema

Copia de seguridad ... Oh ... ¿Cómo podríamos olvidarnos de la copia de seguridad? No importa cuántas precauciones tome, debe tener una copia de seguridad sólida y confiable. Si no está haciendo una copia de seguridad de su sistema hoy, ¡pare lo que está haciendo y siga los pasos necesarios para obtener una copia de seguridad completa del sistema ahora! ¿Qué deberías usar? Hay un millón de opciones diferentes. Si prefiere mantener su copia de seguridad cerca, tome una unidad USB y cree una imagen del sistema.

Si quieres mi consejo, usa Crashplan. Es una solución en la nube sólida como una roca que simplemente funciona. Período. Es rentable tanto para una sola PC como para todas las PC de su hogar (Windows o Mac). Me encantó tanto, lo compré para todas mis computadoras en casa Y para el trabajo. Sí, ejecutamos más de 2000 copias de Crashplan en mi corporación, ¡y funciona muy bien!

Uno de nuestros lectores maravillosos a continuación me recordóincluya nuestro consejo de seguridad final que consiste en limpiar rutinariamente las telarañas en su sistema eliminando las cookies antiguas, el historial de Internet, la memoria caché del navegador y las carpetas temporales del sistema en su sistema. Ya he escrito una guía para esto usando una herramienta gratuita llamada CCLeaner. Dicho esto, la herramienta es muy simple de usar, se actualiza automáticamente y, si sigue mi guía, es segura de usar.

Este último consejo es importante porque mientras navegasen la web e instalas software, recoges "cosas" como pequeños trozos de sitios web en caché, cookies que rastrean tu navegación, etc. Al borrar estos pequeños trozos de vez en cuando, no solo estás borrando esos rastreos cookies, pero también te estás protegiendo en caso de que tu sistema se vea comprometido. De acuerdo, si eso sucede ya eres dueño, sin embargo, como menciono a continuación, la seguridad se trata de capas, y esta es solo una más que puedes agregar a tu rutina.

Conclusión

Es importante tener en cuenta que la Guía de seguridad anteriorno es la lista 100% completa porque, sinceramente, con la seguridad de la información, nada es 100%. Como ya se dijo, se trata de hacer muchas pequeñas cosas y usar el sentido común en lugar de encontrar una Guía de seguridad final en Internet en algún lugar. Dicho esto, si notas algo obvio que me perdí, contribuya y deje caer sus sugerencias en los comentarios a continuación y haré todo lo posible para agregarlo rápidamente a la Guía de seguridad. ¡Estoy seguro de que todos los GroovyReaders lo apreciarán!

Así que mantente seguro, sé inteligente y no seas un Internetvíctima. Seguir estos consejos debería ayudar a mantener su computadora libre de virus LA MAYORÍA del tiempo ... siempre y cuando nada sea perfecto. La seguridad se trata de "capas" como diría Shrek:

Shrek: Los ogros son como las cebollas.

Burro: ¿Ellos apestan?

Shrek: ¡Si no!

Burro: Oh, te hacen llorar.

Shrek: ¡No!

Burro: Oh, los dejas al sol, se ponen marrones, comienzan a brotar pequeños pelos blancos.

Shrek: ¡NO! ¡Capas! Las cebollas tienen capas. Los ogros tienen capas. Las cebollas tienen capas. ¿Usted lo consigue? Los dos tenemos capas.

[suspiros]

Burro: Oh, ambos tienen capas. Oh. Ya sabes, no a todos les gustan las cebollas.

![Cambiar el nombre de la cuenta de invitado de Windows 7 [Cómo hacerlo]](/images/microsoft/rename-the-windows-7-guest-account-how-to.png)

![Lanzamiento de Microsoft Security Essentials: antivirus gratuito [groovyDownload]](/images/microsoft/microsoft-security-essentials-released-8211-free-anti-virus-groovydownload.png)

![Microsoft lanzará software antivirus gratuito [groovyNews]](/images/freeware/microsoft-to-release-free-anti-virus-software-groovynews.png)

Deja un comentario