Microsoft lanza actualización de seguridad de emergencia para Wanacrypt Ransomware

Ayer, computadoras en todo el mundo funcionandoversiones anteriores de Windows como Windows XP (desde 2001 ...) y Windows Server 2003 se vieron afectadas por una vulnerabilidad maliciosa llamada "Wanacrypt". Los expertos han determinado que el código malicioso toma el control de la computadora y encripta todos los datos en el disco duro. Luego requiere el pago con Bitcoin para volver a acceder a la computadora. Originalmente fue desarrollado por la NSA y utilizado como puerta trasera en los sistemas.

Desafortunadamente, el código se filtró y terminóen las manos equivocadas, lo que resulta en la situación de hoy. Los servicios de emergencia críticos, como los hospitales y las fuerzas del orden en el Reino Unido, se han visto ampliamente afectados por "Wanacrypt". El resultado final es que si no tiene una copia de seguridad de su sistema con una aplicación como Crashplan que mantiene todas las versiones de todos sus archivos, no tiene suerte. A menos que esté ejecutando un sistema operativo moderno como Windows 10.

Windows XP, Windows Server 2003 y Windows 8 obtienen una solución de seguridad para el ataque "Wanacrypt"

La gravedad de Wanacrypt ha sido tan devastadora.Microsoft desarrolló una solución para versiones desactualizadas de sus sistemas operativos Windows. Aunque la solución no puede revertir los efectos de un sistema infectado, evita que las versiones vulnerables de Windows se infecten, al menos a partir de este malware específico.

La firma de software detalla en una publicación de blog las medidas que los clientes pueden tomar para proteger y eliminar el software malicioso de sus sistemas.

Hoy muchos de nuestros clientes en todo el mundo ylos sistemas críticos de los que dependen fueron víctimas del software malicioso "WannaCrypt". Ver negocios e individuos afectados por ataques cibernéticos, como los reportados hoy, fue doloroso. Microsoft trabajó durante todo el día para garantizar que entendiéramos el ataque y tomáramos todas las medidas posibles para proteger a nuestros clientes. Este blog detalla los pasos que cada individuo y empresa deben tomar para mantenerse protegidos. Además, estamos dando el paso muy inusual de proporcionar una actualización de seguridad para todos los clientes para proteger las plataformas de Windows que solo cuentan con soporte personalizado, incluidos Windows XP, Windows 8 y Windows Server 2003. El ataque no fue el objetivo de los clientes que ejecutaban Windows 10. hoy.

Los detalles están abajo.

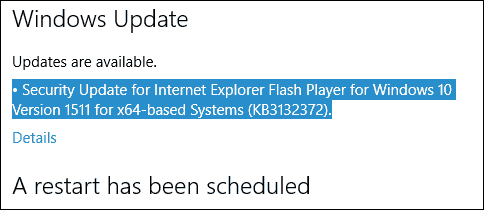

- En marzo, lanzamos una actualización de seguridad queaborda la vulnerabilidad que estos ataques están explotando. Aquellos que tienen habilitada la actualización de Windows están protegidos contra ataques a esta vulnerabilidad. Para aquellas organizaciones que aún no han aplicado la actualización de seguridad, le sugerimos que implemente inmediatamente el Boletín de seguridad de Microsoft MS17-010.

- Para los clientes que usan Windows Defender, lanzamosuna actualización hoy que detecta esta amenaza como Ransom: Win32 / WannaCrypt. Como una medida adicional de "defensa en profundidad", mantenga actualizado el software antimalware instalado en sus máquinas. Los clientes que ejecutan software antimalware de cualquier cantidad de compañías de seguridad pueden confirmar con su proveedor que están protegidos.

- Este tipo de ataque puede evolucionar con el tiempo, por lo que cualquierLas estrategias adicionales de defensa en profundidad proporcionarán protecciones adicionales. (Por ejemplo, para una mayor protección contra los ataques SMBv1, los clientes deberían considerar bloquear los protocolos heredados en sus redes).

No se mencionó Windows 7, Windows Server2007 o Windows 10 son susceptibles al ransomware Wanacrypt. Obviamente, esta es solo una razón más para mantener su computadora en el último sistema operativo. Sí, lo sé, no siempre es para seguir actualizando, sin embargo, para mantenerse por delante de los malos, Microsoft gasta mil millones. Con esto en mente, si todavía está ejecutando una versión anterior de Windows, considere actualizar a Windows 10 hoy.

Los usuarios de versiones anteriores que aún son compatibles con Microsoft pueden hacer su parte para garantizar que ataques como estos sean mínimos.

- Aplique los parches para sus sistemas cuandovolverse disponible. Odio decirlo, pero Microsoft lanzó una solución para esto, la mayoría de los cuales fueron atacados, simplemente no instaló el parche Microsoft Security Bulletin MS17-010.

- Copia de seguridad, hablamos de eso todo el tiempo en Groovypost, si no lo está haciendo, ahora es un buen momento para comenzar.

- Sea consciente de sus mensajes de correo electrónico y de dónde provienen. Wanacrypt pudo infiltrarse en los sistemas a través de archivos adjuntos de correo electrónico que algunos usuarios abrieron desprevenidos.

Los usuarios pueden descargar parches para sus respectivas versiones de Windows en los siguientes enlaces: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

Deja un comentario