La vulnerabilidad de Timthumb genera muchos sitios de WordPress bloqueados por Google

Cómo verificar si tienes un problema

Además de ver una advertencia en Chrome similar a la anterior al visitar su sitio, hay dos maneras fáciles de ver si su instalación de WordPress se ha infectado.

El primero es un escáner externo de WordPress diseñado por Sucuri: http://sitecheck.sucuri.net/scanner/

El segundo es un script del lado del servidor que ustedsubir a su sitio y luego cargar desde un navegador web. Está disponible en http://sucuri.net/tools/sucuri_wp_check.txt y tendrá que renombrarse después de la descarga según las instrucciones de Sucuri a continuación:

- Guarde el script en su máquina local haciendo clic derecho en el enlace de arriba y guarde el enlace como

- Inicie sesión en su sitio a través de sFTP o FTP (Recomendamos sFTP / SSH)

- Sube el script a tu directorio raíz de WordPress

- Cambie el nombre de sucuri_wp_check.txt a sucuri_wp_check.php

- Ejecute el script a través del navegador de su elección: yourdomain.com/sucuri_wp_check.php. Asegúrese de cambiar la ruta de la URL a su dominio y donde sea que haya subido el archivo

- Comprueba los resultados

Si los escáneres extraen algo infectado, usteddesea eliminar directamente los archivos infectados de inmediato. Pero, incluso si los escáneres muestran "todo despejado", es probable que todavía tenga un problema con su instalación Timthumb real.

¿Cómo lo soluciono?

Primero, si aún no lo ha hecho, haga una copia de seguridad y descargue una copia de su directorio de WordPress y su base de datos MySQL. Para obtener instrucciones sobre cómo realizar una copia de seguridad de la base de datos MySQL, consulte la publicación WordPress Codex. Su copia de seguridad puede contener basura, pero es mejor que comenzar desde cero.

A continuación, obtenga la última versión de timthumb en http://timthumb.googlecode.com/svn/trunk/timthumb.php

Ahora necesitamos asegurar el nuevo timbthumb .php y hacer que los sitios externos no puedan activar los scripts de ejecución. Para hacer esto, siga estos pasos:

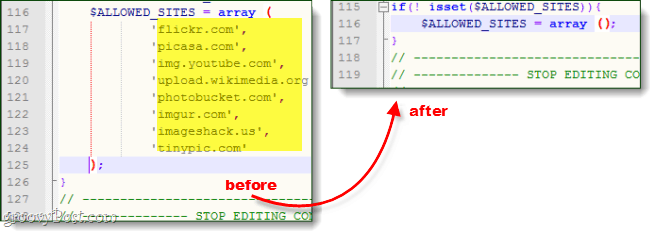

- Use un editor de texto como Notepad ++ y vaya a la línea 27 en timbthumb.php - Debería leer $ allowedSites = array (

- Elimine todos los sitios enumerados como "imgur.com" y "tinypic.com"

- Después de eliminar todo, el paréntesis debería estar vacío y cerrado de esta manera: $ allowedSites = array();

- Guardar cambios.

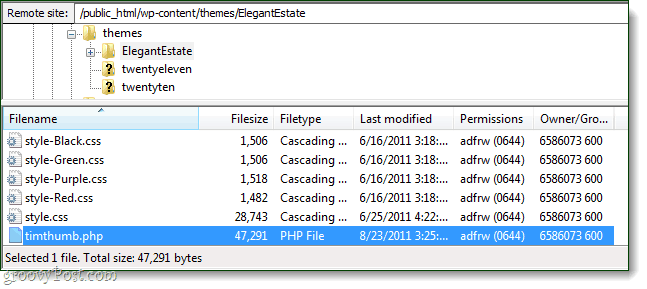

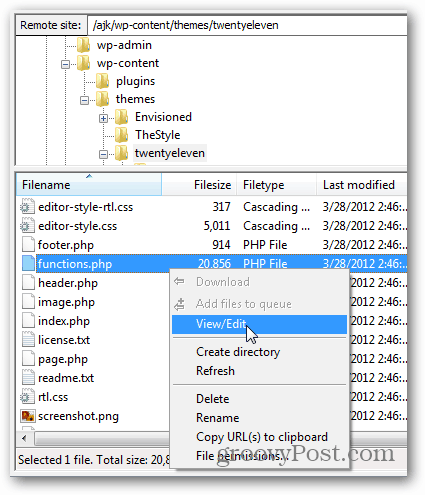

Bien, ahora que su nueva secuencia de comandos timbthumb es segura, deberá conectarse al servidor de su sitio web a través de FTP o SSH. En la mayoría de los temas personalizados de WordPress que usan timbthumb, se encuentra en el wp-contentthemes [nombre del tema] carpeta. Eliminar el viejo timbhumb.php y reemplácelo con el nuevo. Si tiene más de una copia de timbthumb en su servidor, deberá asegurarse de reemplazar TODOS ellos; tenga en cuenta que a veces solo se llamarán thumb.php.

Una vez que haya actualizado timbthumb en su webservidor y borrado cualquiera de los archivos que fueron detectados por los escáneres anteriores, eres más o menos bueno para ir. Si cree que podría estar actualizando un poco tarde y ya podría estar infectado, debe comunicarse con su proveedor de alojamiento web de inmediato y pedirles que realicen un análisis AV completo de su servidor web. Esperemos que luego pueda ayudarlo a solucionarlo; de lo contrario, es posible que deba volver a una copia de seguridad.

![Personalizar la página de inicio de sesión de WordPress [Sugerencia rápida]](/images/geek-stuff/customize-wordpress-login-page-quick-tip.png)

Deja un comentario